此一惡意的Word檔案被防毒軟體辨識的比率相當低。

Morphisec

安全業者Morphisec研究人員發現一樁惡意Word網釣攻擊,可能和今年以來接連幾樁重大攻擊一樣,出自一個名為Fin7的駭客組織。

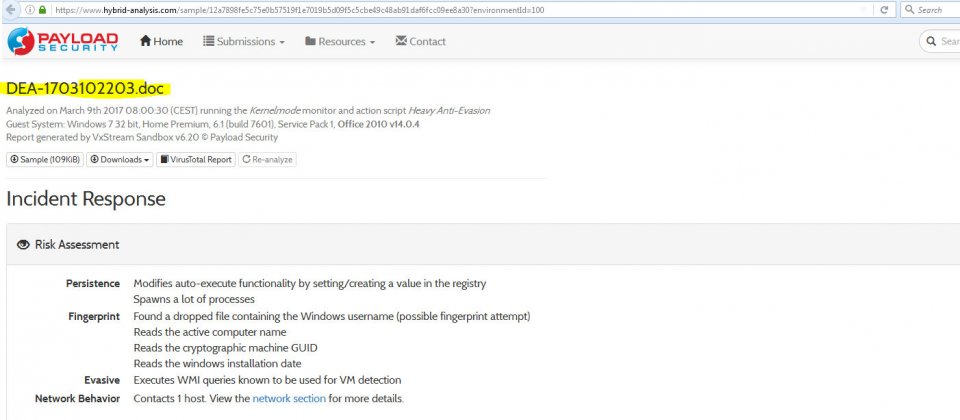

Morphisec在3月8日調查一個利用透過網釣郵件傳送包含惡意巨集的Word檔案,對特定知名企業進行無檔案攻擊。

駭客的網釣郵件附上具有惡意巨集的Word文件檔,誘騙使用者開啟文件。文件開啟後即啟動巨集,並利用Windows Management Instrument (WMI)執行PowerShell代理程式,之後開啟後門,並與外部C&C伺服器建立通訊。

安全公司研究駭客C&C伺服器上的腳本物件後,發現它與3月初思科偵測到的Talos部門發現的PowerShell無檔案攻擊所用的伺服器十分類似。而其他腳本語言及物件則可追溯到2月初卡巴斯基發現到攻陷大型銀行、電信及政府機構的Meterpreter無檔案攻擊惡意程式,以及近日FireEye發現專門竊取處理美國證管會文件的人員的惡意程式。FireEye認為這樁攻擊和Fin7組織有關。

研究人員發現C&C伺服器三天來發出多種不同攻擊指令,有的是完全無檔案的攻擊,有的則是發出密碼竊取工具LaZagne、Mimikatz及Cmd等工具的控制程式,以及Python執行檔等。研究人員並指出,這起攻擊行動手法相當高明,僅鎖定少數特定知名企業避免曝光,且透過WMI執行PowerShell指令,因此甚難被防毒軟體偵測到。

Morphisec在調查期間和駭客有過短暫交手。研究人員曾經透過攻擊使用的PowerShell協定和駭客通訊,對方發現後即立即封鎖了研究人員使用的其中一個IP,隨後就完全關閉這台C&C伺服器。所幸關閉C&C伺服器後,也切斷了它控制受害者的管道,暫時阻止後續一連串攻擊的發生。

熱門新聞

2024-11-25

2024-11-15

2024-11-15

2024-11-28

2024-11-25

2024-11-29