Zero Day Initiative

在Pwn2Own 2017的駭客競賽中,有一主題為虛擬機逃逸(Virtual Machine Escape),包括360 Security與Tencent Security都成功地攻陷了VMware Workstation桌面虛擬運算軟體,VMware得知後亦馬上展開調查。

虛擬機(Virtual Machine,VM)在主機(Host)上擁有獨立運作的環境,理論上每個虛擬機都應該是個與主機及其他虛擬機隔離的系統,虛擬機與主機之間的媒介為hypervisor,由hypervisor控制主機處理器並分配每個虛擬機所需的資源。

至於虛擬機逃逸則是一種攻擊手法,駭客藉由虛擬機作業系統上的漏洞,突破了虛擬機的隔離疆界,直接與hypervisor互動,進而影響主機或是其他虛擬機。

在Pwn2Own 2017第三天的賽程中,中國的360 Security團隊執行了完整的虛擬機逃逸攻擊,該團隊總計利用了3個漏洞,包括Microsoft Edge的堆積溢位漏洞、Windows kernel的類型混淆漏洞,以及VMware Workstation的未初始化的緩衝漏洞,成功地執行了虛擬機逃逸,上述漏洞與攻擊讓360 Security團隊獲得了10.5萬美元的獎金。

雖然並不清楚360 Security團隊花了多少時間找到相關漏洞或打造攻擊程式,但整個攻擊展示只花了90秒。

第二個成功在VMware Workstation上執行虛擬機逃逸的團隊則是騰訊的Tencent Security。該團隊同樣利用了3個漏洞展開虛擬機逃逸攻擊,分別是VMware Workstation未初始化的緩衝漏洞、VMware Workstation上的資訊外洩漏洞,以及 Windows kernel的釋放後使用(Use After Free,UAF)漏洞,成功的攻擊也讓Tencent Security團隊獲得了10萬美元的獎金。

由於虛擬機逃逸原本被認為只是存在於理論中的攻擊行動,也使得360 Security與Tencent Security的成果格外引人注目。

Pwn2Own 2017第三天競賽結果(Zero Day Initiative):

VMware則說,360 Security與Tencent Security兩個團隊皆展示了他們如何攻陷虛擬機以於主機上執行程式,在接到這兩個團隊所提供的細節之後,該公司已展開調查,同時也在調查相關手法是否也會影響ESXi及Fusion。

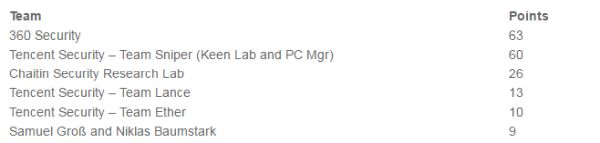

各大資安團隊在今年的Pwn2Own駭客競賽中總計找到了51個安全漏洞,獲得了83.3萬美元的獎金,360 Security以63的最高積分奪下了世界破解大師(Master of Pwn)的頭銜,緊追其後的則是來自Tencent Security的Sniper,獲得60個積分,第三名為中國長亭科技的Chaitin Security Research Lab。

積分表(來源:趨勢科技):

熱門新聞

2025-02-08

2025-02-12

2025-02-11

2025-02-10

2025-02-10

2025-02-13