在國外不斷有事故傳出的挾持SIM卡攻擊(SIM Swapping),本週在臺灣疑似傳出首例事故。這起事故值得留意的是,臺灣重新補辦SIM卡理應要臨櫃辦理,而非如國外可直接透過電話完成,這起事故電信業者如何成為整起事故的破口?顯然有待國家通訊傳播委員會(NCC)與相關檢調單位,以及電信業者進一步說明。

另一起引起關注的事故,則是台達電在股市公開觀測站證實遭到網路攻擊的情況,但發生原因有待後續調查。

廣泛受到許多企業使用的WordPress,在本週不只被發現多個外掛程式存在漏洞,可被用於請求偽造(CSRF)攻擊、網路釣魚,也出現供應這種延伸功能的業者遭到入侵,使得他們提供的佈景主題、外掛程式被植入後門程式。WordPress相關延伸功能存在可被攻擊的漏洞,也有待相關單位重視。

【攻擊與威脅】

臺灣疑首宗SIM Swapping攻擊出現!有民眾手機號碼遭詐騙集團掛失補辦,存款被盜,電信公司客戶身分查驗有破口

在歐美許多國家橫行的SIM卡挾持(SIM Swapping)攻擊事件,如今在臺灣也有民眾遭到相關攻擊,導致財產損失的情況。根據國內聯合新聞網報導,近日有受害者的手機SIM卡遭詐騙集團冒名掛失補辦,受害人表示長期派駐中國,期間詐騙集團取得SIM卡後,網路銀行存款被盜領一空,另信用卡也被掛失與補發。由於電信門號已具備類實名角色,許多線上服務也都會利用門號簡訊認證,為釐清事件狀況,我們詢問到國家通訊傳播委員會(NCC),他們表示,目前國內SIM卡掛失補辦仍是需要臨櫃雙證件辦理,或是代辦需附上委託書,究竟詐騙集團如何騙過電信業者身分審查得手,目前仍在調查中。至於聯合新聞網報導的裁罰事件,NCC表示這是另一起事件,狀況不同。

台達電公告部分資訊系統遭受駭客網路攻擊

1月21日早上10時左右,資安社群討論中傳出台達電子公司疑被攻擊,並通知所有員工斷網的消息,我們也密切關於這樣的情況,在今日(1月22日)下午2時05分台達電公告,當中內容指出事件發生在21日,偵測到部分資訊系統遭受駭客網路攻擊,後續已啟動資安相關防禦機制與應變作業,並表示資訊系統陸續回復運作中,台達電目前評估對公司營運無重大影響。外界猜測,該公司疑似遭到勒索軟體攻擊。

1月21日早上10時左右,資安社群討論中傳出台達電子公司疑被攻擊,並通知所有員工斷網的消息,我們也密切關於這樣的情況,在今日(1月22日)下午2時05分台達電公告,當中內容指出事件發生在21日,偵測到部分資訊系統遭受駭客網路攻擊,後續已啟動資安相關防禦機制與應變作業,並表示資訊系統陸續回復運作中,台達電目前評估對公司營運無重大影響。外界猜測,該公司疑似遭到勒索軟體攻擊。

針對可再生能源公司、環境保護組織的網釣攻擊,臺灣也有政府機關遭到鎖定

環保意識高漲,加上近年來能源短缺,再生能源的生產、研發也備受關注,但這些組織如今也成為駭客的攻擊目標。資安研究員William Thomas揭露一起從2019年出現的網路釣魚攻擊行動,攻擊者鎖定至少15個組織下手,使用Mail Box工具包發動攻擊。這些組織的主要共通點為與再生能源相關,如施耐德電機、Honeywell、碳揭露專案(CDP)等,值得留意的是,臺灣行政院農業委員會林業試驗所也是駭客的攻擊目標。而對於攻擊者的身分,其中有部分攻擊行動是由俄國駭客組織APT28、北韓駭客組織Konni發起。

中國駭客組織Winnti再度針對UEFI韌體下手,打造惡意軟體MoonBounce發動攻擊

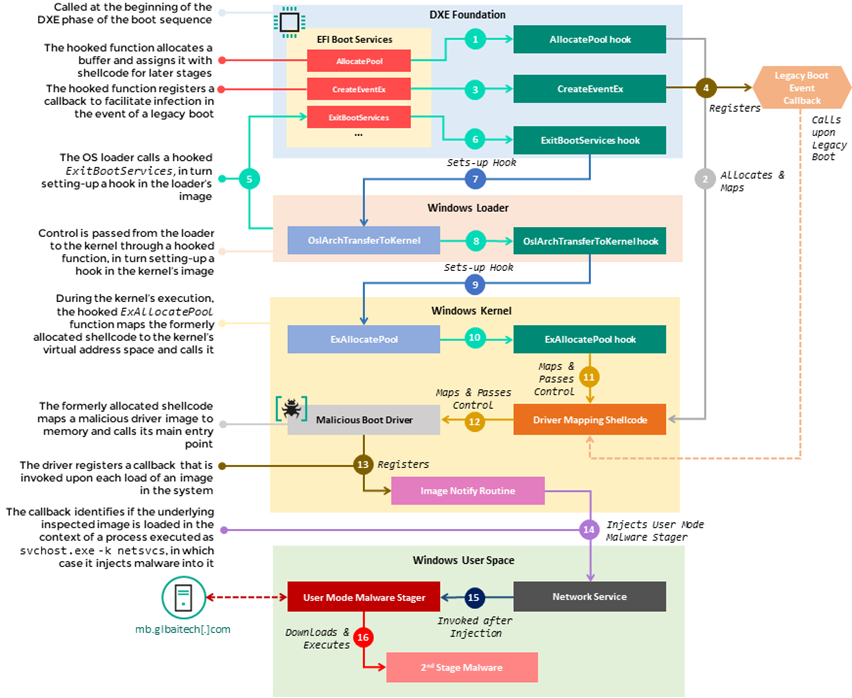

中國駭客組織Winnti(亦稱APT41)鎖定電腦統一可延伸韌體介面(UEFI)韌體發動攻擊的情況,先前曾使用名為MosaicRegressor的惡意軟體,但這些駭客又故技重施,而且,攻擊手法更加複雜、難以防範,幾乎不會在磁碟留下蹤跡。卡巴斯基揭露一起使用MoonBounce惡意軟體的UEFI韌體攻擊行動,攻擊者將其植入受害電腦主機板上的SPI快閃記憶體,並藉由驅動程式執行環境(DXE)階段啟動,進而載入到Windows核心所使用的記憶體位址運作。根據攻擊者也在受害電腦上植入惡意軟體ScrambleCross,以及C2中繼站所使用的憑證等特徵,研判攻擊者就是中國駭客組織Winnti。

中國駭客組織Winnti(亦稱APT41)鎖定電腦統一可延伸韌體介面(UEFI)韌體發動攻擊的情況,先前曾使用名為MosaicRegressor的惡意軟體,但這些駭客又故技重施,而且,攻擊手法更加複雜、難以防範,幾乎不會在磁碟留下蹤跡。卡巴斯基揭露一起使用MoonBounce惡意軟體的UEFI韌體攻擊行動,攻擊者將其植入受害電腦主機板上的SPI快閃記憶體,並藉由驅動程式執行環境(DXE)階段啟動,進而載入到Windows核心所使用的記憶體位址運作。根據攻擊者也在受害電腦上植入惡意軟體ScrambleCross,以及C2中繼站所使用的憑證等特徵,研判攻擊者就是中國駭客組織Winnti。

Winnti附屬組織鎖定政府機關與加密貨幣公司發動攻擊

大多APT組織的攻擊行動,目標通常相當單一,但也有駭客組織的攻擊領域甚廣。趨勢科技揭露名為Earth Lusca的中國駭客組織,並指出該組織使用網路釣魚、水坑式攻擊、應用系統的漏洞,鎖定政府單位、教育機構、宗教組織,以及香港的人權組織、武漢肺炎研究機構等。Earth Lusca疑似是Winnti旗下的附屬組織,攻擊目標多半是對於中國政府具有戰略意義的組織。

北京冬季奧運App存在資安風險,資料傳輸安全性不足,言論審查功能也惹議

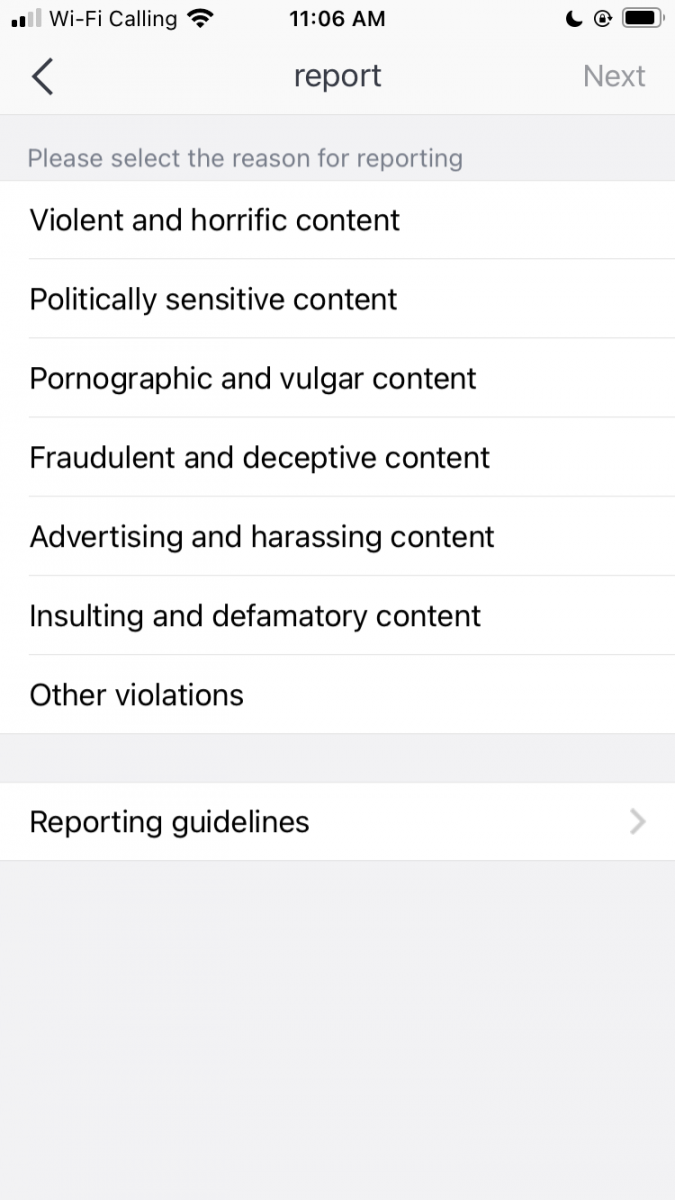

近期2022北京冬季奧運即將在2月4日登場,主辦方為了防疫需求,要求參賽運動員及團隊、觀眾與媒體,需安裝My2022(冬奧通)的App,以記錄個人健康狀況,但加拿大公民實驗室(Citizen Lab)在1月18日發布研究報告中,顯示該App服務有兩大爭議,一是資料傳輸安全性不足,可遭中間人攻擊,另一是App具備允許舉報他人政治敏感言論的功能,並已建立2,442個審查關鍵字詞清單,國外與會者顯然有隱私侵犯問題。研究人員在去年12月3日通報主辦單位,至今未獲回應因此公開研究結果。

近期2022北京冬季奧運即將在2月4日登場,主辦方為了防疫需求,要求參賽運動員及團隊、觀眾與媒體,需安裝My2022(冬奧通)的App,以記錄個人健康狀況,但加拿大公民實驗室(Citizen Lab)在1月18日發布研究報告中,顯示該App服務有兩大爭議,一是資料傳輸安全性不足,可遭中間人攻擊,另一是App具備允許舉報他人政治敏感言論的功能,並已建立2,442個審查關鍵字詞清單,國外與會者顯然有隱私侵犯問題。研究人員在去年12月3日通報主辦單位,至今未獲回應因此公開研究結果。

Mirai殭屍網路利用Log4Shell漏洞,鎖定Zyxel網路設備下手

又有殭屍網路打算利用Log4Shell漏洞,企圖控制特定廠牌的網路設備。資安業者Akamai發現可在Arm處理器設備運作的惡意軟體,經分析後得知是Mirai殭屍網路病毒,其攻擊目標是針對Zyxel的網路設備而來。值得留意的是,這個殭屍網路入侵受害裝置的途徑,疑似是利用Log4j重大漏洞CVE-2021-44228(亦稱Log4Shell),但究竟攻擊者針對那些Zyxel設備而來?研究人員沒有進一步說明。

FTP伺服器軟體Serv-U遭到Log4Shell漏洞攻擊

攻擊者利用Log4Shell的現象,最近也出現針對企業內部建置的檔案共享系統的攻擊行動。微軟於1月19日指出,他們近期發現駭客運用零時差漏洞CVE-2021-35247,攻擊FTP伺服器軟體Serv-U。攻擊者使用上述漏洞繞過使用者身分驗證流程後,利用Log4Shell接管Serv-U伺服器。SolarWinds獲報後已發布Serv-U 15.3版予以修補。

逾90個WordPress外掛程式、佈景主題驚傳含有後門程式,疑供應商網站遭駭

提供WordPress網站佈景主題的業者,有可能網站已經遭到入侵,而使得佈景主題已被攻擊者植入後門。專精WordPress資安與效能提升的業者Jetpack指出,他們在使用AccessPress Themes(亦稱Access Keys)所提供佈景主題的WordPress網站裡,發現惡意程式碼,經通報AccessPress Themes與WordPress之後,得知AccessPress Themes佈景主題下載網站於2021年9月上旬遭駭,該網站所提供的93個佈景主題與外掛程式,都被注入了後門程式。研究人員強調,從WordPress網站下載的佈景主題不受影響,但他們還是建議管理者安裝最新版本。

近四分之一網釣攻擊冒用DHL的名義出手

過往網路釣魚攻擊中,攻擊者較為偏好利用微軟和Google等IT業者的名義,來取得受害者的信任,進而得手對方的帳密等資料,但這個情況近期出現了變化。資安業者Check Point針對2021年第4季,駭客在發動網路釣魚攻擊的行動裡,所假冒的廠牌名稱,調查後發現,全球有23%網路釣魚是利用物流業者DHL的名義發動攻擊,不只比2021年第3季(9%)高出不少,也超越微軟(20%)、WhatsApp(11%)、Google(10%)。

木馬程式StrRAT以物流送貨通知的名義散布

以物流業者送貨通知作為網路釣魚攻擊的幌子,近期成為許多駭客偏好的手法,而最近一起散布木馬程式的攻擊行動,就是以這種釣魚郵件來進行。資安業者Fortinet發現冒名馬士基航運公司(Maersk Shipping)的網路釣魚郵件,並以確認貨物裝載的時程為由,引誘收信人開啟附件,但實際上附件的檔案就是StrRAT木馬程式──攻擊者使用Allatori工具包進行混淆,而成功規避防毒軟體的偵測。StrRAT具備偵察受害電腦環境的功能,並能側錄用戶輸入的按鍵,或是從網頁瀏覽器與收信軟體裡,截取帳密;此外,該木馬程式還能假裝是勒索軟體,宣稱電腦檔案被加密,但實際上,StrRAT正外傳受害電腦的機密資料。

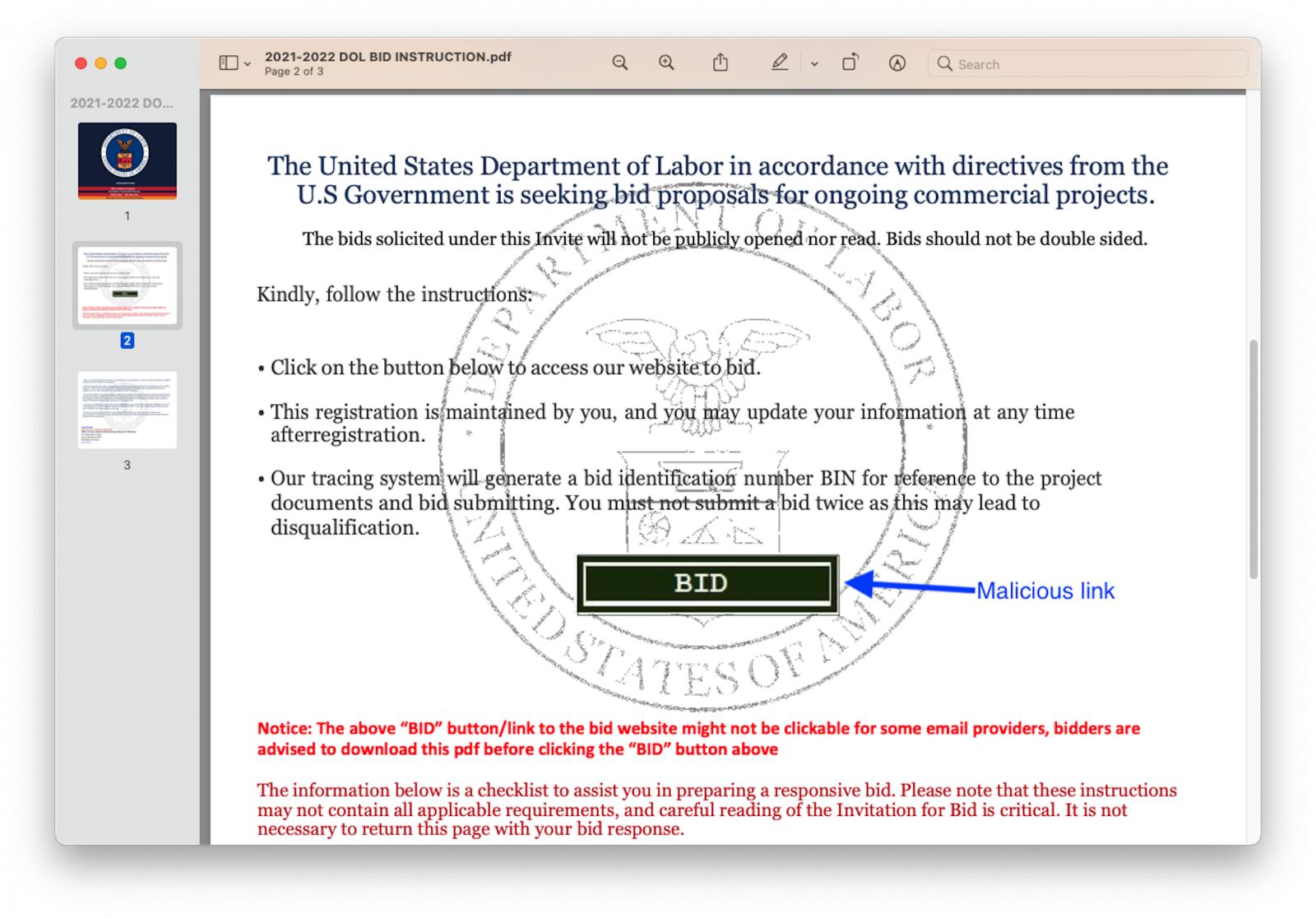

冒名美國勞動部的網釣攻擊,以標案的名義企圖騙取受害者的Google與微軟帳號

網路釣魚的攻擊者為了讓受害者上當,佯稱是公部門的情況不時有事故傳出,甚至還謊稱要受害者參與招標。郵件安全業者Inky揭露自2021年下半出現的攻擊事故,駭客自稱是美國勞動部(DoL)的資深員工,針對政府正在進行的專案,想要邀請收件人參與投標,並附上幾可亂真的PDF說明文件。一旦收件人依照指示操作,就會被帶往冒牌招標網站,以竊取收件人的Google或微軟帳號。研究人員指出,這起攻擊行動中值得留意的是,駭客濫用合法組織的郵件伺服器寄信,且運用新網域的郵件信箱,而不被威脅情報系統察覺。

網路釣魚的攻擊者為了讓受害者上當,佯稱是公部門的情況不時有事故傳出,甚至還謊稱要受害者參與招標。郵件安全業者Inky揭露自2021年下半出現的攻擊事故,駭客自稱是美國勞動部(DoL)的資深員工,針對政府正在進行的專案,想要邀請收件人參與投標,並附上幾可亂真的PDF說明文件。一旦收件人依照指示操作,就會被帶往冒牌招標網站,以竊取收件人的Google或微軟帳號。研究人員指出,這起攻擊行動中值得留意的是,駭客濫用合法組織的郵件伺服器寄信,且運用新網域的郵件信箱,而不被威脅情報系統察覺。

紅十字會遭到網路攻擊,逾51萬失蹤者資料遭竊

人道救援組織的資料外洩,有可能會使得需要幫助的人士面臨人身安全威脅。紅十字國際委員會(ICRC)於1月19日發出聲明,他們存放在位於瑞士資料中心的文件遭到外洩,這些資料是有關因戰爭、天災、移民而流離失所需要協尋的人們,這些資料來自於超過60紅十字會,至少有515,000人受到影響。一旦這些資料流出,許多人很可能將曝露在危險當中,ICRC希望竊取資料的人士,不要將這些資料公布、出售,抑或是濫用。

數十個烏克蘭政府網站遭駭,疑似是俄羅斯所為

烏克蘭與俄國關係緊張的態勢,疑似因近日俄羅斯意圖說服西方國家,阻止烏克蘭加入北大西洋公約組織(NATO)不成,而發動大規模的網路攻擊。根據路透社、彭博社、莫斯科時報、Bleeping Computer等新聞網站報導,1月13日晚間烏克蘭許多政府網站,如外交部、國家安全與國防事務委員會(NSDC)等部門遭到攻擊,14日早上網站出現無法存取的情況,可能有70個政府網站遭到攻擊,這些網站的內容遭到竄改,以烏克蘭語、俄語、波蘭語宣稱,烏克蘭人的個資已經遭到外洩。

根據莫斯科時報的報導,烏克蘭國家安全局(SSU)發出聲明證實確有此事,但強調他們尚未發現民眾資料外洩的跡象,並指控這起攻擊行動很可能就是俄羅斯所為。

究竟這些網站是如何被入侵的?Bleeping Computer取得消息來源的說法,這些網站疑似使用存在漏洞的October CMS內容管理平臺(CMS),攻擊者透過CVE-2021-32648身分驗證繞過漏洞,做為侵入這些網站的初始管道。

俄國逮捕勒索軟體組織REvil成員,疑似是要向美國施壓

過往俄國政府不太積極追捕駭客,甚至被美國指控是意圖藏匿犯人,而最近一起大動作圍捕參與勒索軟體REvil攻擊行動的駭客,被認為別有用意。俄羅斯聯邦安全局(FSB)在1月14日逮捕14名REvil組織的駭客,並查獲6百萬美元、4.26億盧布、5百萬歐元現金,以及20輛透過網路犯罪所得購買的高級汽車。

FSB強調,此舉是因應美國的要求,但外界認為,這起逮捕行動是為了轉移與烏克蘭關係緊張的焦點,並作為要脅美國的籌碼──在13日,烏克蘭數十個政府網站驚傳遭到俄國攻擊,再者,俄國總統普丁也下令,要在烏克蘭邊境部署10萬兵力。

惡意軟體WhisperGate鎖定烏克蘭組織趁火打劫,意在破壞而非勒索

針對烏克蘭和俄國關係緊張的情勢,除了俄國疑似於1月13日攻擊數十個烏克蘭網站之外,微軟也在同一天發現,有來路不明的駭客組織DEV-0586,利用名為WhisperGate惡意軟體,攻擊數十個烏克蘭政府機關、非營利組織、IT業者,該惡意軟體會覆寫受害電腦的主要開機磁區(MBR),索討1萬美元復原電腦,且會損壞電腦裡的檔案。研究人員認為,攻擊者的目的並非贖金,而是要徹底破壞電腦檔案。

北韓Lazarus旗下駭客組織鎖定加密貨幣新創公司,將其貨幣盜領一空

北韓駭客鎖定加密貨幣來獲利的情況,近期又有相關的攻擊行動出現。卡巴斯基揭露Lazarus旗下的駭客組織BlueNoroff,約在2021年11月發起SnatchCrypto攻擊行動,鎖定專門處理加密貨幣、數位合約、DeFi、區塊鏈的中小型新創公司下手,對於這些企業的員工傳送具備監控功能的後門程式,最終目的是清空受害組織的加密錢包。為了讓受害者上當,該組織偽裝成超過15家風險投資業者。

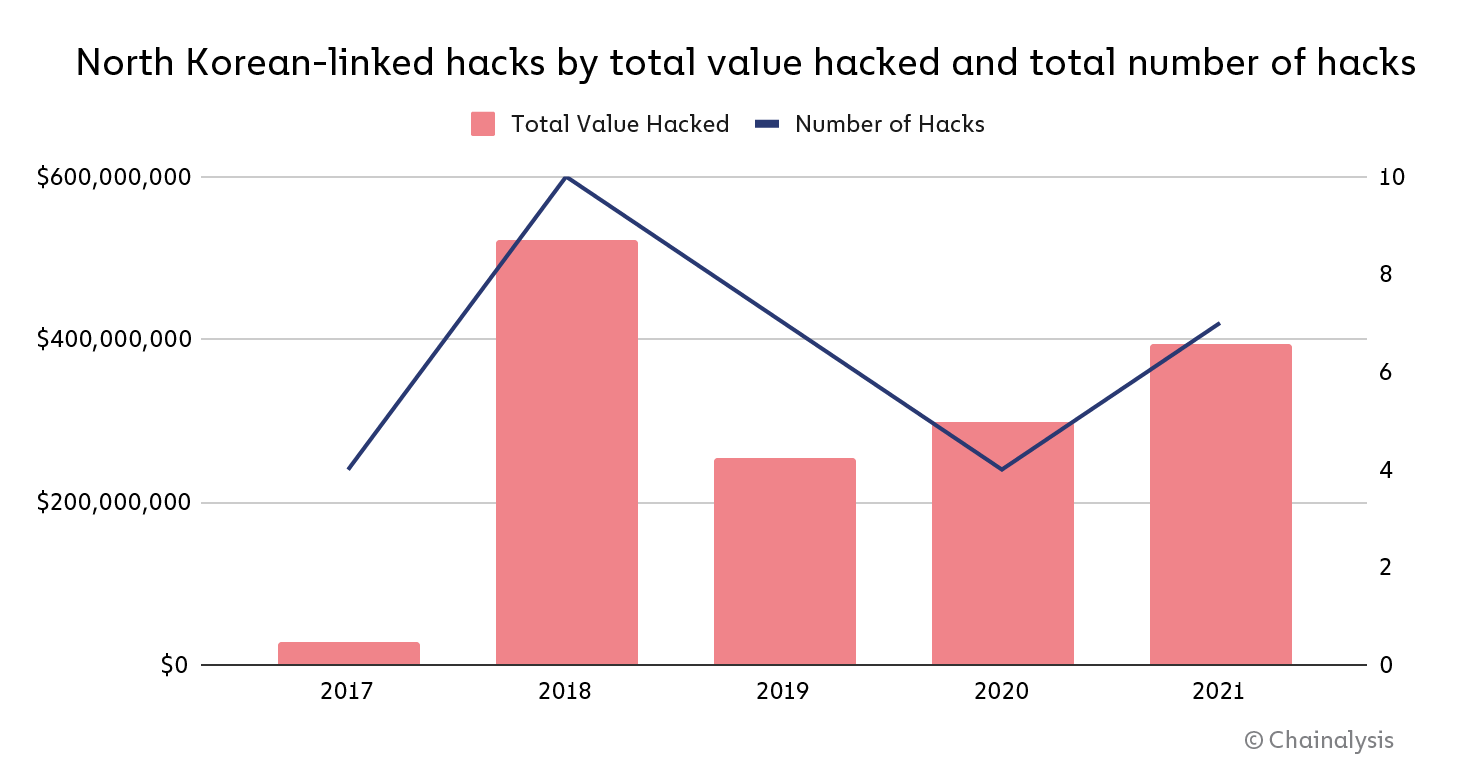

北韓駭客2021年竊得4億美元加密貨幣,較前年多出4成

美國與其他國家長期對於北韓實施經濟制裁,使得該國長期以來,倚賴APT駭客攻擊全球各地的金融機構,來竊取資金。但最近2到3年,北韓駭客更加關注如何偷取加密貨幣,根據區塊鏈資安業者Chainalysis調查,這些駭客在2021年總共對於加密貨幣平臺發起至少7次攻擊行動,並取得近4億美元的加密貨幣,較2020年要多出40%。其中,被竊的加密貨幣以太幣占超過半數(58%)、比特幣居次(20%)、22%是ERC-20或替代幣(Altcoin)。

美國與其他國家長期對於北韓實施經濟制裁,使得該國長期以來,倚賴APT駭客攻擊全球各地的金融機構,來竊取資金。但最近2到3年,北韓駭客更加關注如何偷取加密貨幣,根據區塊鏈資安業者Chainalysis調查,這些駭客在2021年總共對於加密貨幣平臺發起至少7次攻擊行動,並取得近4億美元的加密貨幣,較2020年要多出40%。其中,被竊的加密貨幣以太幣占超過半數(58%)、比特幣居次(20%)、22%是ERC-20或替代幣(Altcoin)。

【漏洞與修補】

WordPress外掛程式存在高風險漏洞,恐波及8.4萬網站

專注於WordPress網站安全的Wordfence指出,他們發現3個WordPress外掛程式存在請求偽造(CSRF)漏洞CVE-2022-0215,CVSS風險層級為8.8分。這些存在漏洞的外掛程式為Login/Signup Popup、Side Cart Woocommerce、Waitlist Woocommerce,各有超過2萬個、4千個、6萬個網站使用,套件開發者XootiX獲報後已修補上述漏洞。

WordPress外掛程式驚傳漏洞,恐被濫用於大量發送網釣郵件

網站外掛程式的漏洞不只讓駭客可對網站造成破壞,或是攻擊瀏覽網站的上網用戶,甚至還能被用來大量發送釣魚郵件。資安業者Wordfence發現,WordPress外掛程式WP HTML Mail存在漏洞CVE-2022-0218,攻擊者一旦利用這項漏洞,就能在未經身分驗證的情況下竄改電子報範本,進而向訂戶發送網釣郵件。由於WP HTML Mail可與其他外掛程式搭配使用,如電子商務平臺WooCommerce、表單建置工具Ninja Forms、社群網站建置工具BuddyPress,影響範圍可能相當廣泛。開發人員獲報後已推出WP HTML Mail 3.1版修補漏洞。

重大SAP軟體漏洞恐被用於供應鏈攻擊

甫被公布細節不久的軟體漏洞,很可能因為有其他利用的方式,而使得漏洞潛藏的危害比原本預期的還要嚴重,甚至可能引發類似SolarWinds供應鏈攻擊的事故。例如,專精於SAP安全的資安業者SecurityBridge,針對一項存在於NetWeaver AS ABAP、ABAP平臺的重大漏洞CVE-2021-38178提出警告,表示這項漏洞原先被發現是不正確的授權問題,能讓攻擊者將程式碼跳過檢測程序就發布,但研究人員發現,攻擊者還能竄改發布狀態,允許在正式發布程式碼後將狀態變更為「可修改」,使得攻擊者可以任意加入惡意程式進行供應鏈攻擊。這項漏洞SAP已於2021年10月發布修補程式,研究人員呼籲用戶要儘速安裝相關更新。

微軟防毒軟體驚傳漏洞,可讓惡意程式規避偵測

微軟防毒軟體Microsoft Defender提供的白名單機制,已有數起攻擊行動濫用,而讓攻擊者的惡意軟體不受檢查。研究人員發現,這個白名單本身存在設計瑕疵,可讓攻擊者規避偵測,且這項漏洞存在於多個版本的Windows。SentinelOne研究人員Antonio Cocomazzi指出,攻擊者只要使用命令提示字元搜尋機碼,就能夠得知Microsoft Defender的例外資料夾,一旦將惡意軟體存放於這些資料夾裡,該防毒軟體就不會進行掃描。這項漏洞影響所有版本的Windows 10和Windows Server 2019,但Windows 11不受影響。

針對上述揭露,資安研究員Aura表示,8年前從事技術支援時,他就察覺相關漏洞,而另一名研究人員Paul Bolton去年曾向微軟通報卻未獲得修補。

Zoom驚傳能讓攻擊者接管裝置的漏洞,且無須使用者互動

武漢肺炎疫情蔓延,使得許多人仍需遠端工作或是學習,他們所使用的視訊會議平臺若是出現漏洞,影響可能相當廣泛。Google近期揭露視訊會議平臺Zoom上的2個漏洞,且都是與多媒體路由(MMR)伺服器有關、無須使用者互動的零點擊(Zero-Click)漏洞,Zoom獲報後在2021年11月24日予以修復。

【資安防禦措施】

歐美執法單位聯手,破壞網路罪犯用於藏匿行蹤的VPN基礎設施

不只針對是罪犯組織,近期執法單位也對於提供相關工具的業者採取行動。歐洲刑警組織(Europol)於1月18日宣布,在德國漢諾威警察局中央刑事辦公室帶領之下,德國、荷蘭、加拿大等10個國家的執法單位聯手,查封提供網路罪犯VPN服務業者VPNLab的15臺伺服器。烏克蘭警方指出,在德國至少有150起勒索軟體攻擊行動的攻擊者,使用這項VPN服務,而造成6千萬歐元損失。

不只針對是罪犯組織,近期執法單位也對於提供相關工具的業者採取行動。歐洲刑警組織(Europol)於1月18日宣布,在德國漢諾威警察局中央刑事辦公室帶領之下,德國、荷蘭、加拿大等10個國家的執法單位聯手,查封提供網路罪犯VPN服務業者VPNLab的15臺伺服器。烏克蘭警方指出,在德國至少有150起勒索軟體攻擊行動的攻擊者,使用這項VPN服務,而造成6千萬歐元損失。

【資安產業動態】

半導體資安標準SEMI E187正式發布上架

在2022年1月17日,全球首個半導體晶圓產線設備資安標準已正式上架於SEMI網站,名稱為「SEMI E187 - Specification for Cybersecurity of Fab Equipment」。特別的是,這也是首次由臺灣主導制定的半導體相關國際標準,此項標準在四大方面提出要求,包括:作業系統規範、網路安全相關、端點保護相關,以及資訊安全監控,建立晶圓廠設備資安最低標準。

McAfee企業部門與FireEye合併,成立XDR公司Trellix上市

私募基金業者Symphony Technology Group(STG)於2021年3月、6月,先後買下McAfee企業部門,以及FireEye網路、郵件、端點、雲端等領域的安全管理平臺,STG併購後於同年10月宣布,將上述2家公司整併,而最近這家合併完成的新公司名為Trellix,將提供擴充偵測與回應(Extended Detection and Response,XDR)解決方案。STG亦預告會將McAfee Enterprise Secure Service Edge拆分成獨立業務,提供雲端存取安全中介服務(CASB)、網路安全閘道、零信任網路安全存取(ZTNA)等解決方案。

熱門新聞

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-22

2024-04-23