駭客運用釣魚郵件發動攻擊的情況,不時有攻擊行動傳出,但最近有資安業者發現,駭客於4月大肆運用Google的SMTP中繼(SMTP Relay)服務,來隱藏釣魚郵件寄送的來源,而能對部分使用Gmail組織下手,若是組織沒有啟動DMARC郵件驗證協定配置,就有可能將釣魚郵件傳送到收信人手上。

而在今天的資安新聞中,與物聯網裝置有關的漏洞也相當值得留意。其中一個與廣受嵌入式系統採用的程式庫uClibc、uClibc-ng有關,該程式庫存在的DNS實作漏洞,很可能影響Netgear、Axis、Linksys等超過200個廠牌的設備,數百萬設備都可能受到波及。另一個則是與Aruba、Avaya交換器TLS連線實作有關的漏洞TLStorm 2.0。

在物聯網裝置會使用的元件漏洞之外,勒索軟體的動態也是今日的另一個焦點。其中最引起研究人員關注的事件,就是勒索軟體REvil確實已重出江湖。本日兩起資安事件的攻擊手法也非常罕見,一項是在進行檔案加密攻擊時還探測受害組織的Log4Shell漏洞;另一個勒索軟體則是竄改受害電腦的服務,來確保能檔案加密完成而不致受到中斷。

【攻擊與威脅】

駭客濫用Google的SMTP中繼服務發送釣魚郵件

駭客發動釣魚郵件攻擊的手法,也出現濫用電子郵件服務的現象。資安業者Avanan提出警告,他們在4月看到攻擊者濫用Google的SMTP中繼(SMTP Relay)服務情況大幅增加,研究人員在2個星期的時間收到2.7萬封釣魚郵件,這種郵件透過上述服務寄送,從而隱藏信件的真實來源。

研究人員指出,只要這些採用Gmail的組織沒有適當的DMARC郵件驗證協定配置,攻擊者就能藉由這種方式,把釣魚郵件送到受害者的信箱。研究人員於4月23日向Google通報駭客的攻擊行動,但Google對於此事尚未做出回應。

勒索軟體REvil重出江湖,研究人員發現新的惡意軟體檔案

之前已有研究人員發現勒索軟體REvil疑似東山再起的跡象,駭客重新恢復其公告受害者的網站運作,如今又有了新的進展。根據資安新聞網站Bleeping Computer的報導,資安研究員R3mrum、Advanced Intelligence執行長Vitali Kremez、Avast研究員Jakub Kroustek等多名資安研究人員,不約而同發現新的REvil勒索軟體檔案。

R3mrum指出,使用新版勒索軟體的駭客擁有原始碼,但目前的檔案不會執行加密;Vitali Kremez則表示,這個勒索軟體在4月26日編譯完成,並具備針對特定受害者的驗證機制;Jakub Kroustek則是指出,他們偵測到疑似是REvil變種的勒索軟體,組態配置與受害者ID都有所不同,目前並不會加密檔案,但會向受害者索討42個比特幣(BTC)的贖金。

Avast防蠕蟲元件遭到勒索軟體AvosLocker濫用,用於停用防毒軟體,並掃描Log4Shell漏洞

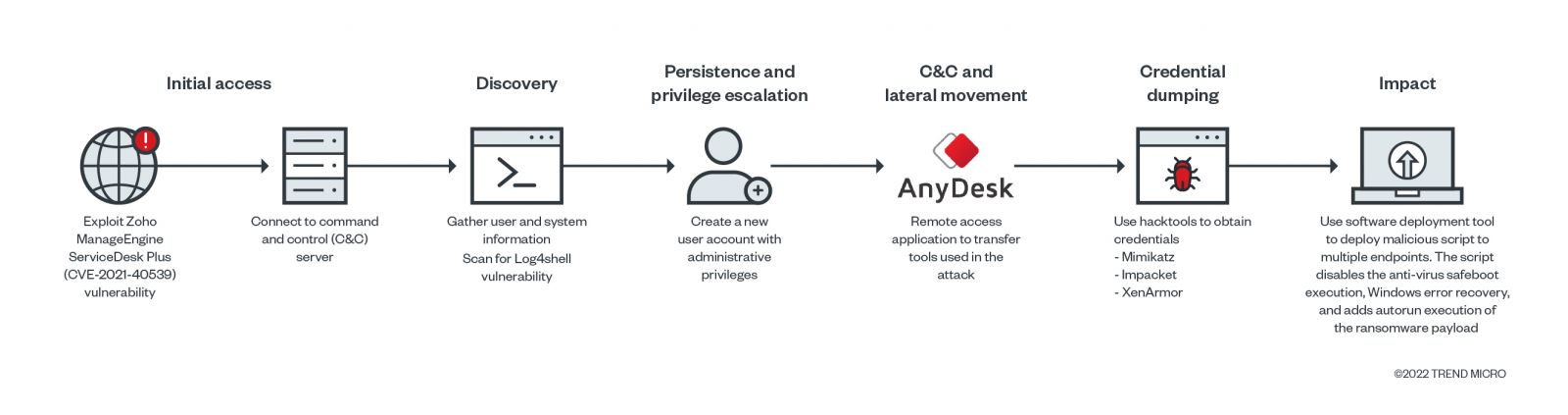

勒索軟體駭客不只是會加密電腦的檔案,還會探測受害組織是否存在Log4Shell漏洞。趨勢科技最近偵測到勒索軟體AvosLocker的攻擊行動,駭客疑似先利用Zoho ManageEngine ADSelfService Plus的漏洞CVE-2021-40539,入侵受害組織,然後從C2伺服器下載HTML應用程式檔案(HTA)並執行,這個HTA檔案將會觸發含有Shell Code的PowerShell程式碼,並連線到C2中繼站接收指令。接著,駭客透過PowerShell的處理程序,下載ASPX檔案格式的Web Shell,並收集伺服器上的系統資訊,然後下載遠端桌面軟體AnyDesk,藉此讓駭客通過防火牆進行控制,並下載作案工具。

勒索軟體駭客不只是會加密電腦的檔案,還會探測受害組織是否存在Log4Shell漏洞。趨勢科技最近偵測到勒索軟體AvosLocker的攻擊行動,駭客疑似先利用Zoho ManageEngine ADSelfService Plus的漏洞CVE-2021-40539,入侵受害組織,然後從C2伺服器下載HTML應用程式檔案(HTA)並執行,這個HTA檔案將會觸發含有Shell Code的PowerShell程式碼,並連線到C2中繼站接收指令。接著,駭客透過PowerShell的處理程序,下載ASPX檔案格式的Web Shell,並收集伺服器上的系統資訊,然後下載遠端桌面軟體AnyDesk,藉此讓駭客通過防火牆進行控制,並下載作案工具。

值得留意的是,他們濫用Nmap掃描受害組織的Log4Shell漏洞,並藉由Avast Anti-Rootkit的驅動程式檔案(asWarPot.sys)來關閉受害主機上的防毒軟體,然後執行勒索軟體。而對於上述防蠕蟲工具遭到濫用的情形,Avast表示,相關漏洞已於2021年6月修補,他們也與微軟合作,微軟已在Windows 10與11封鎖Avast的舊版驅動程式。

勒索軟體Black Basta竄改傳真服務並在安全模式執行

在上個月首度出現的勒索軟體Black Besta,傳出很可能是駭客組織Conti成員另起爐灶,有資安業者揭露其攻擊手法的獨特之處。資安業者Minerva指出,攻擊者想要利用Black Besta加密檔案,必須要使用管理員的身分執行,若是透過一般的使用者權限,則不會發動攻擊。

研究人員發現,該勒索軟體開始執行後,不只會刪除磁碟區陰影複製(Volume Shadow Copy)的備份檔案,還會企圖竄改受害電腦已經存在的傳真服務(先刪除再建立相同名稱的服務),然後透過安全模式重新開機,並啟用上述的服務再度執行勒索軟體──先枚舉所有的磁碟機並遂一加入勒索訊息,然後占用大部分處理器的資源來加密所有檔案。研究人員指出,因為勒索訊息與公鑰都是針對特定組織而來,使得每個受害組織出現的Black Basta都不盡相同。

俄羅斯駭客APT29濫用工作行程安排平臺Trello發動攻擊

俄羅斯駭客鎖定外交單位發動攻擊的情況,也開始採用更為隱密的手段進行。資安業者Mandiant自1月中旬,發現俄羅斯駭客APT29的釣魚郵件攻擊,鎖定數個外交單位與政府機關而來。攻擊者假借大使官行政通知的名義,並冒用合法的電子郵件信箱寄信,挾帶名為Rootsaw的HTML投放器,以HTML挾帶(HTML Smuggling)的方式,投放IMG或ISO光碟映像檔到受害電腦,而這個映像檔的內容是Windows連結(LNK)檔案與惡意DLL程式庫。一旦受害者點選LNK檔案,便會觸發Beatdrop、Boommic下載器來攻擊受害電腦。

研究人員指出,他們觀察這些駭客在初始入侵不久後,12小時之內取得網域管理員的權限,最終投放了Cobalt Strike的Beacon。研究人員指出,這些駭客為了規避資安系統的偵測,他們利用工作管理平臺Trello架設C2中繼站,而在去年攻擊行動中,這些駭客曾濫用應用程式開發平臺Firebase、檔案共用服務Dropbox。

俄羅斯駭客針對羅馬尼亞政府發動DDoS攻擊

俄羅斯駭客不只針對烏克蘭發動網路攻擊,也鎖定援助烏克蘭的其他國家下手。羅馬尼亞情報局(SRI)於4月29日發出公告指出,從當地時間凌晨4時開始,該國與金融機構的一系列網站遭到分散式阻斷服務(DDoS)攻擊,駭客利用羅馬尼亞境外的網路設備發動攻擊,攻擊者的身分是俄羅斯駭客Killnet。該駭客組織坦承是他們發起的攻擊行動,並指出原因是羅馬尼亞眾議院主席馬塞爾·喬拉庫(Marcel Ciolacu)近期發表的聲明提及,該國將盡其所能,提供烏克蘭包含武器在內的各式援助。

殭屍網路Emotet改用Excel外掛發動攻擊

駭客發動網釣攻擊經常利用內含VBA巨集的惡意文件檔案,但隨著今年初微軟透過修補程式停用部分巨集啟用的管道,也使得駭客調整做法來進行突破。資安業者Proofpoint發現,惡名昭彰的殭屍網路Emotet,背後的駭客組織TA542自4月4日至19日消聲匿跡一段時日之後,開始嘗試透過新的手法來散布病毒。

這些駭客利用以薪資為名義的釣魚郵件,引誘對方點選信件裡的OneDrive連結,下載ZIP壓縮檔案,該壓縮檔內含數個Excel外掛元件檔案(XLL),一旦收信人執行檔案,就會在受害電腦下載並執行Emotet。研究人員認為,這些駭客目前很可能正在測試新的攻擊手法,攻擊的規模並不大。

駭客以AWS的名義上傳2個惡意NPM套件

攻擊者假冒知名開發者的名義上傳惡意NPM套件,大型的雲端服務業者也成為受害者。資安業者WhiteSource於4月28日、30日,發現有人發動名為Package Backfill的攻擊行動,駭客假冒AWS的名義,找尋該公司曾經發布(但已下架)的NPM套件,然後以這些套件的名稱上架惡意軟體。

研究人員指出,第一個上架的套件名為hl7.fhir.r3.core,但套件內容僅有package.json檔案,很可能是實際攻擊之前的測試;而第二個名為@aws-cdk-example-dynamic-web-config/shared的套件,一旦受害者不慎安裝,攻擊者將藉此收集受害主機上的系統資訊,例如處理器架構、可用的記憶體、IP位址、MAC位址,使用的網路連接埠等資訊。研究人員指出,駭客藉由不再使用的NPM套件名稱來發動攻擊,並成功通過NPM的上架檢測機制,開發人員應透過套件的校驗機制來防範受騙。

【漏洞與修補】

用於嵌入式系統的程式庫存在DNS漏洞,恐波及數百萬物聯網設備

廣泛受到物聯網設備運用的程式庫,一旦出現漏洞,影響層面將相當廣泛。資安業者Nozomi Networks指出,他們發現uClibc、uClibc-ng程式庫所提供的DNS功能存在漏洞,攻擊者可用來發動DNS中毒,或是DNS欺騙攻擊,重新將受害者導向攻擊者控制的IP位址。

由於上述兩款程式庫受到Netgear、Axis、Linksys等網路設備廠商,以及供嵌入式應用的Linux發行版採用,可能超過200家廠牌的產品恐面臨上述風險。這項漏洞研究人員在2021年9月發現,並於2022年1月通報前述廠商,但目前尚無修補程式可用,這些廠商正試圖協助開發修補軟體中。

TLStorm 2.0漏洞波及Aruba、Avaya交換器

繼資安業者Armis於3月底發現存在於APC不斷電系統(UPS)的重大漏洞TLStorm,他們也在其他廠牌的網路設備找到相關漏洞。Armis近日指出,Aruba與Avaya多個型號的交換器裡,發現TLS通訊實作存在5個漏洞,這些漏洞存在於TLS程式庫NanoSSL,一旦攻擊者利用這些漏洞,將能打破受害組織的網段,並藉由交換器橫向移動,或是竊取受害組織的機密資料。研究人員將上述交換器的漏洞命名為TLStorm 2.0。Aruba、Avaya獲報後,已針對受影響的交換器發布修補韌體。

【資安產業動態】

趨勢科技宣布成立車用資安新公司VicOne,布局電動車資安防護領域

趨勢科技5月4日宣布成立車用資安新公司VicOne,這是該公司繼2019年與四零四科技共同成立TXOne Networks,擴展工控資安領域後,加強布局電動車產業資安防護領域。此舉將致力於解決電動車日益升高的資安需求,同時將推動「策略合作夥伴計畫」,目標是協助國內的汽車系統整合及零組件製造商,做到汽車品牌廠的資安合規要求。同時,鴻海推動的MIH開放電動車聯盟,也將參加VicOne策略合作夥伴計畫,而SOAFEE、AUTOSAR等產業聯盟,亦與VicOne進行合作。

近期資安日報

【2022年5月3日】 駭客鎖定Exchange伺服器竊取公司併購資料、中國駭客操弄防毒軟體來植入後門程式

【2022年4月29日】 駭客發動大規模的加密流量DDoS攻擊、NPM弱點可讓駭客嫁禍給其他套件開發者

【2022年4月28日】 駭客利用IE漏洞散布竊密軟體RedLine、臺灣資安主管聯盟正式成立

【2022年4月27日】 德國風力發電業者遭網路攻擊疑與俄羅斯有關、VMware身分驗證平臺漏洞被用於惡意軟體攻擊

【2022年4月26日】 勒索軟體Quantum僅耗時4小時攻陷受害目標、法國醫院遭網路攻擊被迫中斷連線

【2022年4月25日】 電信業者T-Mobile遭駭客組織Lapsus$入侵、殭屍網路LemonDuck瞄準Docker進行挖礦攻擊

【2022年4月22日】 多國警告全球關鍵基礎設施成俄羅斯下一波攻擊目標、手機晶片漏洞恐波及安卓用戶

【2022年4月21日】 AWS雲端服務的Log4Shell漏洞曾出現修補不全的狀況、勒索軟體REvil疑死灰復燃

【2022年4月20日】 美國要求聯邦機構限期修補已遭利用的Print Spooler漏洞、聯想部分筆電UEFI韌體存在漏洞

【2022年4月19日】 英國政府遭到Pegasus間諜軟體鎖定、駭客假借Windows 11升級名義散布竊密軟體

【2022年4月18日】 攻擊者藉由OAuth憑證入侵受害組織GitHub、木馬程式RemcosRAT鎖定非洲銀行下手

【2022年4月15日】 甫修補的VMware身分管理平臺、Windows作業系統RPC元件漏洞,恐被用於攻擊行動

【2022年4月14日】 國家級駭客鎖定ICS和SCADA系統下手、俄羅斯NPM開發者竄改套件表態反戰

【2022年4月13日】 俄羅斯駭客Sandworm攻擊烏克蘭電網工控系統、駭客組織使用勒索軟體Conti攻擊俄羅斯航太公司

【2022年4月12日】 Fox因配置不當導致1300萬敏感記錄無密碼可存取,烏克蘭警告當心騙取Telegram帳戶的釣魚連結

【2022年4月11日】 駭客利用Conti程式碼對俄羅斯發動勒索軟體攻擊、SpringShell漏洞被用於散布Mirai殭屍網路病毒

【2022年4月8日】 鎖定無伺服器運算服務的惡意軟體首度現身、駭客利用網頁導向服務來散布惡意軟體

【2022年4月7日】 竊密軟體FFDroider鎖定社群網站帳密而來、殭屍網路Beastmode鎖定Totolink路由器弱點發動攻擊

【2022年4月6日】 SpringShell漏洞已出現嘗試性攻擊活動,Go語言公開防禦供應鏈攻擊5大安全設計原則

【2022年4月1日】 Java框架Spring重大漏洞得到修補、Ka-Sat衛星網路遭駭事故駭客以資料破壞軟體讓數據機停擺

【2022年3月31日】 Java框架Spring傳出危險程度直逼Log4Shell的漏洞、衛星通訊服務業者Viasat公布資安事故調查結果

【2022年3月30日】 NFT網路遊戲Axie Infinity的加密貨幣交易平臺遭駭、烏克蘭拆除散布戰爭假消息的Bot農場

【2022年3月29日】 惡意NPM套件鎖定特定領域開發者下手、駭客藉由WordPress網站向烏克蘭發動DDoS攻擊

【2022年3月28日】 Okta坦承延誤通報Lapsus$攻擊事件、Honda汽車的遙控器訊號可被複製並用來發動車輛

【2022年3月25日】 駭客組織Lapsus$部分成員遭警方逮捕而身分曝光、食品大廠雀巢疑遭匿名者入侵但予以否認

【2022年3月24日】 WPS Office漏洞被用於攻擊臺港菲彩券行、勒索軟體DeadBolt攻擊威聯通NAS的情況再度升溫

【2022年3月23日】 研究人員揭露駭客組織Lapsus$的攻擊手法、蘇格蘭心理諮商機構SAMH驚傳遭勒索軟體攻擊

【2022年3月22日】 勒索軟體駭客Lapsus$聲稱竊得微軟部分原始碼、軟體管理系統Chocolatey被用於攻擊法國組織

【2022年3月21日】 消費者信用業者環聯疑因管理者使用弱密碼驚傳資料外洩、AvosLocker鎖定臺灣等多國關鍵基礎設施而來

【2022年3月18日】 近20款華碩家用路由器產品遭到Cyclops Blink殭屍網路鎖定、駭客組織UNC2891鎖定ATM系統下手

【2022年3月17日】 Emotet鎖定美國報稅季發動攻擊、加密通訊程式庫OpenSSL存在憑證解析漏洞

【2022年3月16日】 新的殭屍網路病毒利用Log4Shell漏洞散布、俄羅斯駭客繞過雙因素驗證機制取得使用者權限

【2022年3月15日】 公視新聞備份出包導致勒索軟體攻擊事故曝光、汽車電氣零件供應商Denso遭勒索軟體攻擊

【2022年3月14日】 勒索軟體LockBit攻擊輪胎大廠普利司通、勒索軟體Lapsus$對遊戲公司下手

【2022年3月11日】 勒索軟體Conti宣稱在3個月內攻陷逾50個大型組織,GKE自動化管理工具Autopilot驚傳漏洞

【2022年3月10日】 俄羅斯同樣成為網站竄改與資料破壞攻擊的受害者、研究人員揭露新型態CPU推測執行漏洞

【2022年3月9日】 APC不斷電系統驚傳可被挾持的漏洞、微軟發布3月份Patch Tuesday

【2022年3月8日】 Linux驚傳檔案竄改漏洞Dirty Pipe、駭客鎖定石油公司發動攻擊

【2022年3月7日】 駭客以俄烏戰爭名義散布木馬程式、勒索軟體Lapsus$洩露三星程式碼

【2022年3月4日】 駭客入侵烏克蘭政府網站散布該國宣布投降的假消息、勒索軟體Conti與Karma攻擊相同醫療機構

【2022年3月3日】 網釣攻擊鎖定幫助烏克蘭難民的國家、逾30所烏克蘭大學網站遭駭

【2022年3月2日】 駭客在俄烏戰爭持續發動網路攻擊、中國駭客運用後門程式Daxin長達10年

【2022年3月1日】 俄羅斯出兵烏克蘭,引發不同立場的駭客集團發動攻擊、汽車大廠Toyota疑因零件供應商遭駭停工

【2022年2月25日】 SockDetour後門程式攻擊美國國防業者、勒索軟體Cuba鎖定Exchange Server而來

【2022年2月24日】 烏克蘭再遭DDoS與資料破壞攻擊、殭屍網路Cyclops Blink鎖定WatchGuard防火牆設備而來

【2022年2月23日】 華芸NAS遭勒索軟體加密檔案、駭客利用Cobalt Strike攻擊微軟SQL Server

【2022年2月22日】 臺灣金融業遭中國駭客軟體供應鏈攻擊、安卓木馬Xenomorph鎖定56間歐洲銀行的用戶而來

【2022年2月21日】 WordPress網站備份外掛驚傳任意下載漏洞、殭屍網路病毒Kraken被用於散布竊密軟體

【2022年2月18日】 VMware遠距工作平臺遭伊朗駭客鎖定、微軟協作平臺被駭客用於散布惡意軟體

【2022年2月17日】 惡意軟體Emotet威脅升溫、美國關鍵基礎設施成勒索軟體BlackByte的受害者

【2022年2月16日】 駭客利用Squirrelwaffle惡意軟體發動BEC攻擊、NFT成駭客散布惡意軟體的誘餌

【2022年2月15日】 運動用品大廠美津濃疑遭勒索軟體攻擊、Magento電商網站軟體存在重大RCE漏洞

【2022年2月14日】 工業級網管系統驚傳重大漏洞、駭客利用Regsvr32散布惡意軟體

【2022年2月11日】 殭屍網路FritzFrog鎖定醫療、教育、政府單位下手;美國政府解析勒索軟體2021年攻擊態勢

【2022年2月10日】 SAP元件重大漏洞恐影響多數用戶、駭客透過PrivateLoader載入器散布多種惡意軟體

【2022年2月9日】 RLO特殊Unicode字元被用於挾持微軟帳號攻擊、網釣簡訊攻擊更加氾濫

【2022年2月8日】 資安業者揭露俄羅斯駭客攻擊烏克蘭的發現、微軟禁用線上安裝MSIX檔案來防堵相關攻擊

【2022年2月7日】 中國駭客攻擊美國新聞媒體集團、資安人員宣稱獨力癱瘓北韓網路

【2022年1月28日】 台達電疑遭勒索軟體Conti攻擊、駭客收集存在Log4Shell的VMware遠距工作平臺名單

【2022年1月27日】 勒索軟體LockBit鎖定VMware虛擬化平臺下手、駭客運用ISO映像檔在受害電腦植入RAT木馬程式

【2022年1月26日】 電動機車業者Gogoro驚傳遭網路攻擊、勒索軟體駭客藉加密NAS檔案,向威聯通販賣漏洞

【2022年1月25日】 CentOS網頁管理介面軟體漏洞可被串連發動RCE攻擊、勒索軟體駭客收買企業內部員工以利入侵

【2022年1月24日】 鎖定烏克蘭的惡意軟體手法近似NotPetya、Omicron網釣攻擊爆增

【2022年1月22日】 WordPress佈景供應商網站驚傳遭駭;攻擊者冒用物流業者名義散布木馬程式

【2022年1月21日】 Zyxel設備、Serv-U因Log4Shell漏洞遭鎖定;中國駭客組織Winnti二度針對UEFI韌體下手

【2022年1月20日】 臺灣驚傳首宗SIM卡挾持攻擊事件、視訊會議系統Zoom修補無須使用者互動就能觸發的漏洞

【2022年1月19日】 再生能源相關組織遭到網釣攻擊,歐美執法單位查封駭客匿蹤的VPN伺服器

【2022年1月18日】 數個WordPress外掛驚傳CSRF漏洞,SAP開發平臺重大漏洞恐被用於供應鏈攻擊

【2022年1月17日】 俄國攻擊烏克蘭數十個政府網站,又大舉逮捕勒索軟體REvil成員,引起全球關注

【2022年1月14日】 美國商討Log4Shell開源軟體安全;電子零組件大廠臺灣東電化驚傳員工竊取機密投靠競爭對手

【2022年1月13日】 俄羅斯APT駭客接連攻擊關鍵基礎設施,引起美國政府關注、億聯IP電話驚傳會向中國回傳資料

【2022年1月12日】 微軟發布1月例行修補,修補近百個漏洞、Log4Shell漏洞出現數起攻擊行動

【2022年1月11日】 網站的URL解析器程式庫驚傳漏洞、數千個應用系統服務中斷,原因是NPM套件作者自毀程式碼

【2022年1月10日】 Log4Shell再被用於攻擊VMware遠端工作平臺,小心透過Google語音電話挾持帳號的詐騙

【2022年1月7日】 NCC警告小米手機會比對用戶是否使用中國政府封鎖的關鍵字,Java的RMI協定可被用於SSRF攻擊

【2022年1月6日】 駭客針對17家公司進行撞庫攻擊,惡意軟體ZLoader透過網管軟體投放

【2022年1月5日】 研究人員發現70個網站快取中毒漏洞,摩根史坦利支付6千萬美元和解資料外洩訴訟

【2022年1月4日】 從網頁複製指令貼上恐被用於攻擊行動、偵測物聯網裝置威脅出現新的方法

【2022年1月3日】 Log4Shell漏洞被用於攻擊學術機構,網路叫車系統Uber郵件系統可被冒名寄詐騙郵件

【2021年12月30日】 加密貨幣交易所因Log4Shell漏洞成勒索軟體受害者、T-Mobile用戶遭到SIM卡挾持攻擊

【2021年12月29日】 密碼管理系統LastPass驚傳遭到帳號填充攻擊,音訊設備大廠、美國物流業者雲端配置不當

【2021年12月28日】 資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

【2021年12月27日】 IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

【2021年12月24日】 Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

【2021年12月23日】 阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

【2021年12月22日】 Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

【2021年12月21日】 比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

【2021年12月20日】 Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12