2023/7/1~8/21 精選容器新聞:

#Sidecar模式、#版本更新、#K8s

K8s發布第1.28新版,強化硬體當機復原能力,也開始支援SideCar容器

一年多次改版的Kubernetes,在8月中釋出了第28次的新版本1.28版。這是今年第二個版本,包括了45項強化,其中有19項新功能還處於Alpha測試版,14項則進入更成熟的Beta,另有12項進入穩定版本階段。

1.28版有一項重要改變是,像kube-apiserver、kube-scheduler、kube-controller-manager、cloud-controller-manager等控制面板元件和叢集中節點所用的K8s版本差異,從過去只能差2個小版本,增加到可以支援3個小版本的落差,這個版本相容落差,可以提高K8s維運團隊的升級彈性。例如,為了跟上資安更新,控制面板元件通常會跟著更新到最新版,但是K8s一年發布4次小改版,若只支援2個版本差,每個節點至少一年要更新2次,才能跟上控制面板每次更新的落差,現在支援3個版本落差,每個節點可以拉長更新周期到一年更新一次,有助於減少對需要長期啟動節點的重開次數。

另外,在這次改版中,強化了非預期節點關機(例如硬體故障或OS損壞的節點當機)的回復能力,可以讓保留狀態資訊的運算工作在另一個K8s節點中重啟。還有一個值得關注的新功能是開始支援Sidecar容器,讓一個主要容器,搭配支援的附屬Sidecar容器,共享同一份儲存空間。服務網格專案Itsio就常部署在Sidecar容器中來運作。

#服務網格、#微服務、#微軟

開源服務網格專案Istio正式從CNCF畢業,微軟也正式加入維護社群

在2016年發起的開源服務網格專案Istio,日前正式從CNCF孵育專案清單中畢業,成了具有獨立發展社群的開源專案,距離Google放手交給CNCF孵化,不到一年時間。微軟也正式加入了Istio維護社群,這代表了Istio成了業界主流的服務網格平臺,甚至可以通吃到微軟Azure平臺上的AKS微服務管理。Istio在今年6月初釋出了1.18版,可以支援更大規模落地部署用的Ambient模式,這是Istio一次很大的架構變革,可以將Istio的功能,分成兩層來運作,一層是在L7提供的Istio完整功能,另一層是在L4網路層提供的零信任通道,用來處理像是可觀察性監控、mTLS等功能,可以用更少資源來提高這些功能的運作效能,不用透過L7網路層解析HTTP來實現。Istio預計在1.19版中支援K8s新版1.28新增的Sidecar容器,更容易支援這種Istio在K8s慣用的部署設計模式。

#虛擬機器管理、#紅帽

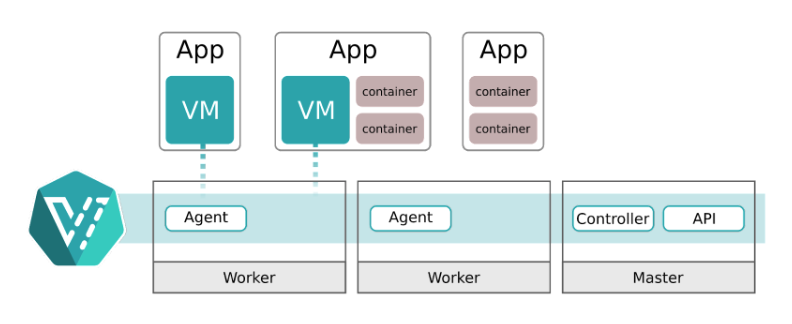

KubeVirt釋出1.0正式版,K8s也能提供企業級VM管理

紅帽日前正式宣布KubeVirt正式釋出1.0版,這是OpenShift提供虛擬化的關鍵基礎元件,可以讓K8s環境管理虛擬機器。紅帽強調,KubeVirt可以讓維運團隊用一套管理工具,來管理在虛擬機器上的傳統應用程式,以及部署在容器中的現代化應用。而對開發者而言,也可以將容器化應用程式的開發流程和自動化機制,套用到原本虛擬機器上的老舊系統開發流程,不用再像過去一樣得分成兩套流程。正式發布1.0版,意味著這箱功能達到企業級的穩定程度。除了紅帽OpenShift,SuSe Rancher、Google、Oracle等都在自家相關軟體產品上內建KubeVirt。

#Flux、#GitOps

GitOps工具Flux正式發布2.0版,支援上萬AP水平擴張和控制器切片分割

用來建立GitOps自動化維運流程的Flux,日前釋出了2.0正式版,最大新功能是可以支援控制器切片分割(Sharding)和水平擴充功能。當Flux所管理的應用程式超過上萬支時,會逐漸影響GitOps自動化維運的效率,現在可以事先設定分割策略,來指定控制器的分片數量,將要管理的應用程式,分散到不同的Flux控制器實例上來分流管理,也可以在配置檔中個別指定不同控制器分片可用的資源,甚至設定Flux資源的群組規模來提高管理彈性。微軟、AWS、GitLab、D2iQ等業者都支援Flux來提供GitOps功能,例如EKS Anywhere部署模式就是透過Flux來提供GitOps部署能力。Flux預計在今年第三季發布的2.2版中,正式釋出Flux Helm Api和相關Helm功能,來強化與Helm打包K8s應用的部署和維運能力。

#Tanzu、#K8s管理平臺

VMware揭露更多部署文件,介紹如何在企業私有雲中自建Tanzu控制平臺

為了管理多雲跨雲的K8s叢集,VMware早在2019年就推出了Tanzu Mission Control雲端服務,以SaaS形式來提供跨企業內部私有K8s叢集和外部不同公雲K8s的集中式管理服務,不只可以集中控管不同K8s叢集的政策、權限,還能在單一平臺上監控不同環境下K8s叢集的運作和健康狀態。維運團隊可以透過政策套用,統一管理不同公雲或私有雲上的K8s資源利用方式,簡化跨雲多雲管理的複雜度,甚至Tanzu Mission Control甚至可以整合到GitOps流程來建立自動化的開發維運流程。不過,過去幾年,VMware只提供SaaS訂閱模式,直到最近,越來越多大型企業受限於法遵考量,想要在私有雲或指定地點的主權雲中,管理自家的資料和執行環境,VMware才決定推出自建版本,讓企業可以自行部署,8月中更釋出詳細的自建說明文件,向企業說明,如何在自家私有雲中部署Tanzu Mission Control,統一管理分散在不同公雲上的K8s叢集。

#GPT、#K8s管理

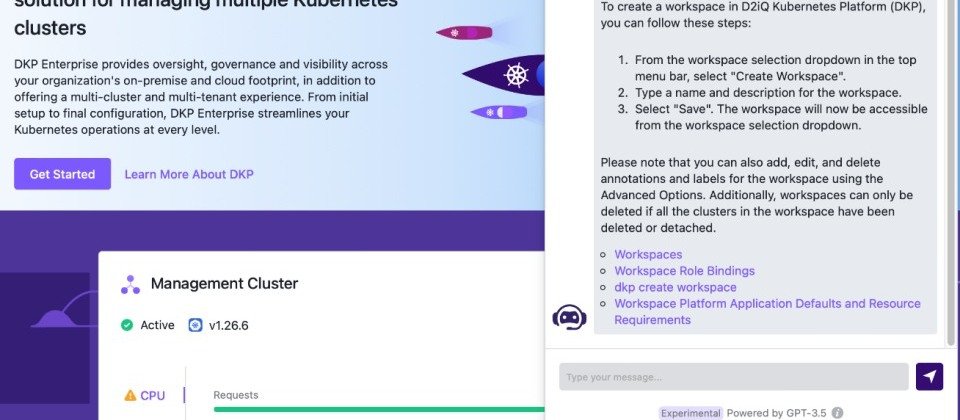

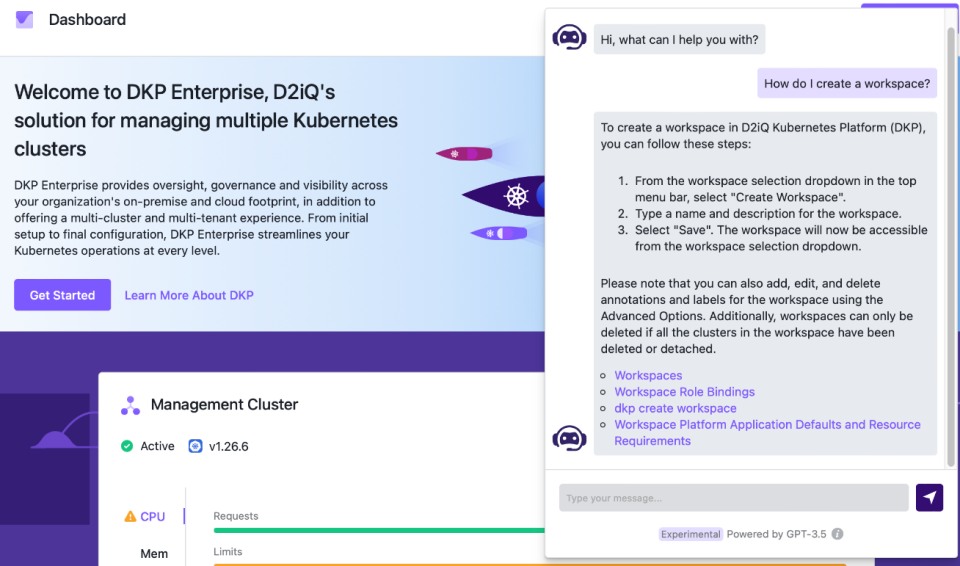

用生成式AI支援DevOps維運團隊,D2iQ新版K8s平臺新增Chatbot維運幫手

K8s軟體工具商D2iQ宣布8月發布的新版K8s平臺DKP 2.6版中,利用GPT-3.5模型,打造了一款AI Navigator的Chatbot小幫手,可以協助DevOps維運團隊解決問題。D2iQ將內部用來排除問題的知識庫和企業用戶常見問題的排除作法的資料,以及DKP平臺的所有參考文件,來訓練出這一款Chatbot維運小幫手,可以回答像是如何修復叢集配置錯誤、解決升級失敗問題、辨識和修正YAML檔程式碼錯誤,甚至可以協助追蹤和修正系統錯誤,也可以用自然語言提問來查詢DKP的相關產品文件說明內容。

#K8s控制平臺、#ClusterAPI

K8s管理平臺有新選擇,雲原生軟體商Mirantis發布開源K8s控制平臺

Mirantis早從2012年原本重心是OpenStack系統整合,後來轉而押寶K8s,在2019年買下Docker企業產品和業務團隊,最近推出了開源的K8s管理平臺k0xmotron控制平臺專案,利用ClusterAPI來提供跨K8s叢集的集中式管理平臺。這個控制平臺要先部署在企業既有的K8s平臺上,作為主要的上層K8s(作為母管理叢集),來管理其他的K8s叢集,等於是採用K8s管理K8s叢集的設計架構。

Mirantis官方指出,這個管理平臺不只可以管理跨不同公雲上的K8s叢集,還可以用來管理部署在邊緣裝置、遠端分公司或IoT設備上的工作節點(Worker Node),等於可以統一管理大型雲端叢集和小型邊緣節點上的K8s應用。Mirantis官方更表示,k0xmotron專案下一步發展目標是,可以支援到虛擬機器的調度管理,來建立一個更高度自動化,更簡化複雜的雲端原生基礎架構的管理,不過,Mirantis沒有透露,目前k0xmotron專案可以管理到多大規模的K8s叢集。

#變更開源授權、#HashiCorp

知名IaC平臺商HashiCorp未來版本全面改採BSL授權,避免遭雲端業者濫用不付錢

知名IaC工具Terraform和多項重量級開源專案Vault與Consul的開發公司HashiCorp,宣布其原始碼授權將從原本的MPL 2.0(Mozilla Public License v2.0),改為使用BSL v1.1,這項變更將在HashiCorp所有產品的未來版本生效。HashiCorp創辦人暨技術長Armon Dadgar解釋,目前仍有供應商濫用純OSS模型獲利,卻又不提供實質貢獻。

MySQL創始人Michael Widenius主導發展的BSL授權,允許創作者對軟體的使用情境定義不同的授權條款,甚至要求,開發者設定的變更日期或是第四年開始,BSL授權就會轉為如GPL等真正的開源授權。有意商用化的業者,必須另外取得授權,否則就得開源自家程式碼。在成為開源授權之前,BSL允許開發者在非商業用途下免費使用該軟體。

#Linux、#RHEL原始碼爭議

RHEL的企業版Linux原始碼有新下載管道,甲骨文聯手SUSE與CIQ另找出路

在紅帽宣布不再對外公開RHEL原始碼而改採具名申請下載制之後,引發了Linux社群的抗議,批評紅帽違反了開源的精神。看上龐大企業級Linux需求,同屬Linux領域的甲骨文、SUSE及CIQ在8月初另外成立了一個新的基金會Open Enterprise Linux Association(OpenELA),將提供開放且免費的Enterprise Linux(EL)原始碼,來鼓勵外界開發相容於RHEL的Linux版本。

OpenELA的任務包括提供各種來源與工具,以及開源的EL版本,以供開發者得以建立及維護幾乎一樣的EL下游版本,也鼓勵上游社群作出額外的貢獻。計畫今年就會提供讓下游版本相容於RHEL的必要資源,初期將鎖定RHEL的EL 8與EL 9,也可能包括EL 7。目前並不確定OpenELA所提供的原始碼是否會與RHEL完全相同。紅帽是在今年6月僅開放外界存取屬於RHEL測試版的CentOS Stream原始碼,未來的RHEL原始碼將藉由Red Hat Customer Portal,直接供應給紅帽客戶與合作夥伴。

#軟體供應鏈、#KBOM

K8s元件成分也要透明化,業者發表KBOM標準提案

最近資安監測業者KSOC仿效SBOM概念,最近發布了第一份K8s成本表規格KBOM(K8s Bill of Materials)標準提案。

KSOC技術長Jimmy Mesta解釋,K8s已經是許多大型企業調度應用程式的關鍵,但相關資安法遵的討論還不多,希望提出KBOM標準提案來喚起對K8s資安規範的討論。

在這個提案中是以JSON來定義KBOM,可以支援K8s的1.19版以上版本,也能涵蓋不同公雲或自薦的部署方式。這份KBOM標準提案並定義要揭露一個K8s叢集的基本運作資訊,包括了工作量數量、代管類型和費用、內部和代管映像檔的漏洞、第三方客製化程度、管理平臺的版本細節。KSOC已經開源釋出這項標準的提案內容。

更多新聞

- 去年採用率大增51%的開源容器調度引擎CRI-O專案,正式從CNCF孵化專案中畢業

- IaC服務商Pulumi發表新版Kubernetes 4.0,預設採用SSA模式更容易更新各項資源

@資料來源:iThome整理,2023年8月

責任編輯:王宏仁

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22