微軟

微軟於本周警告,駭客正在濫用各種OAuth應用來展開經濟動機的自動化攻擊,包括濫用使用者的資源進行挖礦,執行商業電子郵件詐騙(BEC),或是寄送大量垃圾郵件等,且就算駭客失去了存取最初危害帳號的權限,也能透過OAuth來維持對各種應用的存取權。

OAuth是個開放身分驗證標準,允許第三方服務在未取得使用者的憑證下,存取特定使用者資源以進行身分驗證,例如允許A應用存取B應用的使用者資源以取得授權,進而登入服務、存取API或存取雲端服務等。

然而,近來微軟威脅情報中心(Threat Intelligence Center)發現,有駭客發動網釣及密碼潑灑攻擊,以危害那些未使用強大身分驗證機制的使用者帳號,且這些帳號擁有建立或修改OAuth應用的權限。接著駭客濫用了這些具備高權限的OAuth應用來部署虛擬機器以開挖加密貨幣,或是在執行BEC攻擊之後建立了長駐能力,亦用來展開大規模的垃圾郵件發送活動。

上述惡意行動來自不同的駭客組織,其中,Storm-1283使用一個遭到危害的使用者帳號來建立OAuth應用,並部署專門用來挖礦的虛擬機器。該名駭客透過VPN登入了盜來的使用者帳號後,於Microsoft Entra ID中建立了一個OAuth應用,由於該帳號具備Azure訂閱的所有權角色,讓駭客得以利用他人的資源部署虛擬機器來挖礦,所使用的運算資源費用介於1萬到1.5萬美元之間。

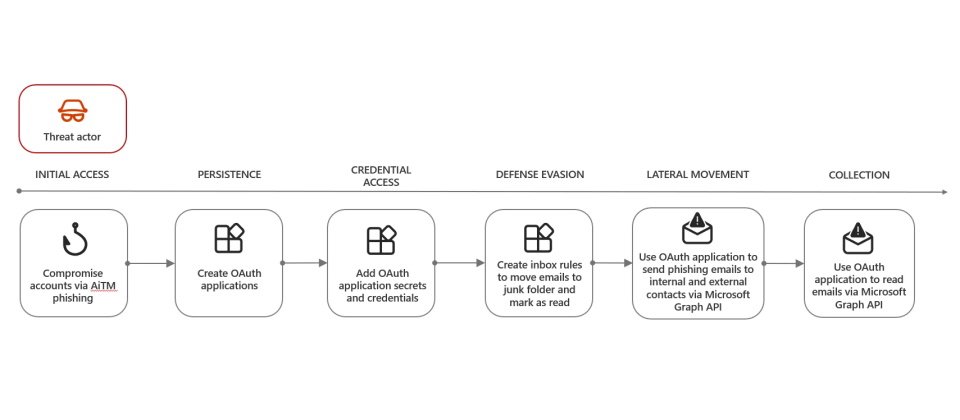

另有些駭客組織則是藉由寄送網釣郵件以執行AiTM中間人攻擊,來竊取會話令牌,再以該令牌來執行會話Cookie重放。之後有的駭客會在危害使用者帳號之後,進入其Outlook信箱以尋找BEC攻擊機會;有的則會透過新增憑證至OAuth應用來維持長駐能力,接著存取Microsoft Graph API資源,來存取郵件或寄送大量垃圾郵件。

根據統計,在今年的7月至11月間,駭客使用了許多被危害的帳號,在不同的租戶中建立了約1.7萬個多租戶OAuth應用。這些惡意OAuth應用總計發送了逾92.7萬封的網釣郵件,這些惡意的OAuth應用皆已被微軟移除。

還有一個被命名為Storm-1286的駭客組織專門濫用OAuth應用來發送垃圾郵件,Storm-1286主要透過密碼潑灑攻擊來取得使用者憑證,且大多數受害者並未啟用雙因素身分驗證。

微軟針對相關攻擊提出了防範建議,包括啟用雙因素身分驗證,啟用條件式存取策略,啟用持續存取評估,啟用安全預設值,啟用Microsoft Defender的自動攻擊中斷,審核程式與同意的許可權,以及保護Azure雲端資源等。

熱門新聞

2024-05-14

2024-05-14

2024-05-16

2024-05-12

2024-05-15

2024-05-13