中國駭客暗中替中國政府從事網路間諜攻擊的情況,時常有資安事故傳出,這樣的現象隨著政治情勢緊張,也變得越來越嚴峻,使得多個國家的執法機關公布相關資訊並聯手提出警告。

例如,澳洲網路安全中心(ACSC)與美國、英國、加拿大、紐西蘭、德國、韓國、日本的執法機構聯手,針對中國資助的駭客組織APT40(別稱Kryptonite Panda、Gingham Typhoon、Bronze Mohawk)的攻擊行動提出警告,指出這些駭客為中國國家安全部(MSS)效力,多次針對澳洲政府機關及企業組織下手,呼籲盟國要提高警覺。

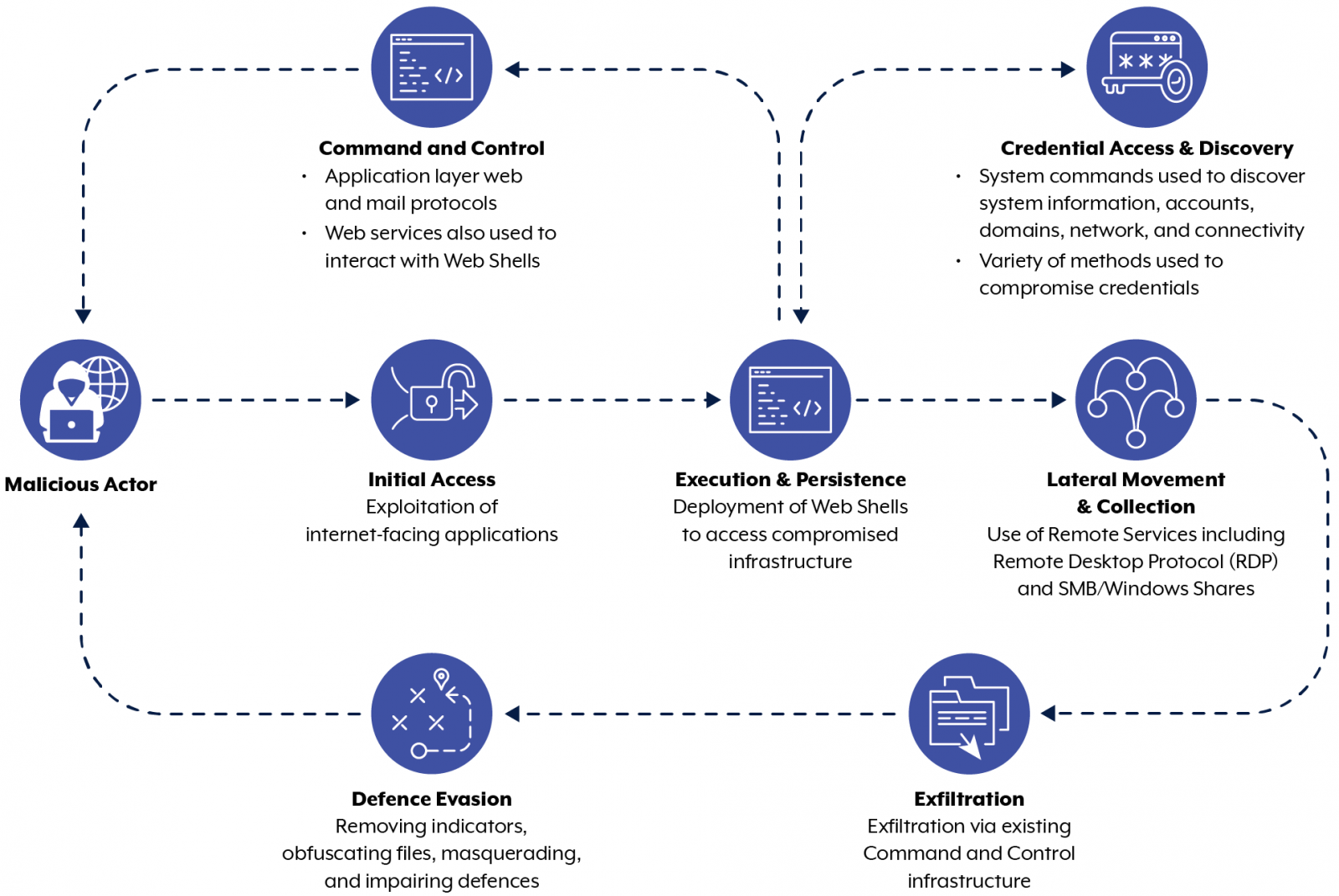

APT40具有快速解析研究人員公布的概念性驗證(PoC)程式碼的能力,從而將漏洞用於攻擊關鍵基礎設施的網路環境,也會定期對於偏好下手的目標進行偵察,尋找網路環境當中易受攻擊、不再維護,或是生命週期已經結束的設備,伺機滲透。

哪些類型的應用系統是APT40經常攻擊的對象?主要是曝露在網際網路的應用系統,像是事件記錄程式庫Log4j、DevOps協作平臺Atlassian Confluence、微軟郵件伺服器Exchange,利用Log4Shell(CVE-2021-44228)、CVE-2021-31207、CVE-2021-26084,以及ProxyShell(CVE-2021-31207、CVE2021-34523、CVE-2021-34473),上述系統若有漏洞資訊公開,他們會在幾小時至幾天後,就將其用於實際攻擊行動。

至於這些駭客隱匿攻擊行動的媒介,ACSC提及APT40過往較常入侵澳洲網站並將其充當C2伺服器,如今濫用小型辦公室及家用的網路裝置架設基礎設施,因為這類設備有不少並未定期修補,或是生命週期已經結束而不再受到維護,一旦拿下之後,就有可能將它們用來發動攻擊,將相關流量混入合法流量,而能對防守方隱匿攻擊行蹤。

ACSC也公布兩起APT40發動的資安事故,其中一起發生在2022年7月至9月,駭客先透過TLS連線成功存取部分網頁應用程式、著手偵察,隨後鎖定特定端點嘗試利用漏洞,最終疑似於網頁伺服器植入Web Shell或是其他工具,使攻擊者能成功向網頁伺服器發出POST請求。

接著,駭客尋求權限提升的機會,並找出網路環境的其他主機,部署更多的Web Shell。另一方面,這些駭客也試圖使用外流的帳密資料存取網頁應用程式,過程中會部署開源工具Secure Socket Funneling(SSF),建立受害組織的網路環境與惡意基礎設施之間的連線,後來APT40找出網路環境及AD的組態,使用另一個外流的帳號在邊界網路(DMZ)的Windows電腦上,設置共享資料夾,從而成功外洩資料。

另一起資安事故則是發生在2022年4月,APT40鎖定受害組織提供員工遠端登入系統,這套系統由3組負載平衡主機組成,事故發生後受害組織關閉其中2臺主機,結果駭客後續的攻擊行動都針對尚未關閉的主機而來。

對方使用已知漏洞於受害主機植入Web Shell,並進行權限提升。雖然缺乏事件記錄資料,ACSC無法確認這起事故的完整範圍,但他們根據主機上找到的證據,指出對方竊得數百組帳密資料,甚至有可能藉由合法使用者的身分存取虛擬化桌面基礎設施(VDI)環境。

熱門新聞

2024-09-02

2024-09-06

2024-09-02

2024-09-02

2024-09-02

2024-09-03

2024-09-04

2024-09-02