利用惡意程式Gh0st變種SugarGh0st發起的攻擊行動,近期有不少事故傳出,如今有駭客組織結合WinRAR自解壓縮檔(SFX)的功能,佈置新的攻擊流程。

思科旗下威脅情報團隊Talos揭露中國駭客組織SneakyChef的攻擊行動,這些駭客約從2023年8月開始,針對歐洲、中東、非洲地區(EMEA),以及亞洲國家而來,散布名為SugarGh0st的惡意程式。

這些駭客通常會利用政府機關文件的掃描檔案來作為誘餌,大部分與外交部及大使館有關。在其中2起發生在11月的攻擊行動裡,研究人員看到對方利用RAR自解壓縮檔來散布惡意程式。而且,自解壓縮檔案說明使用的語言為簡體中文,因此可推斷攻擊者是使用中文的人員。

針對這起資安事故的發現,研究人員先是看到這些駭客鎖定烏茲別克和韓國用戶,企圖散布RAT木馬程式SugarGh0st,隨著他們進一步調查,發現也有其他國家的企業組織受害。

根據攻擊者使用的誘餌內容,Talos的研究人員認為,駭客的攻擊目標很可能包含安哥拉、土庫曼、哈薩克、拉脫維亞的外交部,以及沙烏地阿拉伯大使館,除上述機構,研究人員也看到疑似針對安哥拉漁業暨海洋資源部、農業暨林業部發動攻擊的情況。而這些誘餌文件的共通點,就是經由掃描建檔而成,網路上無法找到這些檔案。

研究人員指出,他們在去年11月公開這些駭客的攻擊行動後,對方雖然仍然繼續使用原本的C2網域,但後來又設置新的網域,不過,這波攻擊行動仍使用到舊的C2網域。

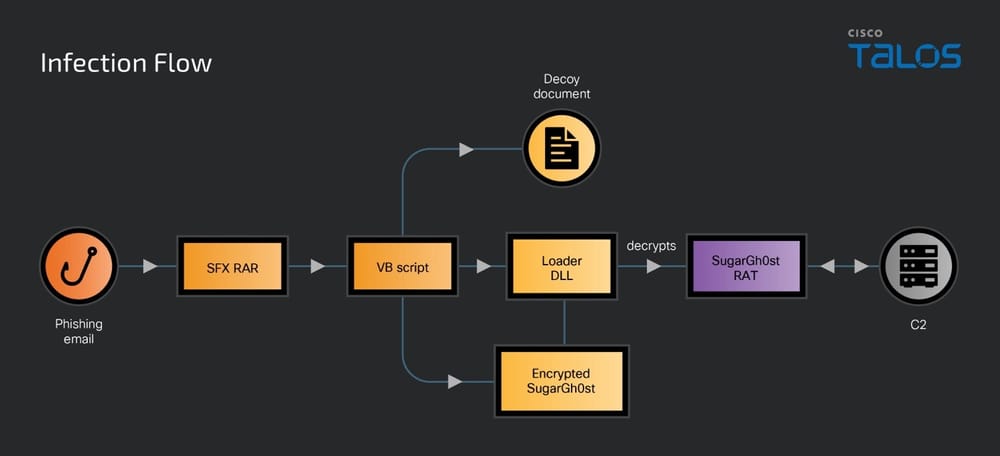

究竟駭客使用了那些手法?研究人員特別提及使用RAR自解壓縮檔的部分,一旦使用者執行,包含在自解壓縮檔裡面的指令碼便會投放誘餌文件、DLL載入工具、經過加密處理的SugarGh0st,以及惡意VB指令碼等作案工具,然後執行惡意VB指令碼來維持在受害電腦的活動,每當使用者登入受害電腦,就會利用regsvr32.exe啟動DLL載入工具,從而讀取SugarGh0st並解密、注入處理程序執行。

熱門新聞

2024-09-02

2024-09-02

2024-09-06

2024-09-02

2024-09-02

2024-09-03

2024-09-04

2024-09-02