北韓駭客組織Kimsuky近期的動作頻頻,不時傳出發動網路攻擊的情況,其中有不少是針對韓國而來,但鄰近的日本也是被鎖定的目標,他們國內企業組織最近傳出也遭到這些駭客攻擊的消息。

7月8日日本電腦緊急應變團隊暨協調中心(JPCERT/CC)發布資安公告,表示在今年3月偵測到北韓駭客組織Kimsuky的攻擊行動,並公布對方的作案手法,供當地的企業組織作為防禦相關攻擊的參考。

在當時發生的資安事故,他們看到這些駭客假冒資安機構或是外交組織,對目標企業或組織寄送電子郵件,內含ZIP壓縮檔附件,當中帶有可執行檔與Word文件(DOCX)檔案,值得留意的是,為了埋藏檔案實際的附檔名,對方在檔名加入大量空格。

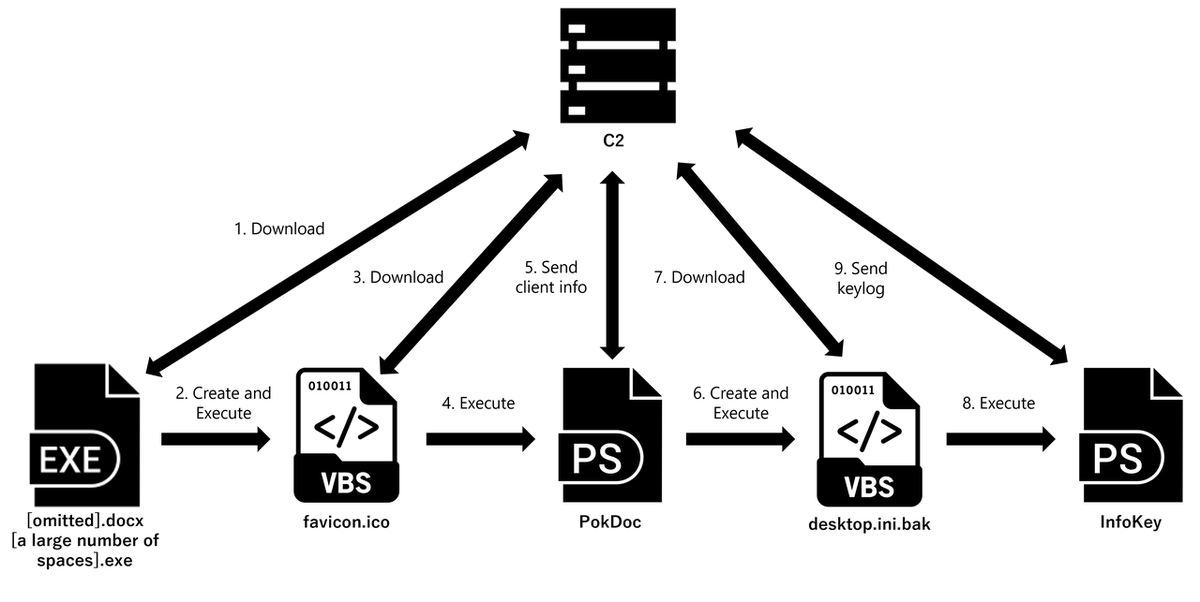

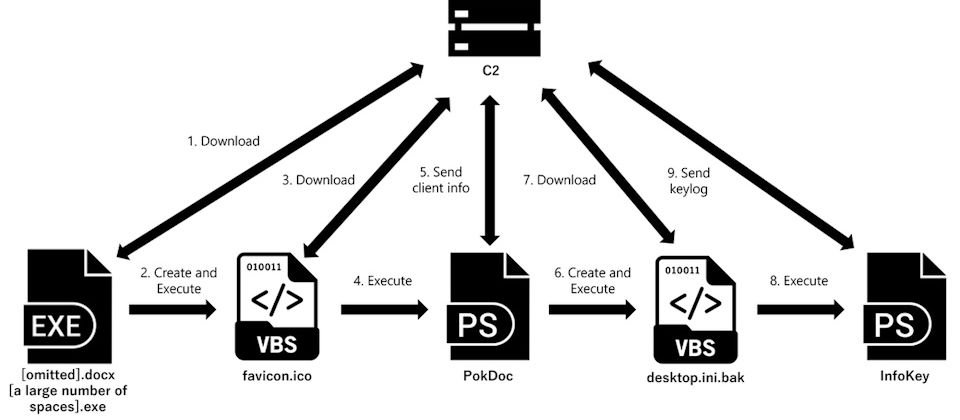

一旦使用者啟動可執行檔,電腦就會下載VBS指令碼並透過wscript.exe執行,接著從外部下載PowerShell指令碼,使用指定參數呼叫名為PokDoc的功能,從而收集受害電腦的系統資訊、處理程序名單、網路資訊、使用者帳號資訊,以及特定使用者資料夾的檔案清單。JPCERT/CC認為,對方收集這些資料的目的,主要是避免惡意程式在研究人員的測試環境或沙箱運作。

在完成上述作業後,駭客便會建立新的VBS指令碼,下載另一個用來側錄鍵盤輸入的內容、收集剪貼簿資訊的PowerShell指令碼,當這個指令碼執行這兩種資料的收集後,便會傳送給攻擊者。

而對於這些駭客的攻擊行動,JPCERT/CC也引用5月初資安業者AhnLab揭露的資安事故,認為對方也有可能會利用CHM格式的惡意程式來對日本的企業、組織發動攻擊。

熱門新聞

2024-09-02

2024-09-02

2024-09-06

2024-09-02

2024-09-02

2024-09-03

2024-09-04

2024-09-02