針對馬偕醫院、彰化基督教醫院先後遭到攻擊的資安事故,由於兩起事故間隔不到一個月,讓人不禁聯想是否為相同駭客所為,如今衛生福利部證實,兩家醫院都是遭到勒索軟體Crazy Hunter攻擊,研判駭客打算對臺灣醫院進行系統性的攻擊。

另一方面,駭客也在駭客論壇聲稱握有馬偕醫院所有病人的個資,並開價10萬美元尋求買家,這樣的情況我們要提高警覺,防範接下來歹徒利用這些資料從事詐騙的情況。

【攻擊與威脅】

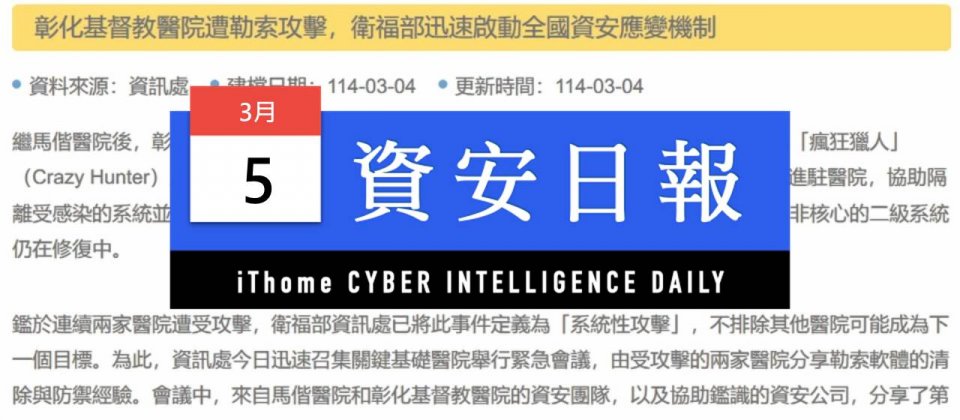

衛福部公布彰基資安事故調查結果,指出該院遭到勒索軟體Crazy Hunter攻擊

二二八連假期間彰化基督教醫院遭遇網路攻擊,該院表示經過兩天奮力抵抗,僅有部分系統短暫失靈,他們也都完成搶修。但不尋常的是,後來衛生福利部透露,3日彰基部分主機出現停機的狀況,他們成立緊急應變小組,邀集資安專家進駐調查,如今衛服部公布新的結果,認為這起事故並非單一事件,而是系統性攻擊的其中一環。

3月4日衛福部資訊處發布公告,他們根據最新的鑑識報告指出,攻擊彰基的惡意程式,就是勒索軟體Crazy Hunter,由於不到一個月前馬偕也遭遇相同的勒索軟體攻擊,衛福部認為這很有可能是系統性攻擊,不排除這些駭客會對接續其他醫院出手。

而對於彰基資安事故的後續處理,衛服部表示核心系統已全面恢復,部分非核心的二級系統仍在修復當中。

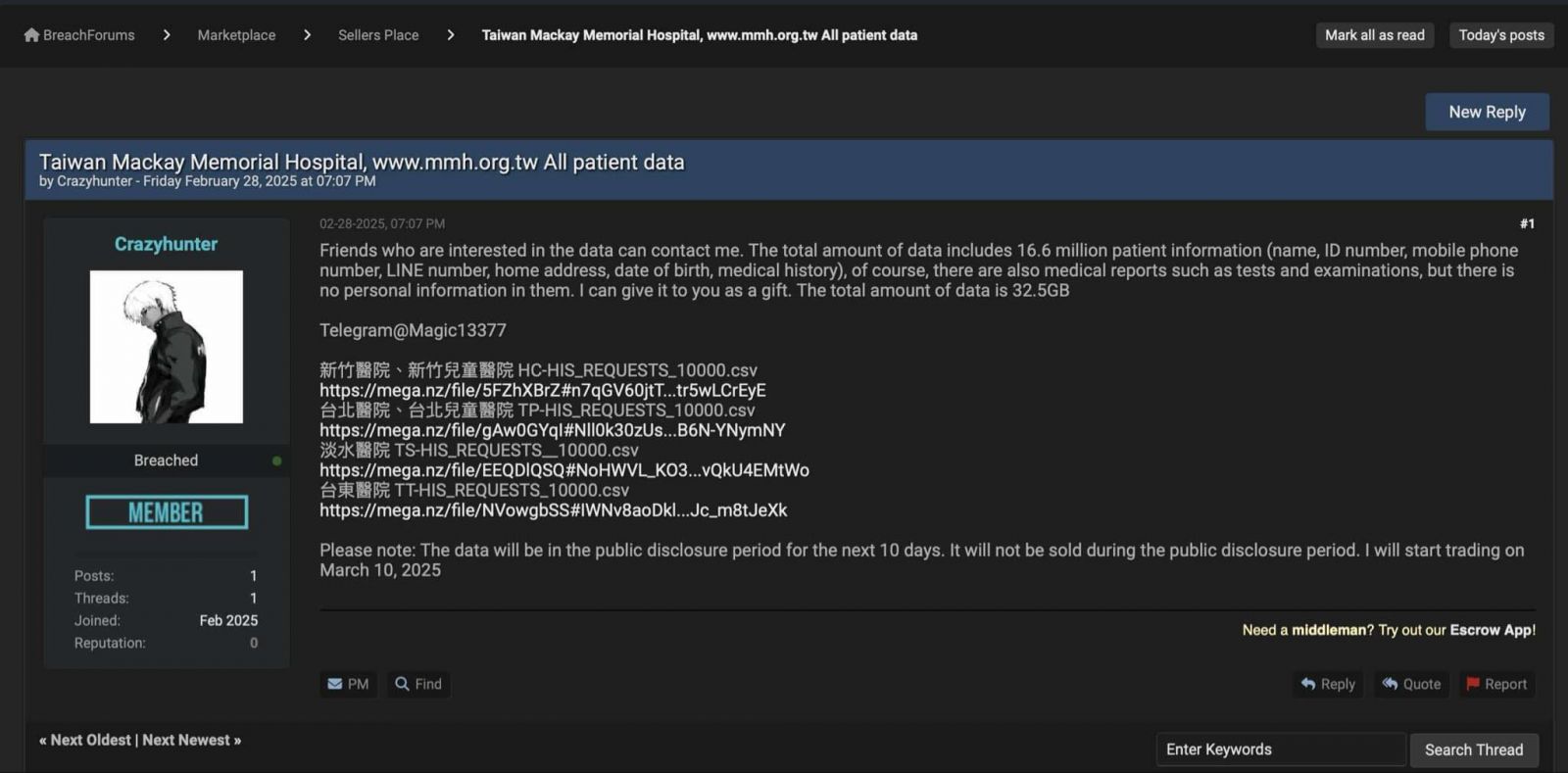

勒索軟體駭客Crazy Hunter兜售大量馬偕醫院病人資訊

2月上旬馬偕醫院遭到勒索軟體Crazy Hunter攻擊,當時他們表示只有臺北及淡水院區的急診室受到影響,如今傳出駭客已在駭客論壇兜售竊得資料。對於駭客聲稱握有馬偕醫院資料的情況,最早可追溯到3日衛生福利部資訊處長李建璋透露,馬偕事故發生之後,新竹馬偕兒童醫院也遭受攻擊,駭客宣稱掌握部分個資。

2月上旬馬偕醫院遭到勒索軟體Crazy Hunter攻擊,當時他們表示只有臺北及淡水院區的急診室受到影響,如今傳出駭客已在駭客論壇兜售竊得資料。對於駭客聲稱握有馬偕醫院資料的情況,最早可追溯到3日衛生福利部資訊處長李建璋透露,馬偕事故發生之後,新竹馬偕兒童醫院也遭受攻擊,駭客宣稱掌握部分個資。

今天開放文化基金會執行長李欣穎也在臉書發文提出警告,自稱是Crazy Hunter的人士於駭客論壇BreachForums聲稱,他們握有馬偕醫院所有病人的資料,這批資料包含1,660萬筆病人資訊,檔案大小為32.5 GB,涵蓋臺北、淡水、新竹、臺東院區,以及臺北與新竹的兒童醫院。對此,李欣穎呼籲曾經在馬偕看醫生的民眾要提高警覺,慎防外流的資料被用於詐騙。

駭客表示這批資料包含姓名、身分證字號、手機號碼、Line ID、住家地址、生日,以及醫療記錄。此外,這批檔案當中也有醫療報告,但這些資料並未含有個資。他們要求買家,透過Telegram進行後續交易。

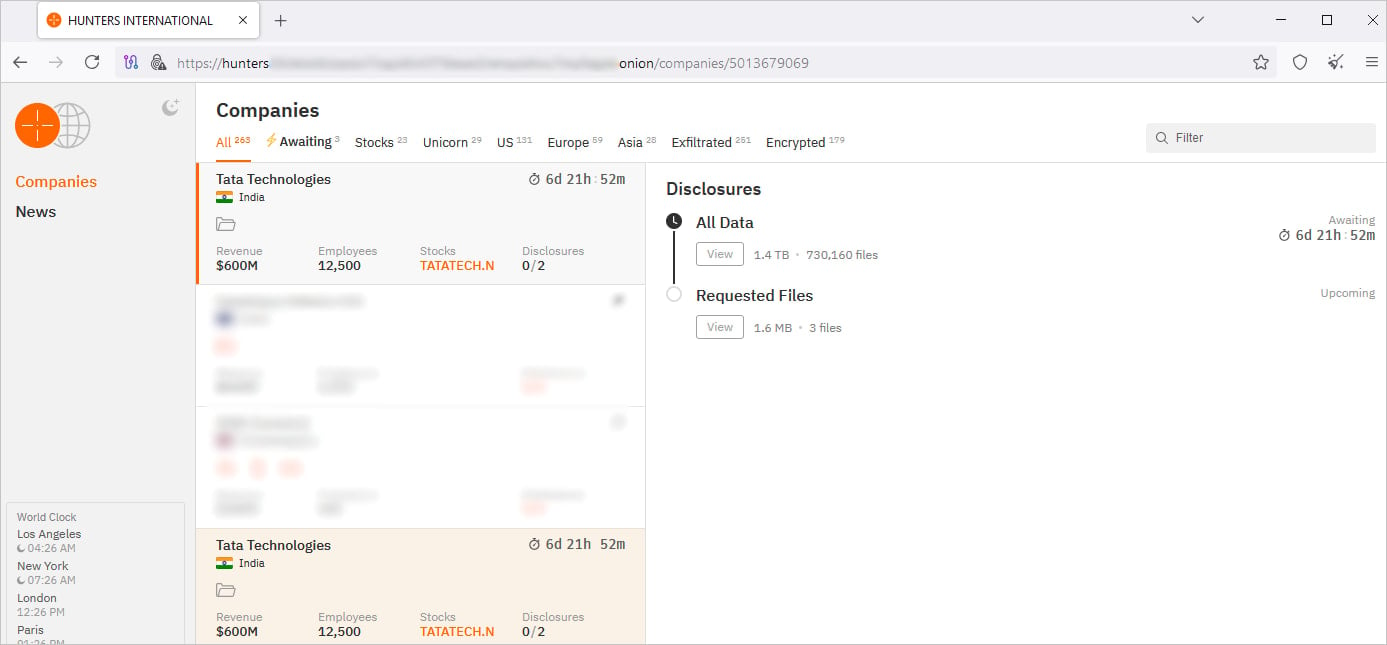

1月攻擊印度Tata Technologies的兇手浮出檯面,勒索軟體Hunters International聲稱是他們所為

1月底隸屬於印度大型公司塔塔集團的科技業者Tata Technologies向當地證券交易所通報,他們遭遇勒索軟體攻擊,部分IT資產受到影響,究竟攻擊者的身分為何,最近有駭客組織坦承犯案。

根據資安新聞網站Bleeping Computer報導,近日勒索軟體駭客組織Hunters International聲稱這起攻擊行動是他們所為,從Tata Technologies竊得逾73萬個檔案,總大小為1.4 TB。這些駭客要脅該公司若不進行處理,他們將在一週後公布部分資料。

值得留意的是,這些駭客並未透露手上的資料類型,也沒有提供部分檔案讓買家確認,因此他們的說法有待進一步確認。

其他攻擊與威脅

◆駭客組織JavaGhost鎖定AWS等雲端環境錯誤配置下手,濫用AWS服務從事網釣攻擊

◆微軟Graph API、SharePoint同時遭到濫用,駭客發起ClickFix攻擊,意圖散布C2框架Havoc

◆中國、美國西岸的ISP被盯上,駭客對4千個IP位址發動攻擊,企圖部署竊資軟體及挖礦軟體

◆源自中國的竊資軟體Zhong Stealer鎖定金融科技業,透過客服對話散布

【漏洞與修補】

VMware修補虛擬化平臺3項零時差漏洞,風險程度最高達到9.3分

3月4日博通發布資安公告,修補旗下VMware虛擬化軟體ESXi、Workstation、Fusion的零時差漏洞CVE-2025-22224、CVE-2025-22225、CVE-2025-22226,並指出這些漏洞疑似已出現遭到實際利用的跡象。針對這些漏洞,博通都發布了更新軟體,以ESXi為例,該公司對於8.0、7.0版用戶,推出了8.0 Update 3d、Update 2d,以及7.0 Update 3s進行修補。

根據CVSS風險評分高低,最嚴重的是 重大層級的CVE-2025-22224,此為涉及檢查時間及使用時間(TOCTOU)的競爭條件弱點,而有機會造成虛擬機器通訊介面(VMCI)的記憶體溢位,一旦觸發,將有可能引起記憶體越界寫入(OBW),風險值達到9.3分(滿分10分),影響ESXi、Cloud Foundation、VMware Telco Cloud Platform,以及Workstation。攻擊者若是取得虛擬機器的本機管理員權限,就有機會透過VMX處理程序,在主機上執行任意程式碼。

自動化行銷平臺Mautic存在重大漏洞,攻擊者有機會遠端執行任意程式碼、刪除任意檔案

上週自動化行銷平臺Mautic發布5.2.3版安全性更新,修補CVE-2024-47051、CVE-2024-47053、CVE-2022-25773,其中危險程度達到重大層級的CVE-2024-47051特別值得留意。

CVE-2024-47051這項重大漏洞可被用於兩種層面的攻擊,影響Mautic 5.2.3之前的所有版本,攻擊者可在通過使用者身分驗證的情況下利用,從而遠端執行任意程式碼(RCE),或是刪除該系統的任意檔案,CVSS風險達到9.1(滿分10分)。

其他漏洞與修補

◆容器管理平臺Rancher存在高風險漏洞,恐被用於未經授權存取、阻斷服務攻擊