Trammell Hudson

資安研究人員Trammell Hudson準備在下周於德國舉行的「混沌通訊大會」(Chaos Communication Congress)上展示蘋果MacBook的安全漏洞,該漏洞讓駭客可藉由Thunderbolt介面將bootkit惡意程式植入系統的韌體,就算MacBook用戶重灌作業系統或更換硬碟都無法清除此bootkit。同時惡意程式還可感染Thunderbolt裝置而散播到其他的MacBook。

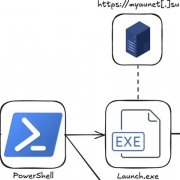

Hudson說明,駭客有可能利用Thunderbolt Option ROM來規避蘋果擴展韌體介面(Extensible Firmware Interface,EFI)定期更新時的加密簽章檢查,並將程式碼寫入MacBook主機板上的序列周邊介面(Serial Peripheral Interface,SPI)唯讀記憶體(ROM)中,以建立一個韌體等級的bootkit。

bootkit類似rootkit,可以持續藏匿在系統中而不被察覺,只是rootkit通常偽裝成驅動程式,而bootkit則是直接進駐在開機韌體中,在作業系統載入前就已存在,因此更難偵測也更難移除。

Hudson表示,由於不論是硬體或軟體都不會在系統啟動時進行韌體的加密檢查,因此一旦駭客在唯讀記憶體中注入惡意程式,它就能在第一時間控制系統,並透過系統管理模式(System Management Mode,SMM)或其他技術來防止被偵測。

Hudson已開發出一個bootkit的概念性驗證程式,能取代蘋果在唯讀記憶體中的公開金鑰,也會避免別的金鑰取代它。由於開機唯讀記憶體是獨立於作業系統之外,也不仰賴其他儲存於硬碟上的元件,因此不論是重灌OS X或是替換硬碟都無法清除bootkit,只有透過可程式邏輯裝置才能回復韌體。

此外,它還能感染其他的Thunderbolt裝置,藉此將bootkit散播至其他MacBook上。

Hudson說,此一攻擊所使用的Option ROM漏洞已存在兩年,只要幾行程式就能修補,但較難處理的是蘋果EFI韌體的安全性以及在沒有可靠硬體下如何安全啟動的問題。(編譯/陳曉莉)