兩名來自魯汶大學的研究人員Mathy Vanhoef及Frank Piessens於本周公布了針對RC4加密演算法的新型攻擊程式,宣稱在多數情況下,都能攻陷RC4的漏洞並取得原本以為被妥善加密的資訊。

RC4(Rivest Cipher 4)是在1987年由密碼學家Ronald Rivest所發表,為最早被廣泛使用的資料流加密技術之一,由於它具備便宜、快速,及簡單的特性,雖然早期主要被應用在商用程式中,但後來即擴展至各種軟體及協定中,包含SSL、TSL、WEP、WPA等協定都支援RC4。不過最近幾年研究人員陸續揭露了RC4的安全漏洞,只是迄今多數的攻擊想像都只是理論上的,並未成真。

最常用於保障網路傳輸安全的HTTPS除了支援RC4之外,也支援許多其他的加密技術,而近來HTTPS使用RC4的比例已從先前的50%下滑至30%。

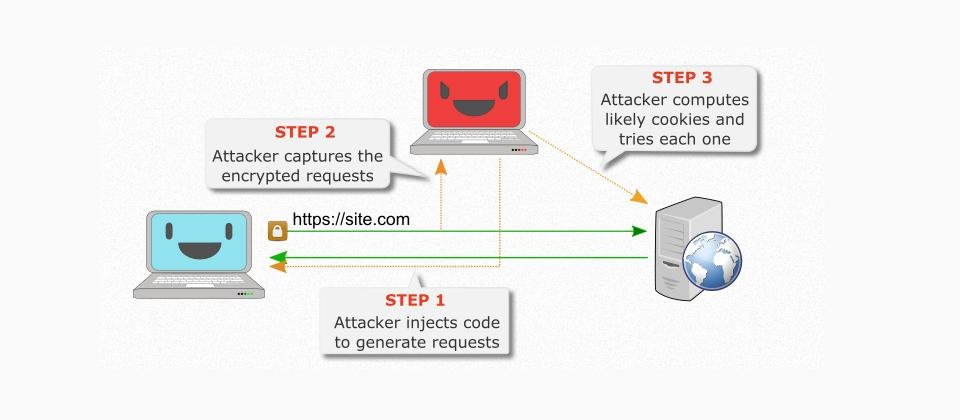

Vanhoef與Piessens展示如何將原本受到HTTPS保護的網站cookie予以解密,網站通常利用這些cookie來辨識使用者的身份並賦予權限,取得受駭者的cookie之後,駭客便能偽裝成使用者的身份登入網站,並存取使用者的個人資料。

研究人員說明,當使用者造訪一個未加密的網站時,駭客可以把惡意的JavaScript程式碼嵌入到網站上,惡意程式會促使使用者傳送包含使用者cookie的加密請求,藉由監控這些加密請求取得cookie數值的列表,再找出正確的cookie。

過去鎖定RC4的模擬攻擊可能要花2000個小時來解密,但這兩名研究人員只用了75個小時就取得cookie的內容,大幅降低了成功攻擊所需的時間,而且這也是HTTPS中的RC4漏洞在實際裝置上被攻擊的第一個實例。不過,相關的攻擊並不僅能解密cookie,還能解密各種資訊或數據。研究人員還指出,甚至在實際的裝置攻擊測試上只花了52小時就能夠成功。

Vanhoef與Piessens指出,最好的解決辨法就是不再使用RC4,或者是當瀏覽器在使用RC4時禁止平行連線能力以降低請求數量,拖慢駭客解密的速度與提高攻擊成本。

科技業者早已察覺RC4的安全風險,微軟於2013年底便宣布在今年(2015年)底以前所有微軟產品都將停止支援RC4的加密演算機制。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12