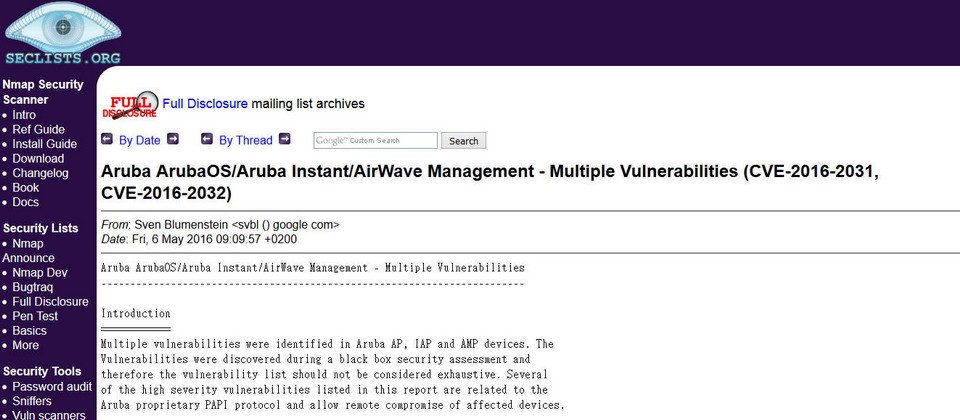

Google資安研究員Sven Blumenstein最近利用黑盒評估分析了Aruba產品後,總共發現有26個Aruba產品資安漏洞,範圍從允許特定權限執行遠端程式碼的漏洞,乃至於有不安全的更新機制和憑證與私鑰儲存等。隨後Aruba也釋出軟體更新並將這些漏洞正式通報為 CVE-2016-2031和CVE-2016-2032。

日前,網路廠商Aruba收到來自Google的通報指出,旗下產品存有數十個漏洞與安全瑕疵,其中還包括了一個來自無線網路設備核心作業系統ArubaOS的重大安全漏洞,將可能使得所有Aruba無線產品線都受到影響。Aruba則建議企業可依照其公布的Control ane Security Best Practices文件指示,來提高無線網路裝置安全防護,並也發布更新修補其餘漏洞。

Aruba無線網路產品存有OS協定漏洞

這總共26項被揭露的Aruba產品資安漏洞,其實是由一名Google資安研究員Sven Blumenstein最近利用黑盒評估分析了Aruba產品後發現的軟體漏洞,範圍從允許特定權限執行遠端程式碼的漏洞,乃至於有不安全的更新機制和憑證(Credential)與私鑰儲存等。隨後Aruba也將這些漏洞正式通報為 CVE-2016-2031和CVE-2016-2032這2個漏洞編號。

Sven Blumenstein發現,Aruba無線網路產品會存在許多不安全風險的主因,大部份都是來自於ArubaOS PAPI協定漏洞造成的影響。PAPI是Aruba所開發的AP管理協定,可用來提供裝置管理和控制功能,並使用在ArubaOS當中,ArubaOS則是做為Aruba所有無線網路設備的核心作業系統,因而只要有使用ArubaOS的Aruba無線網路產品都會受影響,且包含所有ArubaOS版本。

雖然在一般預設情況下,ArubaOS會使用PAPI內的網際網路安全協定(Internet Protocol Security,IPsec),來提供控制層安全(Control Plane Security,CPsec)機制的防護。不過Aruba後來調查後也發現,PAPI協定至今仍含有許多尚未修補的安全瑕疵,包括了MD5訊息摘要未收取正確驗證、還有較弱的PAPI加密協定保護,以及目前所有Aruba無線網路裝置在進行訊息驗證時,都還使用同個靜態密鑰(Static-Key)來取用訊息,因而導致資安風險升高。

另一項與AirWave管理平臺有關的漏洞,則是來自於AirWave 8.0管理介面下的系統元件RabbitMQ,會不經意地跳脫防火牆規則,而使得駭客可以利用曝露至網路外的2個TCP 埠15672與55672,來實行竊聽活動。至於Instant AP軟體漏洞則是會在用戶登入帳戶時,將憑證儲存在瀏覽器歷史記錄,伺服器Log文件或代理Log文件中,因而容易產生傳輸安全方面的疑慮。

Aruba表示,目前針對以上26個漏洞或安全瑕疵已釋出軟體更新,並建議企業客戶將AirWave管理平臺升到最新8.2或更高版本,而Instant AP則可升上4.1.3.0 或4.2.3.1版本。至於ArubaOS PAPI漏洞部份,Aruba則建議企業可依照其公布的Control Plane Security Best Practices文件,來進行無線網路裝置安全的設定,接下來,Aruba也將強化PAPI的安全傳輸協定,如採用DTLS等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06