研究人員釋出Meltdown概念驗證攻擊,可利用「推測執行」的變種漏洞,可透過程式存取裝置上的記憶體內容,取得機密資訊。

Google Project Zero安全團隊在周三(1/3)揭露了所發現的CPU「推測執行」(speculative execution)安全漏洞,歸納由該漏洞所衍生的3個變種漏洞,同時發表了4種概念性驗證攻擊(PoC),再加上眾多安全人員協力完成的Spectre與Meltdown,總計已有6種PoC問世。

不管是英特爾(Intel)、AMD或ARM的CPU都受到「推測執行」漏洞的影響,只是受波及的型號多寡不同。

Google所歸納的3個變種漏洞分別是編號為CVE-2017-5753的繞過邊界檢查(bounds check bypass)、CVE-2017-5715的分支目標注入(branch target injection),以及CVE-2017-5754的未管理資料快取載入(rogue data cache load)。

有兩個PoC利用了CVE-2017-5753漏洞,一是在 Intel Haswell Xeon、AMD FX、 AMD PRO CPU與ARM Cortex A57等不同品牌的CPU上測試該漏洞的基本概念,證明駭客在不需跨越任何權限邊界下,就能於不當的「推測執行」程序中讀取資料。另一個則是在具備標準配置的Linux版本中以一般使用者權限讀取Intel Haswell Xeon及AMD PRO的CPU的核心虛擬記憶體,在鎖定Intel Haswell Xeon的測試中,其讀取速度可達2000Bps。

針對CVE-2017-5715的PoC則是在Intel Haswell Xeon CPU搭配特定版本的Debian時,利用虛擬機機管理員建立的KVM客系統若以最高權限執行,即能以1500Bps的速度讀取主系統的核心記憶體。

開採CVE-2017-5754的PoC能在特定條件下以一般權限讀取Intel Haswell Xeon CPU的核心記憶體。

至於Meltdown與Spectre則是由10名資安研究人員共同發展出的PoC,Spectre開採了CVE-2017-5753與CVE-2017-5715漏洞,Meltdown則僅利用CVE-2017-5754漏洞。

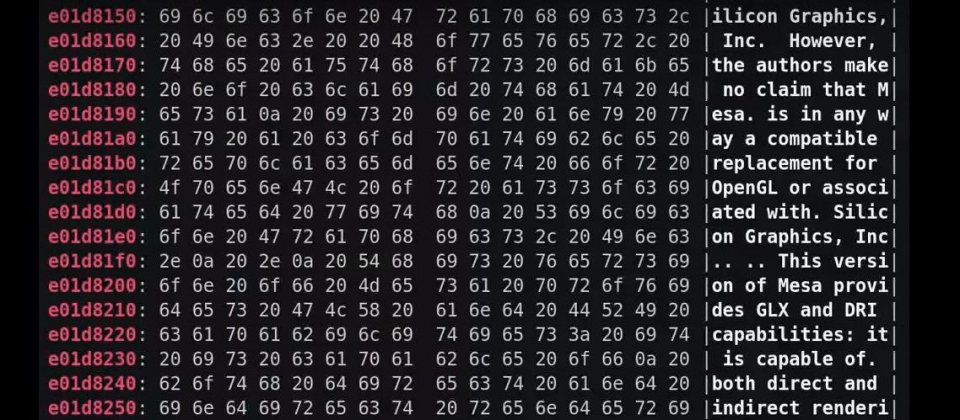

研究人員指出,Spectre及Meltdown同時適用於個人電腦、行動裝置及雲端。其中的Meltdown可打破使用者應用程式之間,以及與作業系統的隔離界線,將允許程式存取裝置上的記憶體內容,諸如其它程式或作業系統上的機密資訊。

迄今研究人員只在英特爾處理器上測試Meltdown,指出它可能影響所有採用亂序執行(out-of-order execution)的處理器型號,除了Intel Itanium與Intel Atom之外,從1995年以來的英特爾處理器或者都難以倖免。

而Spectre則是破壞了不同應用程式之間的界線,允許駭客存取其它程式的機密資訊。比起Meltdown,Spectre較難執行,但也較不容易防範。

有鑑於「推測執行」與其衍生漏洞影響了主要的處理器品牌,因此絕大多數的裝置使用者都面臨了潛在威脅,此外,相關攻擊開採的是處理器漏洞,幾乎不會在傳統的日誌文件中留下蹤跡,亦難以察覺,研究人員甚至也不確定Meltdown與Spectre等攻擊途徑是否已遭濫用。

Meltdown攻擊示範影片:

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09