趨勢科技核心研究開發部技術經理謝起昌表示,為了因應車聯網風潮,現在越來越多新出廠汽車的內部網路(CAN)都開始可以連上網際網路,也讓駭客有機可乘。

當汽車變得越來越聰明,能做更多事,也讓許多人不禁擔心,汽車會不會像電腦一樣遭到駭客入侵操控。趨勢科技核心研究開發部技術經理謝起昌在2018臺灣資安大會上,首次揭露他們最近在一款VW GOLF汽車配備的OBD裝置上發現存有安全漏洞,可能導致駭客利用有問題App發送指令,就能成功控制車中的汽車門窗開啟,輕鬆就能竊取車上的財物。整個犯案過程不到兩分鐘就完成。

隨著車聯網應用越來越普遍,現在,許多新出廠的汽車都主打連網功能,甚至儼然已經變成汽車的標準配備,但是反過來說,這也讓汽車成為駭客鎖定攻擊的新目標,甚至謝起昌直接挑明的說:「不像以前,現在駭客想要入侵一輛汽車變得很容易。」

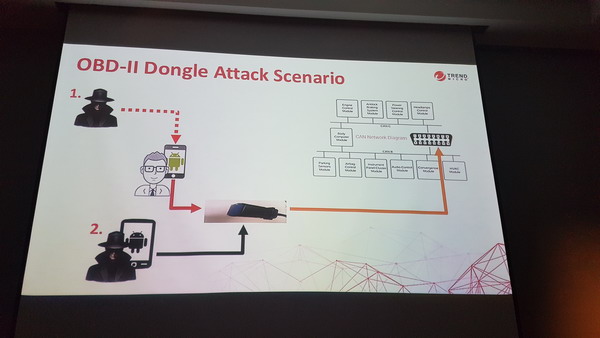

他觀察到,為了因應車聯網風潮,現在越來越多新出廠汽車的內部網路(CAN)都開始可以連上網際網路,也讓駭客有機可乘。謝起昌指出,目前駭入汽車主要有3種途徑:遙控無鑰匙門鎖、IVI車載資訊娛樂系統(In-Vehicle Infotainment system)、以及汽車診斷,或推送軟體更新常用的車載裝置OBD-II(On-Board Diagnostic)。

他指出,這3種入侵管道都有個共通點,皆有連到車上CAN網路,同時也能與網際網路相連,因此,就很容易成為有心人士攻擊的目標。他形容,「這就如同駭客準備發動攻擊前,通常會先入侵目標對象的內網,先在電腦上植入惡意程式取得控制權限後,再伺機來發動攻擊。」

謝起昌更首次在大會中揭露他們最近在一款VW GOLF汽車配備的OBD裝置上發現的安全漏洞,可能導致駭客從手機App發送指令,就能控制汽車各種功能。

謝起昌與另一名參與合作的資安研究員駱一奇兩人,先是利用工程師在OBD裝置上預留偵錯用的後門,繞過其硬體保護機制,得以完整讀出韌體內容,再透過逆向工程分析手法,破解了原本韌體更新時採用的安全保護機制,成功將原來的OBD韌體,替換成他們修改過、有問題的韌體,進而能利用OBD進到汽車內網,控制汽車功能。

在入侵手法上,他表示,駭客可以經由社交工程或其他方法,想辦法讓車主下載一個有問題的App,就能夠讓駭客暗中替車上OBD更新一個有問題的韌體,進而控制OBD裝置。

甚至謝起昌分析後,還發現這款OBD裝置存在另一個更嚴重安全漏洞,在手機與OBD裝置建立連線時,缺乏有效安全防護及驗證機制,導致駭客甚至不需要替換車主的手機App,就能利用藍牙強制連上OBD裝置替換成有問題的韌體,「等於是,駭客拿著自己手機,隨便到路上找一臺相同廠牌的汽車,只要靠近就可以更新車內的OBD韌體,進而控制汽車。」他說。

為了向大家證明如今駭客想要入侵一輛汽車,可以有多簡單。謝起昌還在現場實際用一段影片,向大家示範利用事先已安裝在自己手機改過、有問題的App,成功將別人車內OBD韌體更新,替換成有問題的韌體版本,甚至可以利用App發送指令,打開汽車車窗,輕鬆就能竊取車上的財物。整個入侵過程不到兩分鐘。

謝起昌表示,他們發現這款汽車搭載的OBD裝置存有安全漏洞後,也已經通報車廠處理,目前該車廠已經將這個漏洞修補。

現場展示一小段駭入汽車打開車窗的影片

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10