Common Vulnerabilities and Exposures Lists

一般來說,為了減少電腦系統的弱點,成為有心人士滲透的管道,我們會每隔一段時間,就安裝軟體廠商提供的修補程式。然而,使用者有乖乖的定期更新軟體,難道就不會遭受攻擊嗎?最近,趨勢科技的資安團隊,他們與同公司裡,推動找尋零時差漏洞計畫的Zero Day Initiative(ZDI)合作,發現微軟7月的例行發布軟體更新的修補星期二(Patch Tuesday)中,微軟才在11日剛針對VBScript提供了修補軟體,隔日(12日),便出現能破解的惡意軟體,可對於已經完成更新的電腦下手攻擊,微軟則是在這個月的例行性修補中,加入防堵上述攻擊手法的更新軟體。

駭客以同樣手法再次滲透,研究團隊認為該弱點未來還會再被繼續利用

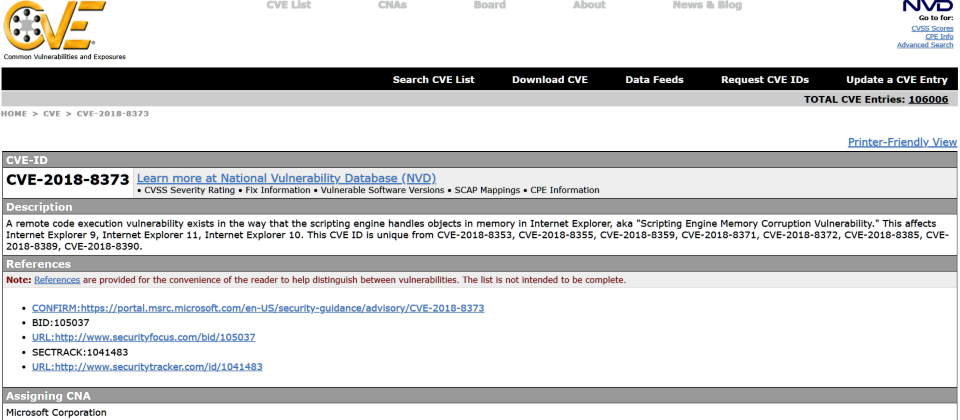

這個弱點被列為CVE-2018-8373,影響範圍涵蓋了所有版本的VBScript引擎。不過,該研究團隊指出,由於微軟在Windows 10秋季更新版(RS3)後,上述指令碼處理引擎預設為關閉,因此較新版本的作業系統,應不致直接遭到波及。

但趨勢的研究團隊發現,利用前述弱點的攻擊手法,與今年4月中出現的CVE-2018-8174,其中出現的惡意軟體,程式碼所採用的混淆手法一致,而且都是針對VBScript下手,因此認為這2起攻擊,應該是相同的駭客組織所為。甚至,他們認為,未來攻擊者還會再利用相同軟體的弱點,做為滲透的管道。

同時,為了指出駭客都是利用同樣的弱點,該團隊也表示,這裡面攻擊手法,是利用VBSCRIPT.DLL的新型態弱點,稱做濫用釋出的記憶體區塊(Use After Free,UAF)。

從趨勢科技7月初取得的惡意檔案樣本來看,發現針對VBScript弱點的CVE-2018-8373(左圖),手法與右圖5月微軟才剛完成修補的CVE-2018-8174,程式碼所採用的混淆內容,可說是極其相似。因此,該團隊認為,有可能是同樣的駭客所為。(圖片來源:趨勢科技資安部落格)

根據通用弱點資料庫(Common Weakness Enumeration,CWE)的定義,所謂上述濫用釋出的記憶體區塊,指的是藉著讓程式參照一塊剛釋放的記憶體區塊,導致上述的程式當掉、能加入執行過程中非預期的參數,或是執行特定的程式碼等。

但是,這種相似的變種攻擊,卻以多個CVE加以列管,而廠商只能不停的針對被發現的弱點,加以處理,並非提供用戶端一勞永逸的防治同類型攻擊措施。從CVE編號來看,上述提到的2個弱點,很難聯想有所關連,而對於企業的弱點管理上,資訊人員可能需要對於各項漏洞逐項評估後,才能安裝更新,相當耗時費力。

前述資安團隊也提到,微軟在較新版本的Windows中,直接採取了停用VBScript的做法,可見鎖定被發現的弱點修補,很可能就是只能治標而無法治本,若是使用者想要免於受到這樣的攻擊,或許便需以前述停用Windows相關功能的方式,輔以其他的資安防護機制,才能彌補不斷安裝軟體更新,卻趕不上駭客攻擊速度的現況。

零時差攻擊與漏洞修補的不對等攻防

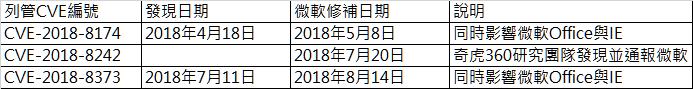

趨勢科技提到了前述的2起攻擊事件,應為同樣的駭客所為。也針對這起事件調查的奇虎資安團隊,則是在他們的部落格發表研究成果,指出駭客正在不斷利用VBScript引擎弱點的情形,映證了趨勢科技的推論。該團隊指出,包含趨勢科技在7月發現的CVE-2018-8373,今年一共至少出現了3起鎖定VBScript引擎的弱點。

值得留意的是,從奇虎團隊提供多次攻擊出現的時間點來看,微軟發布相關的修補軟體日期,都是在次月的例行性安全性更新,換言之,零時差漏洞的修復,間隔長達20天到1個月之久,然而駭客組織卻能在微軟修補完成的隔日,對於已經剛完成修補的電腦發動攻擊,因此這樣的現象,也反映端點電腦的防護,不能只倚賴軟體廠商的漏洞修補。

針對趨勢發現的CVE-2018-8373弱點,奇虎資安研究團隊彙整了有關的攻擊事件,最早可追溯到今年的4月。不過,微軟都是在通報之後的隔月例行更新,才提供相關的修補軟體,時間間隔了20天到35天之久。(資料來源:360威脅情報中心)

而依據他們反組譯前述攻擊中出現的惡意檔案,都是Office文件型態的樣本,該研究團隊也在其中,找到了趨勢科技僅揭露了部分內容的惡意網址(http:// windows-updater [.] net/realmuto/wood.php?who=1?????),然後奇虎的團隊發現,上述網址所屬的網域,正是他們在今年5月公布,DarkHotel發動的持續性進階威脅攻擊中,該駭客組織使用的網域名稱之一。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10