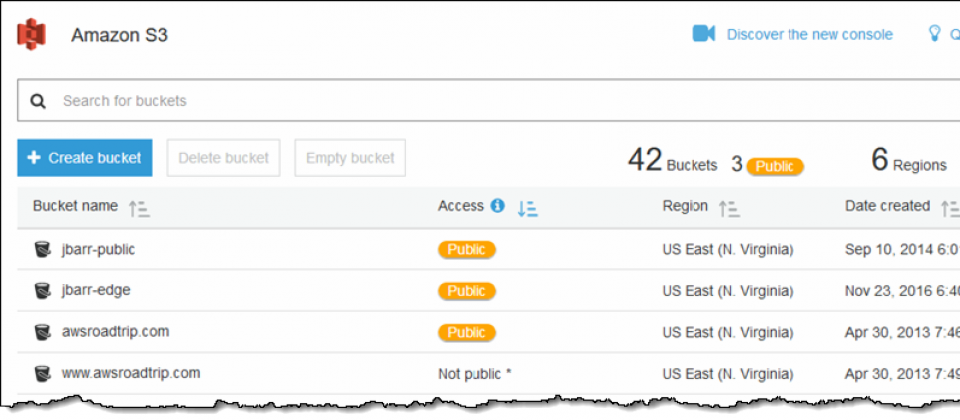

Amazon現在為S3服務增加阻擋公開存取(Block Public Access)功能,這是帳戶等級的保護措施,以提高儲存桶以及物件的安全性。無論是將AWS帳號用於託管資料湖泊或是其他業務應用程式,阻擋公開存取功能都能作為帳戶防範措施,防止儲存桶內的機密檔案意外曝光。

在預設情況下,新創建的Amazon S3儲存桶和物件都是私有受保護的,但使用者可以選擇以存取控制列表(Access Control Lists,ACLs),以授權其他AWS帳號或是其他公共匿名請求的存取權限。使用者可以給予多個帳戶存取權限,並且限制特定IP存取,要求使用多重身份驗證,或是允許其他帳戶上傳新物件到儲存桶中。

而Amazon S3服務現在新增阻擋公開存取功能,目的是要提供使用者多一道保護手段,減少因為低級錯誤而洩漏私有檔案的機會。Amazon提到,阻擋公開存取是一個帳戶等級的保護措施,適用各種包括未來創建的儲存桶。無論是由存取控制列表或是政策指定的存取權限,都低於阻擋公開存取的權限,使用者可以善用以確保新創建的專案不會對外曝光。

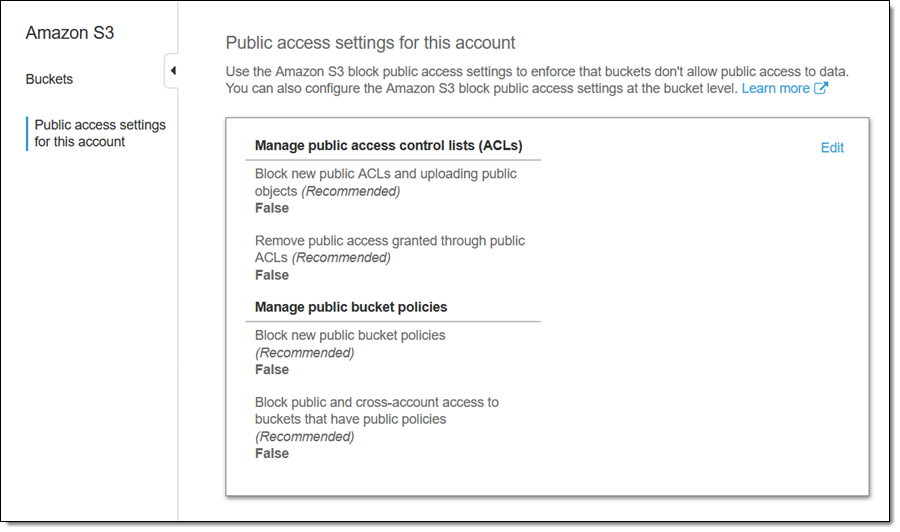

使用者可以從S3控制臺、CLI、S3 API和CloudFormation模板中設定阻擋公開存取功能。在帳戶公開存取設置當中,關於存取控制列表有兩個選項,另外還有兩個管理儲存桶的政策設定炫選項。

在存取控制列表底下,可以阻擋新的公共存取控制列表以及上傳公共物件,包含這兩個行為的PUT請求將會失效,不過,這個設定只會影響未來事件,無論是應用程式嘗試上傳具有存取控制列表的物件,或是管理員嘗試對儲存桶應用公共存取設置,都會受到阻擋。

使用者不只可以阻擋新的公共存取控制列表以及物件,還能刪除既存的授權設定,這個選項將會讓S3在有授權請求時,拒絕任何的公共存取控制列表。這個設定會覆蓋儲存桶中的物件,任何當前和未來公共存取設定。

在對儲存桶的管理上,使用者不只可以阻擋新的公共儲存桶政策,也能阻擋具有公共政策的儲存桶被公共或是跨帳戶存取。啟用前者選項,系統將不允許使用新的公共儲存桶策略,並確保未來PUT請求失效,但這個設置並不會影響現有儲存桶以及物件設定。另外,啟用後者選項則對將限縮公開存取儲存桶的權限,以僅供存儲桶擁有者和AWS服務使用。在使用者移除政策後,這個選項能有效保護原本具公共政策的儲存桶,並防止AWS寫入至儲存桶的日誌檔被公開。

使用者可以利用Zelkova自動推理系統,來確認部署的政策以及存取控制列表,是否將儲存桶設定為公開。而現在Amazon S3阻擋公開存取功能,已經在所有AWS服務區域上線了,使用者可以立即開始使用。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02