圖片來源:

Sucuri

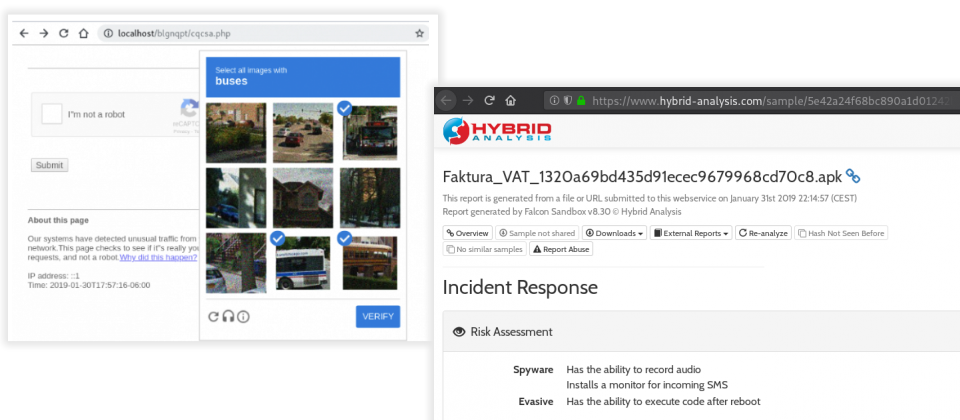

資安業者Sucuri揭露了一起「舊瓶裝新酒」的網釣攻擊活動,在2016年就現身的金融木馬程式BankBot,最近透過偽造的Google驗證系統reCAPTCHA來執行網釣活動。

Sucuri安全分析師Luke Leal指出,線上網釣活動通常偽造知名品牌發送電子郵件,或者是企圖引起用戶的恐慌以提高網釣效果,而這起鎖定波蘭銀行的網釣行動卻兩種都用上了。

該網釣電子郵件偽裝成來自波蘭銀行的通知信,請用戶確認一筆未知的交易,然後附上一個被嵌入惡意PHP檔案的連結。

一般而言,這種惡意連結會直接連至網釣頁面,但駭客發展出新手法,先是連至一個呈現404錯誤頁面的偽造網頁,再出現仿冒Google的reCAPTCHA系統,要求使用者進行驗證,讓整個詐騙流程看起來更真實。

雖然此一reCAPTCHA系統上的測驗千篇一律,而且並未支援語音功能,但仍得仔細辨識才能看出端倪。該惡意檔案則會開始偵測使用者的系統,若受害者採用的是Android裝置,就會下載惡意的.apk檔案,若否則會下載.zip檔案。遭到Android用戶下載的.apk檔案可用來攔截基於簡訊的雙因素認證碼,進而取得銀行用戶的憑證。

Leal警告,這些網釣活動所使用的惡意目錄會被上傳到已遭入侵的網站上,強烈建議網站管理員在移除投訴中的惡意程式時,也要移除相關的檔案與資料庫,以免被防毒軟體或資安業者封鎖。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

Advertisement