根據昨晚國外媒體Motherboard報導,以及資安業者卡巴斯基實驗室表示,華碩筆電的更新伺服器遭駭客入侵,駭客透過偽裝成正常軟體更新的方式,藉此散布惡意後門,透過供應鏈攻擊手法來入侵目標企業。今日下午華碩已先發表聲明回應,並預告之後將會完整版於官網公布。

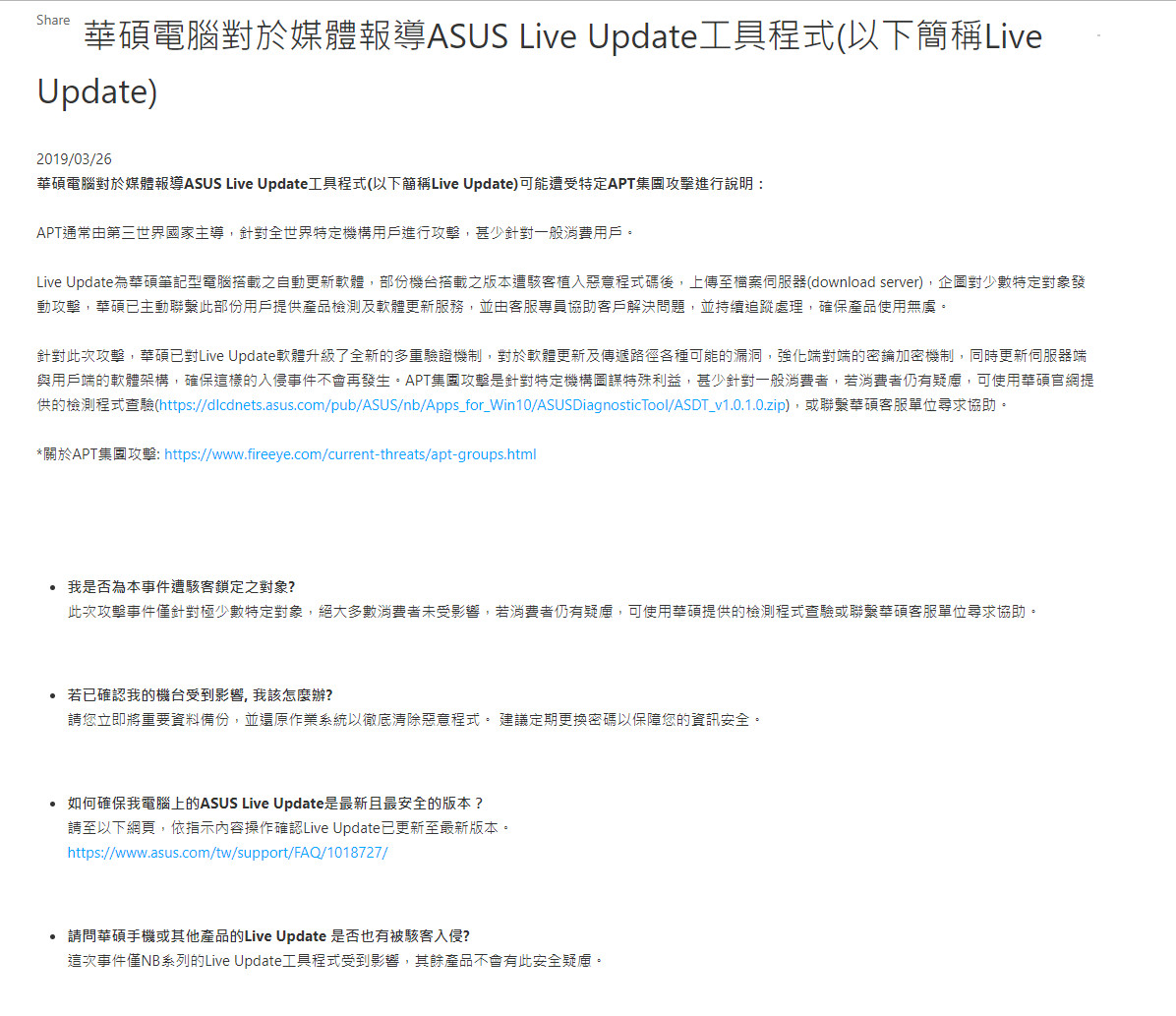

對於這次的供應鏈攻擊事件,華碩指出,Asus Live Update工具程式可能遭受特定APT集團攻擊,並指出這類攻擊手法,主要針對特定機構用戶進行攻擊,較少是針對一般消費用戶。言下之意,這次事件並非是大規模攻擊,希望民眾能夠安心。但是實際遭安裝後門的更新程式用戶數極大,當中是否還有其他的攻擊行動未清查出,可能仍有待釐清。

根據目前華碩的解釋,Asus Live Update工具程式是華碩筆記型電腦搭載的自動更新軟體,有部份機臺搭載之版本遭駭客植入惡意程式碼後,上傳至檔案伺服器(download server),企圖對少數特定對象發動攻擊。

華碩已主動聯繫此部份用戶,提供產品檢測及軟體更新服務,並由客服專員協助客戶解決問題,並持續追蹤處理,確保產品使用無虞。

而針對此次攻擊,他們也強調,已對Live Update軟體升級了全新的多重驗證機制,對於軟體更新及傳遞路徑各種可能的漏洞,強化端對端的密鑰加密機制,同時更新伺服器端與用戶端的軟體架構,確保這樣的入侵事件不會再發生。

若消費者仍有疑慮,華碩也提供ASDT檢測程式(檔案連結),供民眾自行下載該程式以檢測自己是否受此事件影響,或聯繫華碩客服單位尋求協助。

另外,我們先前也詢問了華碩的處理進度與影響範圍方面的問題,華碩針對部分給出了回應。關於這起事件的處理進度上,根據卡巴斯基指出,他們是在1月31日通知華碩,並傳出雙方在2月14日也有會面,但卡巴斯基認為華碩沒有給予太多的回應。今日華碩的回應是,他們在事件發生當下,就已即時更新及置換有風險的相關程式,啟動內部調查,投入大量資源釐清相關疑慮及可能受影響的用戶範圍。

至於影響範圍的問題,根據卡巴斯基研究人員先前的說法,他們統計到的有超過5.7萬名卡巴斯基用戶,已下載了被注入後門程式的ASUS Live Update,並估計影響約100萬人,但卡巴斯基認為,背後的網絡犯罪分子其實只針對其中600個特定的MAC地址感興趣(他們在200支惡意程式樣本中,查到約600個不同的MAC位址)。而華碩的回應中,並未回應有多少用戶電腦,下載了具後門程式的ASUS Live Update,僅針對這次供應列攻擊事件,表示經他們的調查和第三方資安顧問的驗證,目前受影響的數量是數百臺,並強調大部份消費者用戶,原則上並不屬於APT集團的鎖定攻擊範圍。至於這次APT攻擊鎖定的對象或是類型,以及這次入侵管道的清查結果,華碩並未揭露。

目前,官網聲明訊息已經公布,並指出這次事件僅筆電系列的Live Update工具程式受到影響,其餘產品像是手機,不會有此安全疑慮。同時,也建議用戶確保自身電腦上的ASUS Live Update是最新且安全的版本(網頁連結)。

對於軟體更新主機遇害,是否所有啟用Live Update的電腦都遇害的問題,他們目前回應是,這次事件是針對少數特定的對象產生的攻擊,所以並非有安裝ASUS Live Update的電腦都會受害。但未就資安業者公布下載具後門更新程式的數字回應。後續,我們仍將繼續與華碩確認相關資訊。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09