圖片來源:

cofense

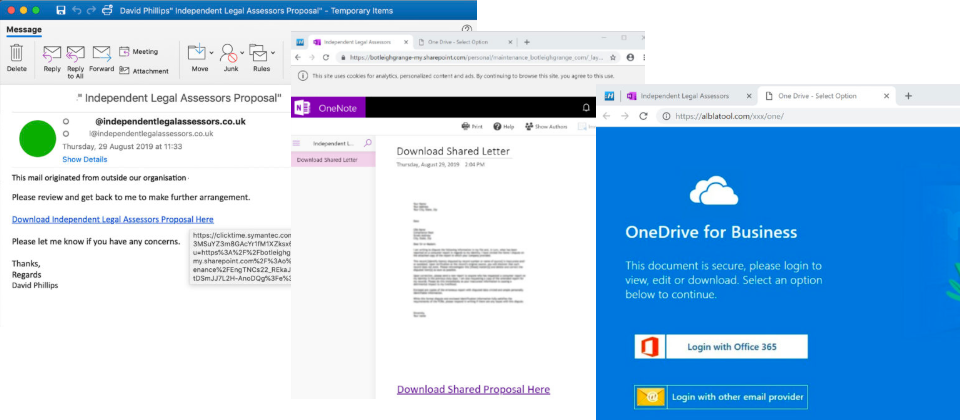

安全廠商偵測一波網釣郵件,利用微軟SharePoint避過賽門鐵克郵件閘道的偵測,以攻擊銀行業用戶。

這波網釣郵件來自英國一家法律顧問公司被駭的帳號,內文佯稱是一份法律文件,並包含一個連結要求銀行員工前往下載。點選後用戶會被導向SharePoint網站,要求使用者下載一份OneNote文件。這個網站是以被駭SharePoint帳號建立。研究人員指出,駭客所利用的管道在於,賽門鐵克郵件閘道與其他邊界防護技術不會過濾寄自微軟SharePoint的連結,而使得客戶曝露於惡意文件。

當用戶點選並下載惡意OneNote文件後會再出現一個連結,將用戶導向真正的釣魚網頁,它架在另一臺被駭Web伺服器之上,偽造OneDrive for Business登入入口網頁以騙取用戶帳密。研究人員指出,它提供被害者以Office 365帳號或其他郵件如Gmail帳號登入,這是常見蒐集電子郵件帳密的手法。分析被駭伺服器的檔案有其他人Gmail登入帳號,顯示已有其他人郵件帳號被駭。研究人員判斷,這波攻擊是使用BlackShop Tools打造及販售的網釣攻擊套件。

駭客利用Google Drive或SharePoint來躲避安全產品過濾,得以順利散布網釣郵件情形日漸普遍。今年稍早也有研究人員發現新式網釣手法,利用假冒來自SharePoint的電子郵件,邀請受害者掃描QR Code來開啟文件。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

Advertisement