在2月底,資安廠商ESET揭露一項名為Kr00k的Wi-Fi加密漏洞(CVE-2019-15126),根據Miloš Čermák、Štefan Svorenčík、Róbert Lipovský這三位研究員的分析,若連網設備使用博通(Broadcom)與Cypress公司的Wi-Fi晶片,駭客能以內容全為0的加密金鑰,來解開部分WPA2加密的網路流量,而且,由於這兩家廠商的Wi-Fi晶片受到廣泛採用,像是智慧型手機、平板電腦、筆記型電腦,以及各種物聯網裝置,他們估計若無適當的修補,會有10億臺設備受到影響。

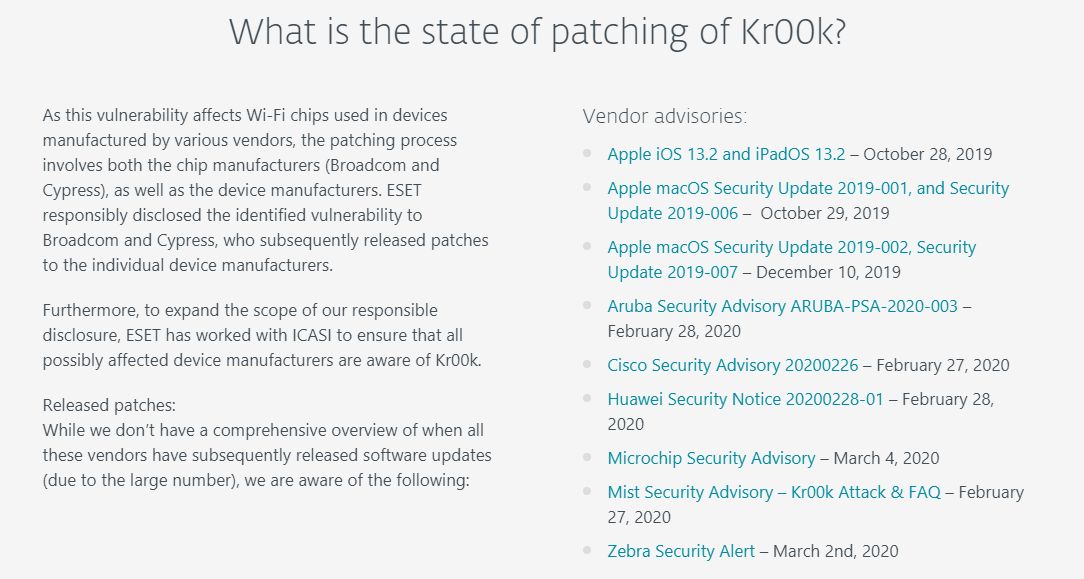

根據ESET目前公布的研究報告來看,當中已經列出經過他們測試而發現具有這類安全性弱點的一些設備,同時,也設置專屬網頁(https://www.eset.com/int/kr00k/)公布最新的修補狀態。

接下來,我們將根據這裡的公告,以及向其他網路設備廠商所詢問到的相關消息,整理如下:

個人端設備(依廠牌英文字母排列)

廠牌:Amazon

產品:智慧型喇叭Amazon Echo第2代、電子書閱讀器Kindle第8代(ESET揭露)

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:N/A

廠牌:蘋果(Apple)

產品:智慧型手機iPhone 6、6S、8、XR(ESET揭露)

相關資安漏洞清查與修補公告:https://support.apple.com/zh-tw/HT210721

公告發布日期:2019年10月28日

目前進度:iOS 13.2更新已內含安全性更新程式(2020年2月3日新增)

廠牌:蘋果(Apple)

產品:平板電腦iPad mini 2(ESET揭露)

相關資安漏洞清查與修補公告:https://support.apple.com/zh-tw/HT210721

公告發布日期:2019年10月28日

目前進度:iPadOS 13.2更新已內含安全性更新程式(2020年2月3日新增)

廠牌:蘋果(Apple)

產品:筆記型電腦MacBook Air Retina 13-inch 2018(ESET揭露)

相關資安漏洞清查與修補公告:https://support.apple.com/zh-tw/HT210722

(macOS Catalina 10.15.1, Security Update 2019-001, and Security Update 2019-006)

公告發布日期:2019年10月29日

目前進度:已發布安全性更新程式(2020年2月11日新增)

相關資安漏洞清查與修補公告:https://support.apple.com/zh-tw/HT210788

(macOS Catalina 10.15.2, Security Update 2019-002 Mojave, Security Update 2019-007 High Sierra)

公告發布日期:2019年12月10日

目前進度:已發布安全性更新程式(2020年2月27日新增)

廠牌:Google

產品:智慧型手機Nexus 5、Nexus 6、Nexus 6P(ESET揭露)

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:N/A

廠牌:金士頓(Kingston)

產品:隨身硬碟MobileLite Wireless G3、MobileLite Wireless Pro

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

調查結果:非使用博通及Cypress Wi-Fi晶片

廠牌:Nvidia

產品:單板電腦Jetson系列、串流媒體設備Shield系列

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:已於2019年年初導入Kr00K 修正檔,但並未出現在該公司資安公告

廠牌:樹莓派(Raspberry Pi)

產品:單板電腦Raspberry Pi 3(ESET揭露)

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:社群有人發起修補作業

廠牌:三星(Samsung)

產品:智慧型手機Galaxy S4 GT-I9505、Galaxy S8(ESET揭露)

相關資安漏洞清查與修補公告:https://security.samsungmobile.com/securityPost.smsb (SVE-2020-16937)

公告發布日期:2020年2月27日

目前進度:Galaxy S20/S20+/S20 Ultra、Galaxy Note10/Note10+/Note10-Lite、Galaxy S10/S10+/S10 5G、Galaxy S9/S9+/Note9、Galaxy Fold已完成修補。

2018年以前採用Broadcom晶片組的Android設備仍受此漏洞影響,從4月份安全維護更新(SMR)起,將會開始進行所有設備的修補。

採用2020年4月1日Android安全性修補的設備,可望得到相關的漏洞防護。

廠牌:WD

產品:隨身硬碟My Passport Wireless Pro、My Passport Wireless SSD

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

調查結果:未受到Kr00k漏洞影響

廠牌:小米(Xiaomi )

產品:智慧型手機Redmi 3S(紅米3S)(ESET揭露)

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:N/A

家用與企業網路設備(依廠牌英文字母排列)

廠牌:智邦(Accton)、鈺登(Edgecore)、IgniteNet

調查結果:未受影響,無這樣的安全性弱點

廠牌:Aruba

產品:Wi-Fi基地臺Aruba 200系列、AP-344/345、AP-504/505、AP-514/515

相關資安漏洞清查與修補公告:https://www.arubanetworks.com/assets/alert/ARUBA-PSA-2020-003.txt

公告發布日期:2020年2月28日

目前進度:將發布安全性更新軟體,3月20日發布ArubaOS 8.6.0.3、8.5.0.7,4月9日發布ArubaOS 8.3.0.13,4月10日發布ArubaOS 6.4.4.23,5月15日發布ArubaOS 6.5.4.17,6月12日發布ArubaOS 8.2.2.9

廠牌:華碩(Asus)

產品:Wi-Fi路由器RT-N12(ESET揭露)

相關資安漏洞清查與修補公告:https://www.asus.com/Static_WebPage/ASUS-Product-Security-Advisory/

公告發布日期:2020年3月18日

目前進度:已提供更新韌體的機型包括:GT-AC5300、RT-AC5300、RT-AC86U、RT-AC2900、RT-AC3200、RT-AC1750_B1、RT-AC1900、RT-AC1900P、RT-AC1900U、RT-AC66U B1、RT-AC68P、RT-AC68R、RT-AC68RF、RT-AC68RW

RT-AC68U、RT-AC68U_WHITE、RT-AC68W、ZenWiFi XT8

正在測試、預計4月中就緒的機型:RT-AX88U、RT-AX92U、GT-AX11000、RT-AX58U、RT-AC88U、RT-AC3100、RT-AC1200G、RT-AC1200G、RT-N12 D1

廠牌:AVM

產品:寬頻路由器FRITZ!Box 7581、7582

相關資安漏洞清查與修補公告:https://en.avm.de/service/current-security-notifications/

公告發布日期:2020年2月27日

目前進度:3月2日發布FRITZ!OS 7.13,針對兩款機型進行修補

廠牌:Check Point

調查結果:經內部確認,其內建Wi-Fi無線網路的產品不受這次Kr00k晶片漏洞的影響

廠牌:Cisco

產品:企業與服務供應商路由器與交換器Connected Grid Routers,中小企業路由器與交換器RV340W、RV110W、RV215W、RV130、WAP125、WAP150、WAP361、WAP571、WAP571E

語音與整合通訊設備Wireless IP Phone 8821、IP Phone 8861

視訊、串流、網真與轉碼設備:Webex Board全系列、Webex Desk Pro、Webex Room 系列

無線基地臺Catalyst 9115、Catalyst 9120、Small Business 100 系列Wireless-N Access Points、Small Business 300系列Wireless-N Access Points

相關資安漏洞清查與修補公告:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200226-wi-fi-info-disclosure

公告發布日期:2020年2月27日

目前進度:設置Bug ID,解決方法與修正軟體等情報僅提供產品用戶查閱

廠牌:D-Link

相關資安漏洞清查與修補公告:https://www.dlink.com/en/security-bulletin/kr00k-eset

公告發布日期:2020年3月9日

目前狀態:正在與博通調查這項議題,了解對於該公司產品的衝擊

廠牌:訊舟 (Edimax)

目前狀態:未受影響,無這樣的安全性弱點

廠牌:Extreme

產品:網路設備作業系統HiveOS的10.0r8版和8.2r6版,WING的5.8版和5.9版,無線網路基地臺AP130、AP230、AP1130、AP650、AP510C、AP410i/e、AP460i/e、AP510i/e、AP560i/h、AP8533、AP8432、AP7532、AP7522、AP7562

相關資安漏洞清查與修補公告:https://gtacknowledge.extremenetworks.com/articles/Vulnerability_Notice/VN-2020-001-Wireless-Kr00K-Security-Advisory/

公告發布日期:2020年3月5日

目前進度:後續發布更新版將內含修補程式:HiveOS 10.1r3(3月)/10.1r5(5月)/10.0r9(7月)/8.2.r7(6月),WiNG 7.3.0(4月)/7.2.1.8(3月)/5.9.1.9(4月)/5.9.8.0(4月)/5.9.3.5(4月)/5.9.4.3(4月)/5.8.6.12(3月27日)

廠牌:華為(Huawei)

產品:4G/Wi-Fi路由器B612S-25d、EchoLife HG8245H、E5577Cs-321(ESET揭露)

相關資安漏洞清查與修補公告:https://www.huawei.com/en/psirt/security-notices/huawei-sn-20200228-01-kr00k-en

公告發布日期:2020年2月28日

目前進度:調查中

廠牌:Mist

產品:Wi-Fi基地臺AP21、AP41、AP61、AP43

相關資安漏洞清查與修補公告:https://www.mist.com/documentation/mist-security-advisory-kr00k-attack-faq/

公告發布日期:2020年2月27日

目前進度:將於3月23日發布更新韌體

廠牌:Netgear

產品:商用Wi-Fi基地臺WAC720、WAC730、WAC740

相關資安漏洞清查與修補公告:研擬中

公告發布日期:N/A

目前進度:已經了解漏洞相關消息,正在確認可能受影響的產品

廠牌:Peplink

調查結果:產品未使用Broadcom或Cypress Wi-Fi晶片,而不受此漏洞影響

廠牌:Ruckus

相關資安漏洞清查與修補公告:https://www.commscope.com/globalassets/digizuite/294943-faq-security-advisory-id-20200304-v1-0.pdf

公告發布日期:2020年3月4日

調查結果:未受影響,無這樣的安全性弱點

廠牌:SonicWall

相關資安漏洞清查與修補公告:https://psirt.global.sonicwall.com/vuln-list (編號為SNWLID-2020-0001)

公告發布日期:2020年2月28日

調查結果:未受影響,無這樣的安全性弱點

廠牌:Sophos

調查結果:未受影響,無這樣的安全性弱點

廠牌:群暉(Synology)

產品:家用Wi-Fi路由器RT1900ac、系統軟體平臺SRM 1.2

相關資安漏洞清查與修補公告:https://www.synology.com/zh-tw/security/advisory/Synology_SA_20_03

公告發布日期:2020年3月11日

調查結果:正在持續修補進度中

廠牌:Totolink

調查結果:經程序確認,目前在臺銷售中之路由器、網卡、AP等機型硬體對應,均無使用Broadcom或Cypress Wi-Fi晶片

廠牌:TP-Link

產品:家用Wi-Fi路由器Archer AX10、Archer AX20、Archer AX6000、Archer AX11000、Archer C9、Archer C2300 V1

相關資安漏洞清查與修補公告:https://www.tp-link.com/tw/press/news/18801/

公告發布日期:2020年3月12日

目前進度:發布中文新聞稿,表示將針對受影響機型發布更新韌體,但其資安公告尚未提及此事

廠牌:WatchGuard

相關資安漏洞清查與修補公告:https://www.secplicity.org/2020/02/28/dont-let-kr00k-bend-you-out-of-shape/

公告發布日期:2020年2月28日

調查結果:旗下設備未使用Broadcom或Cypress晶片,無這樣的安全性弱點

廠牌:合勤(Zyxel)

產品:Wi-Fi基地臺NWA1302-AC、NWA1123-AC HD、WAC5302D-S、 NWA5123-AC HD、WAC6303D-S,共5款

相關資安漏洞清查與修補公告:N/A

公告發布日期:N/A

目前進度:將在6月發布安全性韌體更新

其他產品類型(依廠牌英文字母排列)

廠牌:研華科技(Advantech)

調查結果:Wi-Fi相關產品並未採用Broadcom 以及 Cypress 的晶片組,因此目前並未受到影響

廠牌:Honeywell

相關資安漏洞清查與修補公告:https://www.honeywellaidc.com/-/media/en/files-public/security-notices/honeywellpp-notification-krook-v3.pdf

https://support.honeywellaidc.com/s/article/Are-Honywell-devices-effected-by-Kr00k

公告發布日期:2020年3月3日

調查結果:產品不受影響,適用範圍:掌上型電腦Cx75、Cx7x、CK3B、CK3R、CK3X、CN51、CV41、CV31,車載式電腦VM3;穿戴式電腦D70e、D75e、CT50,以及掌上型電腦Dolphin 6500、Dolphin 99EX,車載式電腦VM2;掌上型電腦CT40、CT60、CK65、CN80、車載式電腦VM1A;掌上型電腦EDA50K、EDA51、EDA60K、EDA70、EDA71

廠牌:Microchip

產品:Wi-Fi模組

相關資安漏洞清查與修補公告:https://www.microchip.com/design-centers/wireless-connectivity/embedded-wi-fi/kr00k-vulnerability

公告發布日期:2020年3月4日

調查結果:完成調查,未受影響,無這樣的安全性弱點

廠牌:Red Hat

產品:作業系統韌體Red Hat Enterprise Linux 7、Red Hat Enterprise Linux 8

相關資安漏洞清查與修補公告:https://access.redhat.com/security/cve/cve-2019-15126

公告發布日期:2020.2.5

目前進度:調查中

廠牌:SUSE

產品:作業系統SUSE Business Critical Linux 12 SP2/SP13、SUSE Linux Enterprise High Performance Computing 12/ESPOS 15 GA/LTSS 15 GA、SUSE Linux Enterprise Module for Basesystem 15 SP1、SUSE Linux Enterprise Server 12 SP1 LTSS/SP2 LTSS/SP3 LTSS/SP4/SP5/15 GA LTSS、SUSE Linux Enterprise Server for SAP Applications 12 SP2/SP3/SP4/SP5、容器平臺CaaS Platform 1.0/2.0/3.0

相關資安漏洞清查與修補公告:https://www.suse.com/es-es/security/cve/CVE-2019-15126/

公告發布日期:2020.2.5

目前進度:已清查受影響的產品,修補時間未定

廠牌:Zebra

產品:掌上型電腦TC51/56 Oreo、TC70x/75x Oreo、MC33 Oreo、VC80 Oreo、WT6000 Lollipop、WT6000 Nougat、TC51/56 Nougat、TC70x/75x Nougat、MC33 Nougat、VC80 Nougat、ET50/55 Marshmallow

相關資安漏洞清查與修補公告:https://www.zebra.com/us/en/support-downloads/lifeguard-security/kr00k-vulnerability.html

公告發布日期:2020年3月2日

目前進度:5月5日起陸續發布更新

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09