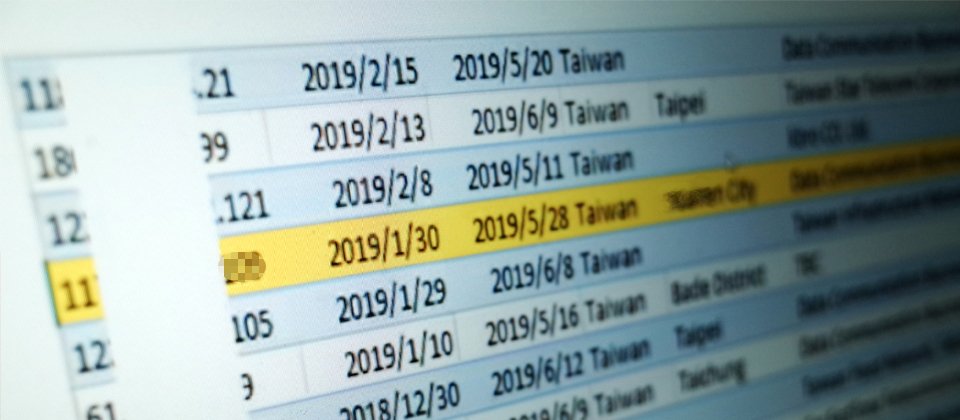

從法務部調查局揭露的資訊來看,由微軟提供的非法VPN的IP位址(117.56.xxx.xxx),最早在2019年1月30日就被掃描到有惡意連線,不過後續四個月內的連線次數相當少,其實並不突兀。直到6月13日至7月6日期間,惡意連線次數從16上升到1588次。

攝影/羅正漢

為解決殭屍網路等網路犯罪問題,近年資安業者與國際執法單位合作的態勢越來越明顯,臺灣執法機關也不缺席。例如,在今年3月,微軟大動作宣布協同35國執法單位以及安全廠商,破獲全球最大惡意郵件殭屍網路Necurs,由於臺灣本地的惡意網域也是該殭屍網路的一環,因此臺灣執法機關也參與其中。事實上,在上述行動之前,國內法務部調查局在2019年就已經接獲微軟情資,發現我國政府網路IP位址可能感染Necrus的狀況,並實際採取行動。

當時,調查局即循線查出攻擊所在是北臺灣鄉下的一棟建築內,更意外的是,駭客用來散布惡意程式的,竟然是一個不起眼的LED燈控制裝置,但後續查證,原來問題出在管控該裝置資訊業者的VPN設定錯誤,造成該IP位置淪為攻擊跳板。昨日(21日),法務部調查局揭露了他們這次的辦案過程,以及與資安業者合作因應跨境網路犯罪的現況。

關於這起事件,法務部調查局是在2019年7月8日,接獲臺灣微軟的情資通報,得知臺灣政府網路IP位址(117.56.xxx.xxx)可能感染Necrus,因此著手追蹤此一非法的VPN的IP位址,並在一個月後,於8月6日阻止該IP與裝置繼續成為攻擊跳板。

竟是VPN錯誤設定的疏失,導致臺灣政府公務機關IP位址淪為攻擊跳板

在事件調查過程中,該單位資通安全處處長吳富梅表示,首先,他們調閱了IP位址(117.56.xxx.xxx)的申請資訊,發現是公務機關所持有,並查出攻擊所在是北臺灣鄉下的大樓內,更意外的是,駭客用來散布惡意程式的,竟然是一個不起眼的圖書館LED燈控制裝置。

另一個關鍵發現是,原先管理LED控制系統主機的資訊公司,他們架設了VPN伺服器以便於管理,但卻有錯誤設定的情況,因此遭誤用而被不明人士公開。

根據調查局的說明,該主機其實並未受Necrus感染,主要是該IP位址被利用當成散布Necurs殭屍網路的跳板,這也使得許多釣魚郵件與惡意攻擊都是來自這個臺灣政府的IP位址。

直到調查局修正錯誤設定,關閉LED燈控制系統主機VPN服務,才讓這個惡意病毒訊號在監控平臺上消失。

雖然大家多將焦點都會放在LED燈控制系統主機,但根據調查結果是該主機並未受到Necrus感染。只是,這起案件還是讓一些問題重新浮上檯面。例如,由於管理LED燈控制系統的業者,竟因為VPN錯誤設定的疏失,導致臺灣政府公務機關IP位址淪為攻擊跳板,此外,相關單位或業者是否有法律責任,國內還有多少VPN設定錯誤情形,以及多少IP位址被當成跳板,仍有待執法單位的調查與偵辦。

在4月21日,法務部調查局資通安全處處長吳富梅說明該單位與微軟破獲VPN非法IP攻擊,以及下架Necurs殭屍網路的經過。

因應跨境網路犯罪偵辦,法務部調查局已與美國微軟總部簽訂情資交換協議

更重要的是,Necurs殭屍網路仍遍布全球各地,必須根除,到了今年3月11日11時,國際間就有大規模的計畫。由於臺灣惡意網域也是Necurs殭屍網路的一環,因此,法務部調查局也配合微軟等各國組織進行的全球大掃蕩,在國內,同時還聯合了中華電信、台灣網路資訊中心(TWNIC),以及行政院國家資通安全會報技術服務中心(NCCST),協力在同一時間執行剿清行動,目的就是要根除這個曾涉及40萬裝置的大型殭屍網路。根據調查局的說明,他們共計阻斷了18萬筆惡意網域。

對於調查局在跨境網路犯罪與國際的合作,吳富梅也說明了現況。她表示,其實,近年來該單位都有攜手國外執法單位與私人企業的例子,包括2016年的美歐31國聯手破獲全球網路犯罪集團Avalanche,2017年的歐美執法單位與資安業者聯手擊潰Gamarue殭屍網路,以及2018年一銀盜領案背後的國際網路犯罪集團「COBALT」。

近年,調查局則有更具體的行動,在2018年底,該單位首次與跨國企業簽立的網路安全情資交換協議,合作對象就是微軟,當時他們與美國微軟總部在臺簽署了情資交換協議,並將共同研討因應跨境犯罪的問題。

對於這項合作計畫的具體內容,我們注意到,法務部調查局可以使用微軟免費提供的一個名為「C2O惡意程式中繼站觀測平臺」,從這個Cyber Threat Intelligence儀表板掌握相關情資,去檢視各個Botnet在全球的威脅現況,包括受害成為殭屍網路的數量,臺灣IP位址受害的數量等。例如,從2017年4月所偵測到的資訊,臺灣至少有48,000個IP位址受駭成為Necurs殭屍網路。

根據法務部調查局的說明,他們在2018年底就與美國微軟總部簽署情資交換協議,這也讓他們在去年開始就可以使用微軟提供的C2O惡意程式中繼站觀測平臺。

因此,透過這樣的觀測平臺,調查局與對方都將可以各自分享觀測到的殭屍網路訊號異常狀況,不論是從執法經驗上的觀察,以及與業者的定期情資交流。

而去年調查局之所以能破獲上述的非法VPN(117.56.xxx.xxx),就是臺灣微軟數位安全中心的人員先發現異常,因為臺灣這個IP位址活動量特別大,惡意連線次數增加幅度顯著,並發現海外多個惡意IP位址,以及多個惡意網域名稱伺服器,會透過臺灣這個IP位址發送惡意病毒攻擊臺灣,因此,之後再由調查局進行後續追蹤,進而找到實際IP位址所在地點與問題,並做出處置動作。

對於這次接獲情資後的追蹤過程,我們也請調查局詳細說明。首先,在情資方面的內容有哪些?他們表示,為了調查全球性殭屍網路,微軟分享給他們的情資主要是臺灣地區的資訊,包括受害IP位址、受害IP位址的統計數量,以及惡意程式的hash 值。而在查證過程中,他們從微軟提供的眾多IP位址篩濾公務機關進行查證,不過初期未見事件全貌時,之後,他們從威脅情資平臺查證公開資訊,並調閱承包廠商及相關背景資料等案件相關資料,再採取進一步行動。

調查局表示,由於本案IP位址係屬公務機關所有,卻遭設置為非法虛擬私人網路,因此,他們在初步排除承包廠商與承辦公務員無違法之虞後,接下來,再針對承包廠商對遭駭設備進行研究調查,並透過該廠商的協助,以快速瞭解網路架構與設備設定,同時,更重要的是,他們要避免廠商相同設備在其他地方再度受害。

最後,大家或許還是很好奇這次事件中LED燈控制主機是什麼樣的裝置?因此,我們也請調查局特別說明。他們表示,該LED燈控制臺是一基於Windows作業系統的小型工控主機,簡單來說,他是一個物聯網控制系統,其功能是可以控制與其相聯的LED跑馬燈、智慧電錶,以及燈光開關系統等操作主機伺服器,因此,管理人員可遠端透過App控制輸入跑馬燈文字,設定時間排程,並能即時計算耗電度數。

關於這次事件查到的LED燈控制系統主機,調查局說明這是一個小型工控主機,是基於Windows平臺的物聯網控制系統,其功用是可控制與其相聯的LED跑馬燈、智慧電錶,以及燈光開關系統等。(圖片來源:法務部調查局)

調查局設立資安工作站成正式單位

在跨境網路犯罪因應之外,吳富梅同時也透露了調查局的最新發展,就是他們即將在本月24日,針對新設立的「資安工作站」單位舉行揭牌儀式。

關於這個資安工作站,在2019年12月26日第56期調查班結業典禮,總統蔡英文就曾經提到調查局正規劃成立,在今年4月10的其他場合上,調查局局長呂文忠也提到有必要成立專責辦案單位,而這個資安工作站的前身,其實就是去年設立的假訊息防治中心,只是現改組為正式單位,並仍由張尤仁擔任主任,將處理不只假訊息,還有電腦犯罪與網路駭侵的部分。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02