https://www.youtube.com/watch?v=isM-BXj4_80&feature=emb_logo

Google Docs必須要獲得用戶帳密才能取得文件。不過研究人員發現Google Docs的一項漏洞,可讓駭客從Google存取到祕密資訊。

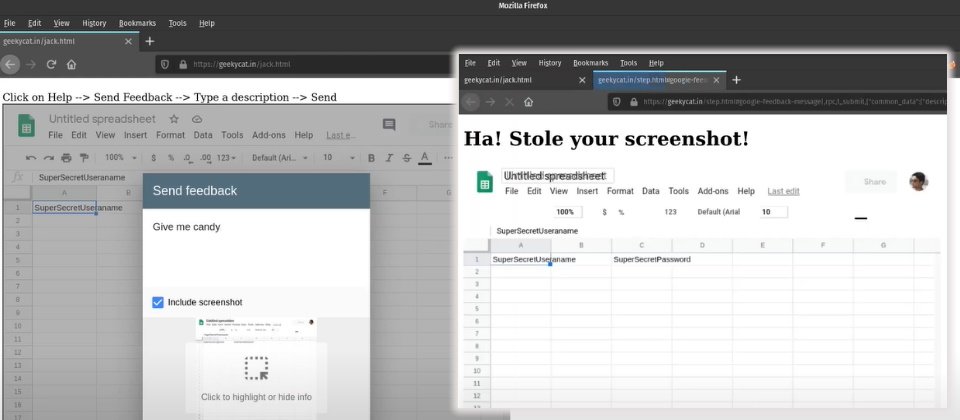

研究人員Sreeram KL今年7月發現該漏洞並通報Google。這項漏洞出在Google各項服務都有的「傳送回饋」(Send Feedback)功能。按下後,使用者需要輸入一段描述,必要時再貼上網頁擷圖輔助說明。由於這是一項通用功能,因此Google是將這功能部署在https://www[.]google.com網站的iFrame上,再送到其他服務網域。

在Google Docs提供回饋意見的運作流程是,用戶按下「傳送回饋」功能時,會在跳出的feedback[.]googleusercontent.com iFrame中輸入文字和貼上擷圖。在這擷圖會出現交叉來源通訊(cross-origin communication)的情形:Google Docs先將圖片每個像素的RGB值,以postmessage送到主要的https://www[.]google.com (Submit Feedback) iFrame,後者再以postmessage傳到feedback[.]googleusercontent.com iFrame中進行渲染展圖。展圖完畢且用戶輸入完成、按下傳送回覆時,文字、擷圖、Data URI再以postmessage送回https://www[.]google.com (Submit Feedback) iFrame。

這時只要能將最後一段postmessage訊息中的目的地,由google[.]com iFrame修改成外部網站iFrame,就能劫持Google Docs擷圖。正常情況下,來回兩方向的postmessage來源及目的地網域應該要一樣,但研究人員發現,Google Docs網域少了個X-Frame header,這使他能如願將目標iFrame的位置,由www[.]goole.com改成了外部第三方網域。少了對最後一段postmessage網域不一致的檢查,研究人員或駭客即可以由此取得受害者Google Docs擷圖。

這個手法需要受害者點擊「傳送回饋」鍵,似乎不太有效,但研究人員表示,只要在攻擊者控制的外部網站的iFrame嵌入一個Google Docs檔案,劫持傳送回饋的iFrame,就能將內容納入手中。

回應這名研究人員的通報,Google也頒發了3133.7美元的抓漏獎金。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09