微軟

美國國安局(NSA)與澳洲信號局(Australian Signals Directorate,ASD)早在去年4月就曾公開對外警告,愈來愈多的駭客利用網頁殼層(Web Shell)來滲透受害者的網路,以自遠端執行任意的系統命令,近日微軟不僅呼應了NSA與ASD的說法,還說此一趨勢不但仍然持續著,更加速進行中,從去年8月到今年1月間,平均每個月在伺服器上所發現的Web Shell威脅有14萬起,幾乎是前一年同期的兩倍。

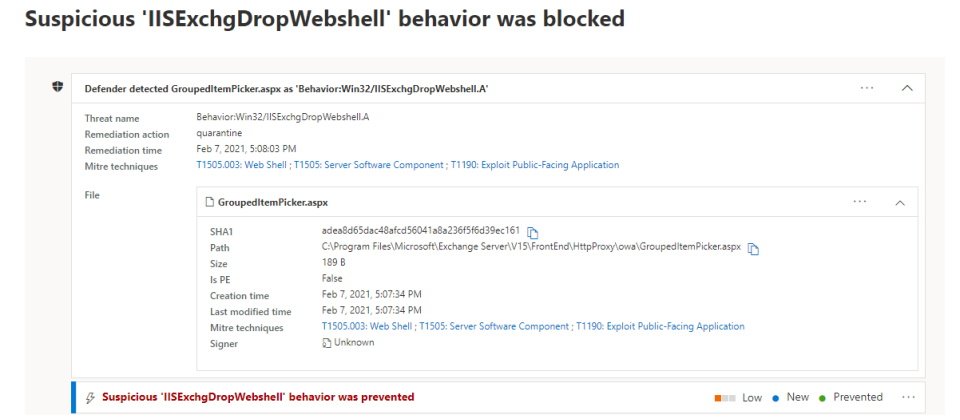

Web Shell指的是以網頁開發程式語言所撰寫的小程式,可能是PHP、ASP或JSP,駭客把這些小程式植入網頁伺服器,以自遠端存取或執行伺服器上的功能;Web Shell允許駭客於伺服器上執行命令,以竊取資料,或是把伺服器當作攻擊跳板,像是竊取憑證、橫向移動、部署其它的酬載、實際操作鍵盤的活動,同時允許駭客常駐於受駭的組織內。

採用Web Shell攻擊的駭客,通常會利用網頁應用程式或公開網路伺服器上的安全漏洞,他們透過網路掃描來選定攻擊目標,所開採的可能是粗心大意而未被修補的漏洞,有時則是剛被揭露的新漏洞。

一旦駭客在伺服器上植入了惡意的Web Shell,它就會成為長駐受駭系統最有效的工具之一。微軟指出,他們經常看到Web Shell唯一的功能就是常駐,成為駭客持續存取受害系統的入口,然而,要找到這個惡意的Web Shell並不容易,它們不只可採用不同的語言與架構,而且看起來可能是無害的,更或者是大量的網路流量、再加上各種網路攻擊行動所產生的噪音,協助了Web Shell的藏匿。

此外,駭客可能把指令藏匿在使用者代理人字串或任何參數中,且除非已使用,否則很難藉由分析Web Shell的脈絡,來判斷它的惡意行為或企圖。

駭客還會把Web Shell放在諸如媒體檔案等非執行檔案格式,例如在一張照片中植入Web Shell腳本程式,再將它上傳到網頁伺服器上,於工作站載入並分析該檔案時,顯示照片是無害的,可一旦瀏覽器向伺服器請求該檔案,惡意的Web Shell就會在伺服器端執行。

微軟警告,單一的Web Shell就能讓駭客自遠端執行命令,恐會帶來深遠的影響,組織應該要強化系統來對抗Web Shell攻擊,包括辨識與修補網頁應用程式及網頁伺服器的安全漏洞及錯誤配置;適當地切割網路邊界以免企業網路遭到波及;於網頁伺服器上啟用防毒保護;經常稽核日誌,小心那些曝露於公開網路的系統;部署及檢查防火牆機制;採用嚴謹的憑證政策,以及限制管理員帳號的使用等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10