駭客利用副檔名為R15的附件壓縮檔案,來挾帶植入Masslogger的作案工具,藉此逃過電子郵件系統的過濾機制

思科

最近兩年,意圖竊取用戶電腦機密的木馬程式攻擊行動,已有數起,而且開始出現一些較為罕見的手法,來規避資安系統的偵測,例如,新版Agent Tesla木馬程式透過Telegram的API向C&C中繼站通訊,進而將竊得的資料傳回給駭客。

而在2月初,思科揭露的Masslogger攻擊行動,駭客鎖定土耳其、拉脫維亞,以及義大利等地的電腦下手,並透過Windows應用程式的說明文件檔案(CHM)來啟動攻擊流程。思科也對於駭客在各攻擊階段所使用的工具,如釣魚郵件、程式碼檔案、惡意程式啟動器(Loader)等,提供入侵指標(IoC),讓網管人員能加以防範。

基本上,CHM檔案被攻擊者濫用的情況可說是時有所聞,但在散播這種側錄用戶資料的木馬程式上,駭客大多是在釣魚郵件挾帶Word文件或PDF文件,思科指出,這起攻擊行動採用的CHM檔案,是過往Masslogger木馬程式從未出現過的手法。而側錄程式過往可能是埋入在網站中,只有瀏覽該網站的使用者會受到影響,再者,也有類似Masslogger滲透到用戶電腦運作的手法,但大多鎖定特定的瀏覽器或是應用程式,收集特定的帳號與密碼,而不像Masslogger可同時鎖定多種類型的上網應用程式。

不過,木馬程式Masslogger並非首度被發現,上一波攻擊大約從去年的9月至11月,駭客鎖定保加利亞、立陶宛、匈牙利、愛沙尼亞、羅馬尼亞,以及西班牙等國下手。這個木馬程式以.NET語言編寫而成,會竊取多種常見上網應用程式的帳號及密碼,這些應用程式包含網頁瀏覽器(Chrome、Edge、Opera、Brave、Firefox、QQ瀏覽器),電子郵件軟體(Outlook、Thunderbird、Foxmail),即時通訊軟體(Pidgin、Discord),以及VPN用戶端連線程式NordVPN等。

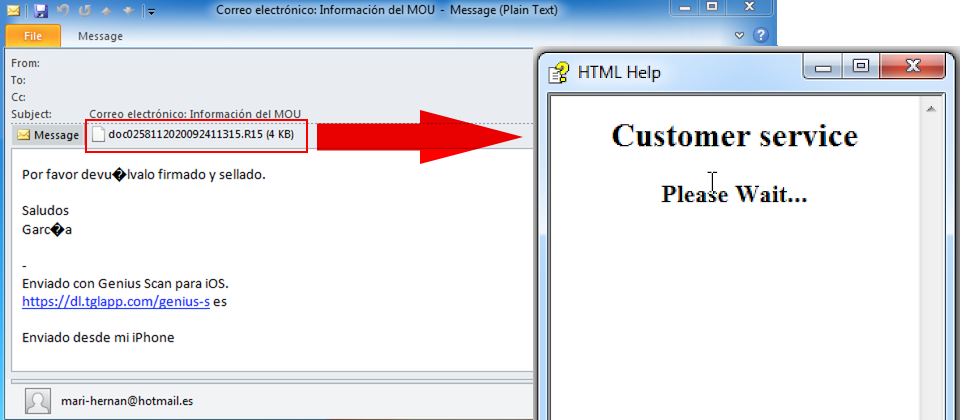

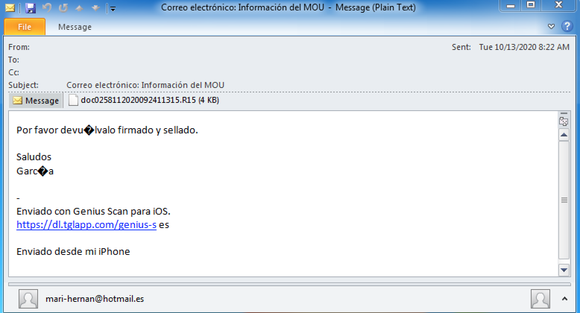

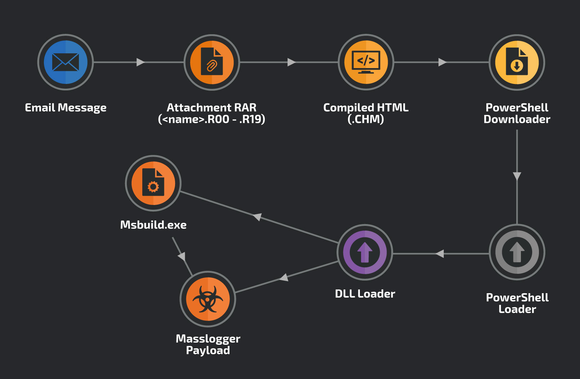

而這次Masslogger攻擊引起思科的關切,主要在於駭客植入該木馬程式的手法。與許多惡意軟體相同的是,駭客透過釣魚郵件的附件來挾帶作案工具,但此起攻擊的過程中,為了規避資安防護系統的偵測,攻擊者使用了RAR分割壓縮檔的副檔名(如R00、R04、R15等),來挾帶作案用的工具,但實際上這是可獨立運作的壓縮檔案,而該壓縮檔內有1個CHM檔案。

此外,駭客為了讓受害者相信附件是安全的,在部分釣魚郵件的簽名檔裡,還會加上「此郵件通過iOS智慧掃描」的敘述。

一旦使用者開啟附件壓縮檔案裡面的CHM檔案,電腦就會出現HTML網頁,內容是「客戶服務,請稍候」。但在此同時,該CHM檔案裡嵌入的ActiveX物件就會隨之觸發,並執行PowerShell程式碼下載啟動器,接著再利用DLL啟動器來載入Masslogger的酬載。思科指出,從CHM檔觸發後,Masslogger執行側錄的過程幾乎都是在記憶體內運作,受害者在電腦磁碟裡會看到的作案工具,僅有電子郵件的附件與CHM檔案。

至於攻擊者的身分為何?思科並未揭露其組織名稱,但表明這些駭客曾經在2020年4月開始,運用其他的木馬程式發動攻擊,這些木馬程式包含了Agent Tesla、Formbook,以及AsyncRAT等。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09