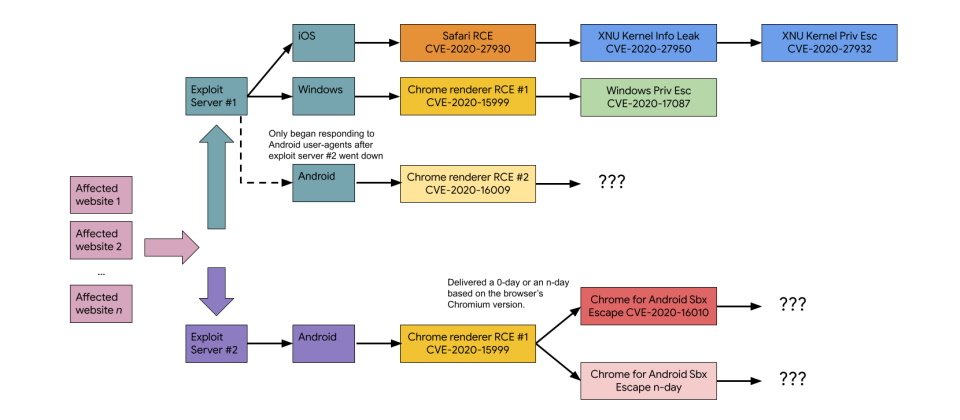

Google Project Zero研究人員指出,某個技巧高超的駭客組織去年10月在數十個合法網站上植入惡意程式,以將造訪者導向兩個開採伺服器,其中一個伺服器專門用來攻擊Windows與iOS用戶,另一個伺服器則針對Android用戶,這兩個伺服器會根據裝置及瀏覽器版本的不同,而開採相關的零時差漏洞。(圖片來源/Google Project Zero)

Google在今年1月時曾經揭露,有一駭客組織在2020年2月時串連了4個零時差漏洞,並針對Windows與Android用戶發動水坑攻擊(Watering Hole),上周Google再度指出,同一駭客組織去年10月也串連了另外的7個零時差漏洞,同樣採行了水坑攻擊手法,但這次受害者從Windows與Android用戶擴大到了iOS用戶,同時顯示此一技術高超的駭客組織在不到一年內,至少就開採了11個零時差漏洞。

零時差漏洞指的是尚未被揭露或修補的安全漏洞,由於駭客所利用的是無人察覺的系統漏洞,而讓攻擊程式如入無人之境。

在此次的攻擊中,駭客於數十個合法網站上植入了惡意程式,以將造訪者導向兩個開採伺服器,其中一個伺服器專門用來開採Windows與iOS用戶,另一個伺服器則僅用來開採Android用戶,這兩個伺服器會根據裝置及瀏覽器版本的不同,而開採相關的零時差漏洞。

這次駭客開採的7個零時差漏洞包括Chrome的Freetype堆積緩衝區溢位漏洞CVE-2020-15999、Chrome的TurboFan地圖棄用中的類型混淆漏洞CVE-2020-16009、Chrome for Android的堆積緩衝區溢位漏洞CVE-2020-16010、Safari的任意堆棧讀寫漏洞CVE-2020-27930、Windows cng.sys的堆積緩衝區溢位漏洞CVE-2020-17087、iOS的XNU核心記憶體揭露漏洞CVE-2020-27950,以及iOS核心的類型混淆漏洞CVE-2020-27932。

在鎖定Windows與iOS的開採伺服器中,駭客利用了CVE-2020-27930 、CVE-2020-15999、CVE-2020-16009、CVE-2020-27950、CVE-2020-17087與CVE-2020-27932等6個漏洞,在鎖定Android的開採伺服器中則利用了CVE-2020-15999與CVE-2020-16010等兩個零時差漏洞,以及另一個已被揭露多時的Chrome for Android沙箱逃逸漏洞。

Google Project Zero安全研究人員Maddie Stone指出,駭客替不同作業系統與瀏覽器的組合量身打造了開採機制,每種機制都部署了混淆及反分析檢查,有趣的是,雖然這兩個伺服器都利用了Chrome漏洞CVE-2020-15999來開採Windows與Android,但其攻擊程式的程式碼卻相當不同,而且兩個伺服器關閉的時間不同,使得他們認為這兩個伺服器可能是由不同的團隊所建立,但卻是彼此合作的。

值得注意的是,該駭客組織所使用的技巧高超。Stone表示,每個開採程式都展現了駭客具備如何開採漏洞以及如何打造攻擊程式的專家知識,在開採Chrome Freetype零時差漏洞(CVE-2020-15999)所使用的方法上,對Project Zero而言也是非常新奇的;要找出如何觸發iOS核心之權限漏洞的程序也並非易事;且駭客所使用的混淆手法不僅多樣化,也需要花費很多的時間才能找到。

Project Zero並未公布此一駭客組織從哪而來,亦未披露遭到鎖定的攻擊對象。

在2019年時,坊間即出現了20個零時差漏洞,而這些漏洞都是在已經被開採且有攻擊程式現身時才被發現,零時差漏洞或許無可避免,但Project Zero團隊顯然希望資安社群能夠加快偵測零時差漏洞攻擊程式的腳步,以縮短駭客利用相關漏洞的時間,儘量將零時差漏洞所帶來的危害減到最低,因而開始研究並公布零時差漏洞攻擊程式的細節,以協助資安社群理解駭客的能力及所使用的手法。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09