德國波鴻魯爾大學研究人員Marcus Brinkmann等資安研究人員,揭露了一個即將在美國黑帽大會上發表的ALPACA新型TLS攻擊,攻擊者利用傳輸層安全性(TLS)未能保護TCP連接完整性的弱點,將HTTPS流量從受害者的網頁瀏覽器,重新導向另一個IP的TLS端點,以竊取機密資訊。

TLS是一種網際網路標準,可以用來保護客戶端和伺服器之間的通訊,包括網頁、FTP和電子郵件伺服器。由於TLS獨立於應用層的設計,因此允許被用於不同的通訊協定中。

正常來說,當用戶存取受HTTPS保護的網站時,瀏覽器會先確保數位簽章有效後,才會與伺服器交換資料,這能夠防止攻擊者從中取得身份驗證Cookie,或是在存取的裝置上執行惡意程式碼,來監控並且竄改瀏覽器與伺服器間傳遞的資料,而這個稱為ALPACA的攻擊,可以允許攻擊者發動中間人攻擊,使瀏覽器混淆並且意外連接到,使用相容憑證的電子郵件伺服器或FTP伺服器。

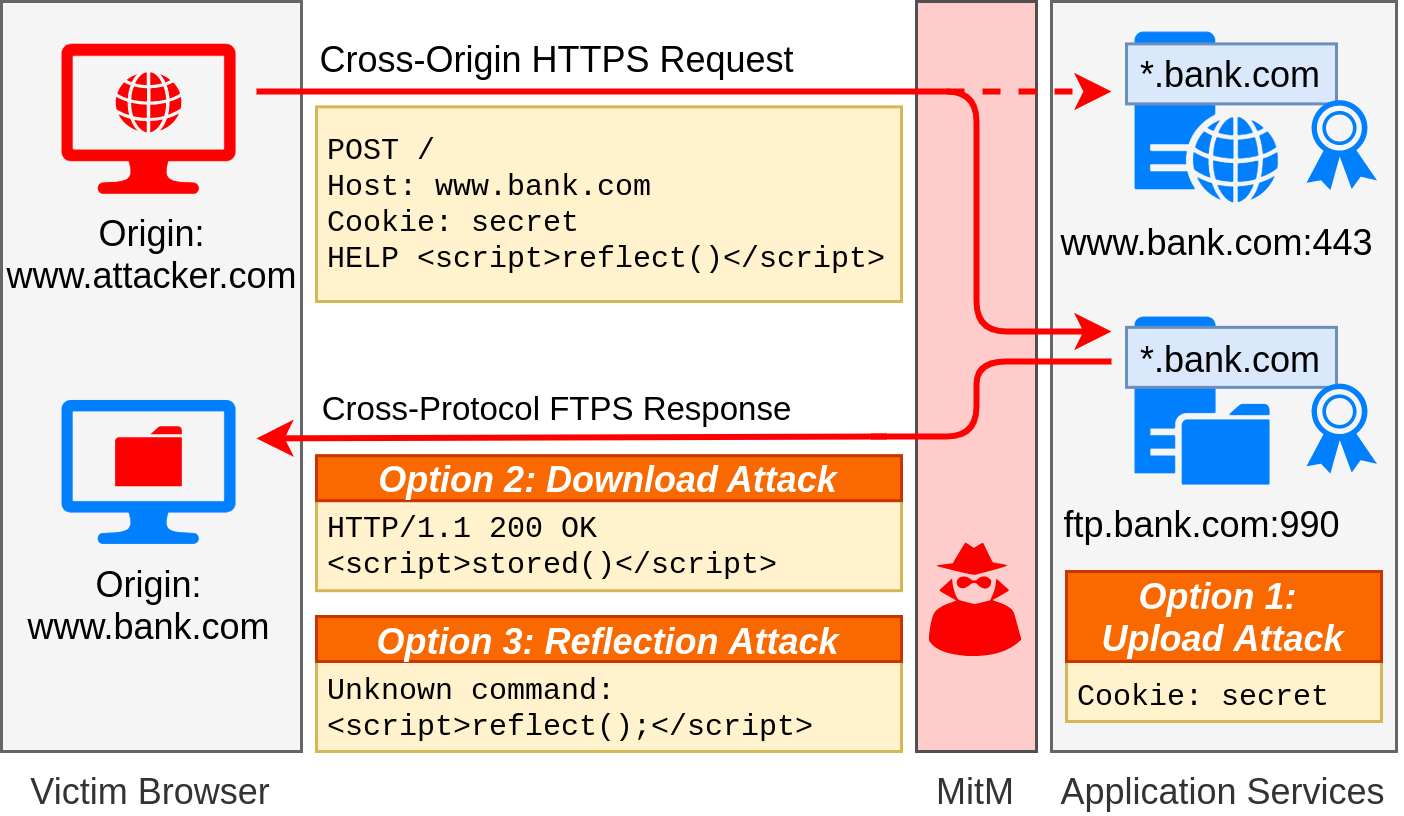

ALPACA是一種應用層協定內容混淆攻擊,攻擊者利用實作不同協定但是憑證相容的TLS伺服器,來進行攻擊,攻擊者可以將流量從一個子網域重新導向另一個子網域,而這破壞了TLS的身份驗證,同時也使得應用層的協定服務相互破壞,讓受害者遭到跨協定攻擊。

研究人員研究了TLS跨協定攻擊整體危害,並且試著將HTTPS請求從受害者的網頁瀏覽器,導向SMTP、IMAP、POP3以及FTP伺服器,他們發現,在實際的使用情境,攻擊者可以輕易地繞過TLS和網頁應用安全保護機制,攻擊存在漏洞的網頁伺服器,並且擷取對話(Session)Cookie,和其他私密資料,甚至能夠執行任意JavaScript程式碼。

攻擊者發動ALPACA攻擊,能以三種方法攻擊受害者,第一種是上傳攻擊,攻擊者可以竊取身份驗證Cookie和私密資料,第二種是下載攻擊,攻擊者可以執行儲存型跨站腳本攻擊,第三則是反射攻擊,攻擊者在受害者網站上下文執行反射型跨站腳本攻擊。

研究人員評估現有廣泛使用的網頁瀏覽器、Email伺服器與FTP伺服器,並且對網際網路進行掃描,總共發現約140萬個容易受到跨協定攻擊的網頁伺服器,其中11.9萬網頁伺服器能被以應用程式伺服器進行攻擊。要避免受到ALPACA攻擊的對策,研究人員建議可以使用TLS中的ALPN(Application Layer Protocol Negotiation)與SNI(Server Name Indication)擴充套件,來避免跨協定攻擊。

研究人員還提到,雖然ALPACA攻擊需要特定情境才能成立,可以說難以被使用,但是當中仍然有一些配置,可以簡單地為網頁攻擊者所用,而且由於他們只能分析有限數量的協定,所以可能還存在其他易受攻擊的情境,因此仍然建議管理員檢查部署,應用程式開發人員也應針對所有協定,主動實行防禦對策。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09