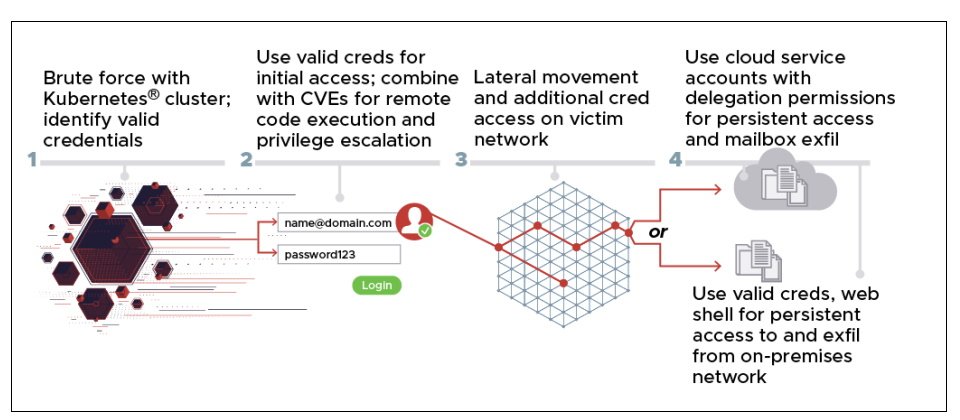

美英兩國調查發現,俄國駭客組織Fancy Bear的行動從2019年中即展開,迄今未曾停歇,駭客們透過外洩的憑證或暴力破解來取得入侵組織的通行證,儘管暴力破解並非新技術,但Fancy Bear卻利用熱門的Kubernetes容器叢集,來發動暴力破解攻擊。(圖片來源/NSA, CISA, FBI, & NCSC)

美國國安局(NSA)、網路安全及基礎設施安全局(CISA)、聯邦調查局(FBI)與英國國家網路安全中心(NCSC),在7月1日聯手發布一份研究報告,詳述了俄羅斯情報局(GRU)如何透過旗下的駭客組織Fancy Bear,利用Kubernetes容器叢集來執行大規模且分散式的暴力破解攻擊,企圖滲透全球數百個政府機關及私人組織。

美國已將過去被資安業者命名為Fancy Bear、APT28或Strontium的駭客組織,認定是GRU旗下的26165部隊。受到Fancy Bear鎖定的組織雖然擴及全球,但主要仍位於美國與歐洲,它們可能是政府或軍事單位、政黨或政治顧問、軍事承包商、能源公司、物流公司、智庫、高等教育組織、律師事務所或媒體等。

其實Fancy Bear的行動從2019年中即展開,迄今未曾停歇,駭客們透過外洩的憑證或暴力破解來取得入侵組織的通行證,儘管暴力破解並非新技術,但Fancy Bear卻利用熱門的Kubernetes容器叢集,來發動暴力破解攻擊。

根據美/英情報機構的分析,Fancy Bear藉由開採CVE 2020-0688與CVE 2020-17144等Microsoft Exchange安全漏洞,或者是使用外洩/購買的憑證來進入受害組織,也建立了一個Kubernetes叢集,執行大規模且分散式的暴力破解攻擊。

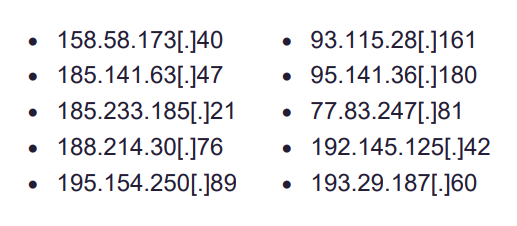

該Kubernetes叢集是透過Tor網路或是商業的VPN服務,來進行大規模的密碼潑灑(Password Spraying)攻擊,以避免遭到追蹤,由於相關攻擊相當具有彈性,使得駭客得以繞過基於入侵指標(IOC)的緩解措施,因此,除了封鎖涉及特定指標的活動外,美/英也建議各大組織應該要考慮,拒絕所有來自已知的Tor節點或陌生的VPN流量。報告也公布了Fancy Bear常用的10個Kubernetes節點(如下圖)。

資料來源_NSA, CISA, FBI, & NCSC

根據該報告,在取得憑證之後,Fancy Bear繼之企圖常駐於受害系統,於目標網路中橫向移動,躲避偵測,並竊取各種重要資訊。

美/英呼籲各大組織應該要強化自家的資安,方法與各大資安業者的建議大同小異,包括使用雙因素認證、建立強大的密碼、限制密碼輸錯次數、變更所有的預設憑證、採取適當的網路隔離政策,以及以自動化工具來稽核存取紀錄等。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13