Cofense

攻擊者在利用釣魚郵件散播惡意軟體的過程中,為了避免遭到郵件防護系統的攔截,會使用電子郵件較為少見的檔案格式來打包作案工具,像是光碟映像檔格式ISO、IMG,壓縮格式CAB,以及微軟提供Windows部署的映像檔格式WIM等。但除了在附件採用較特別的格式外,也有攻擊者採取不同的作法,來規避郵件防護系統的檢測。釣魚郵件防護解決方案業者Cofense,在7月14日揭露散布惡意程式BazarBackdoor的釣魚郵件攻擊行動,攻擊者為了讓郵件安全閘道跳過檢查附件內容的程序,他們竟將附件的檔案以ZIP、RAR等格式打包數次來達到目的。

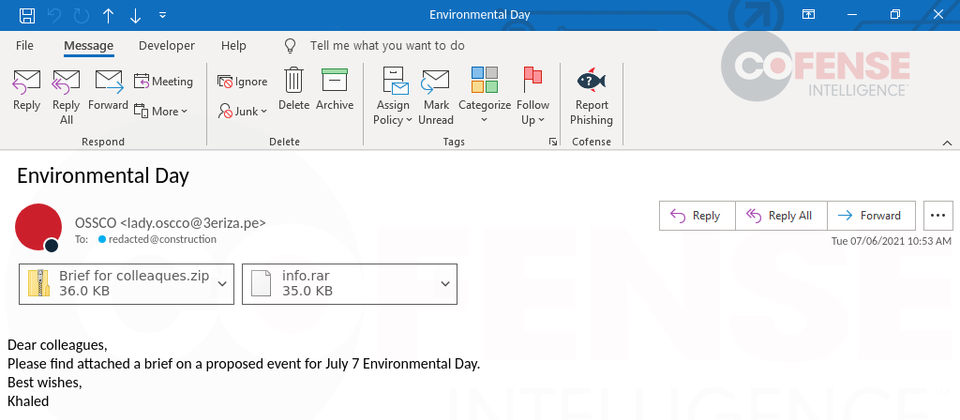

研究人員指出,多重打包的做法並非新手法,但攻擊者藉此繞過了郵件安全閘道的把關,並將釣魚郵件傳送到受害人的電子郵件信箱。他們舉出其中一封釣魚郵件的附件,來說明這波攻擊中,駭客如何打包附件檔案。

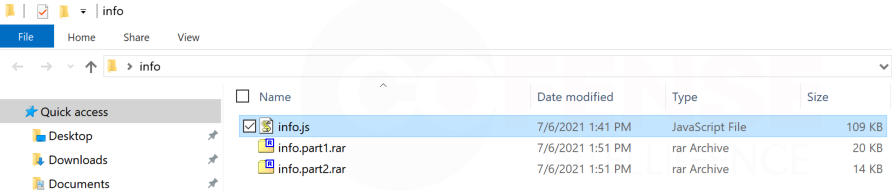

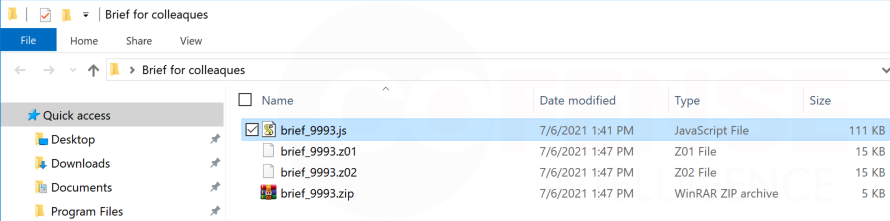

這封電子郵件是以7月7日舉辦環境日活動的名義為誘餌,並在信件內容表示,相關的介紹隨附於附件。附件總共有2個壓縮檔案,分別是「Info.rar」和「Brief for colleaques.zip」。但Cofense分析後發現,這2個不同格式的壓縮檔,裡面都包含了JavaScript檔案,以及多個分割後的壓縮檔案。

針對JavaScript檔案進行研究後,Cofense指出,這2個檔案的內容皆採取高度混淆處理,來規避郵件安全閘道的解析。一旦觸發之後,這些檔案透過HTTP GET的連線,來下載以PNG為副檔名的BazarBackdoor酬載,而將惡意酬載設置PNG副檔名的用意,也是要躲過端點與網路防護系統的分析。

這個惡意酬載一旦下載到了受害電腦,便會在檔案系統重新命名與移動。之後,前述的JavaScript檔案便會觸發它。

BazarBackdoor是一種木馬程式,攻擊者用它在受害電腦上建立據點,藉此進一步植入其他惡意軟體。研究人員認為這個木馬程式的開發者,與Trickbot相同,因為兩款惡意程式共用了多項模組化的酬載。不過,在這起事故中,攻擊者究竟利用BazarBackdoor在受害電腦植入何種惡意程式?Cofense沒有說明。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10