好不容易才搞定Windows列印多工緩衝處理器(Print Spooler)兩個漏洞,上周微軟警告又有可讓攻擊者執行惡意程式的新漏洞,且還沒有修補程式。微軟緊急呼籲企業關閉Print Spooler服務。

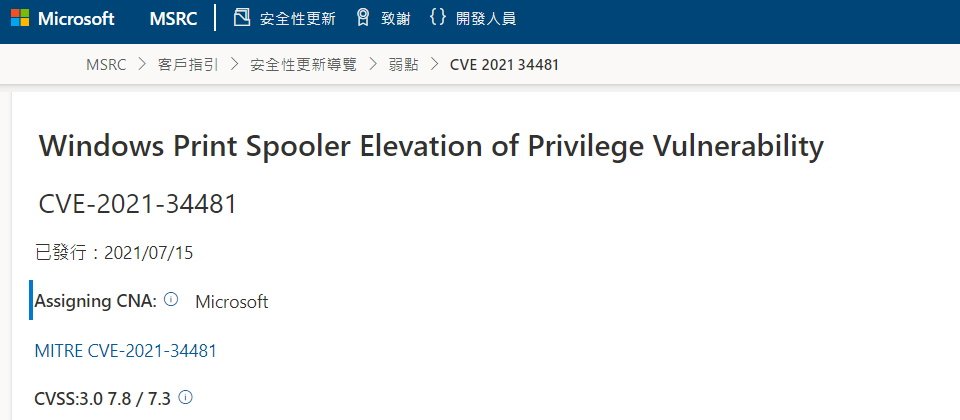

最新發現的漏洞編號CVE-2021-34481,它是Windows Print Spooler服務中的本機權限升級(local Privilege Elevation)漏洞,是這項服務未正確驗證而執行外部上傳檔案的結果。攻擊者若成功開採,可將自有權限升級到系統(System)權限而在Windows網域控制器上執行任意程式碼,可安裝惡意程式、修改或刪除資料,或是建立具有完整使用權限的新帳號。

CVE-2021-34481目前已經公開,雖然尚未有開採行動,但也沒有修補程式,因此微軟仍呼籲企業關閉Print Spooler服務。關閉這項服務,也意謂著使用者無法於本機電腦或從遠端執行列印作業。關閉的方法是在Windows PowerShell中使用以下指令:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled

這項漏洞是Windows Print Spooler接連爆發CVE-2021-1675及CVE-2021-34527(PrintNightmare)後,最新發現的漏洞。

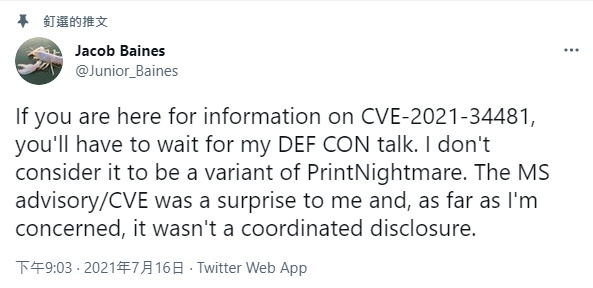

最新漏洞是由逆向工程師Jacob Baines發現,認為CVE-2021-34481並非PrintNightmare的變種,不過他原本計畫在DEF Con安全大會上揭露,因此並未說明細節。而且微軟似乎也未知會他即公告於世。

微軟說明,這個漏洞並不是前二者的修補引發的漏洞,而是早就存在的漏洞。此外,CVE-2021-34481不像前面兩個具有遠端程式碼執行(Remote Code Execution,RCE)的特性,只有本地權限升級(Local Elevation of Privilege,LPE)的屬性。本漏洞CVSS 3.0風險層級為7.8。

但微軟表示CVE-2021-34481的全貌目前還在研究中,包括影響的Windows 版本。至於何時會修補,微軟並未說明,只說正常情況下,CVE-2021-34481漏洞的修補程式會在之後的Patch Tuesday釋出。

CVE-2021-1675和CVE-2021-34527都是8.8分的高風險漏洞,尤其是後者,微軟還因此在正常的Patch Tuesday外釋出例外更新。該漏洞傳出有多起開採活動或意圖,促使美國網路安全暨基礎架構安全管理署(CISA)於上周發出緊急指令,要求聯邦政府部門及相關單位限期安裝微軟於7月6日釋出的Windows更新。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10