ESET

透過電腦開機的統一可延伸韌體介面(UEFI)的攻擊手法,最近幾年被資安人員發現數個惡意軟體,且攻擊極為隱蔽而難以察覺、因應。例如,資安業者ESET於10月5日揭露新的惡意軟體ESPecter,它藉由EFI系統磁區(EFI System Partition,ESP),而能持續在受害電腦運作,讓攻擊者得以繞過Windows的驅動程式強制簽章機制(DSE),進而載入未簽章的驅動程式,以便進行其他攻擊行動。

針對這樣的攻擊手法,研究人員呼籲,使用者要嚴加防範:電腦要使用最新版本的韌體,並確定安全開機(Secure Boot)功能開啟,再者,使用者也要留意特殊權限的管理,避免高權限帳號遭到攻擊者濫用。

疑似被說中文的駭客用於間諜攻擊行動

研究人員對於這個惡意軟體進行分析, 他們在被植入ESPecter的受害電腦上,看到具有鍵盤側錄與竊取文件能力的元件,由此推斷ESPecter主要被用於間諜攻擊行動。

根據他們的調查,ESPecter的攻擊最早可追溯到2012年,而當時是以BIOS啟動套件的方式執行,但這個惡意軟體發展至今,已能植入採用UEFI韌體的電腦。不過,研究人員指出,新舊版本ESPecter的程式碼內容差異不大。

究竟ESPecter背後的攻擊者身分為何?ESET表示並不清楚,但根據用戶端元件的訊息裡含有簡體中文,他們認為也許與使用中文的駭客有關。

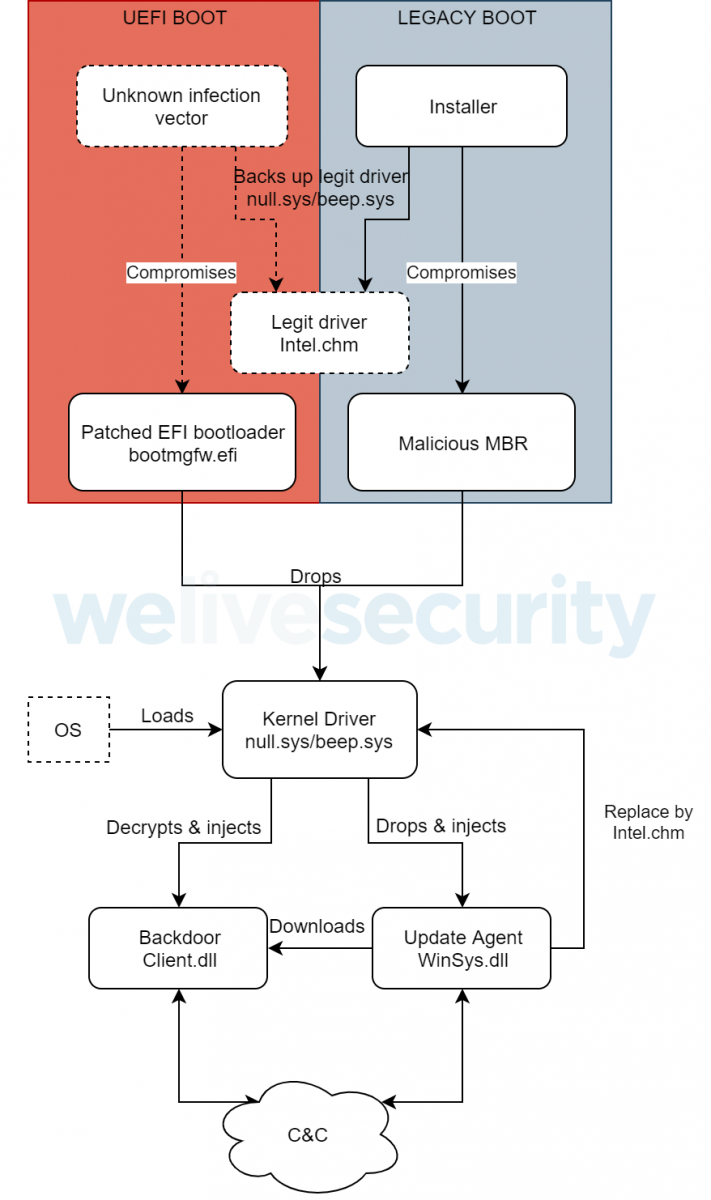

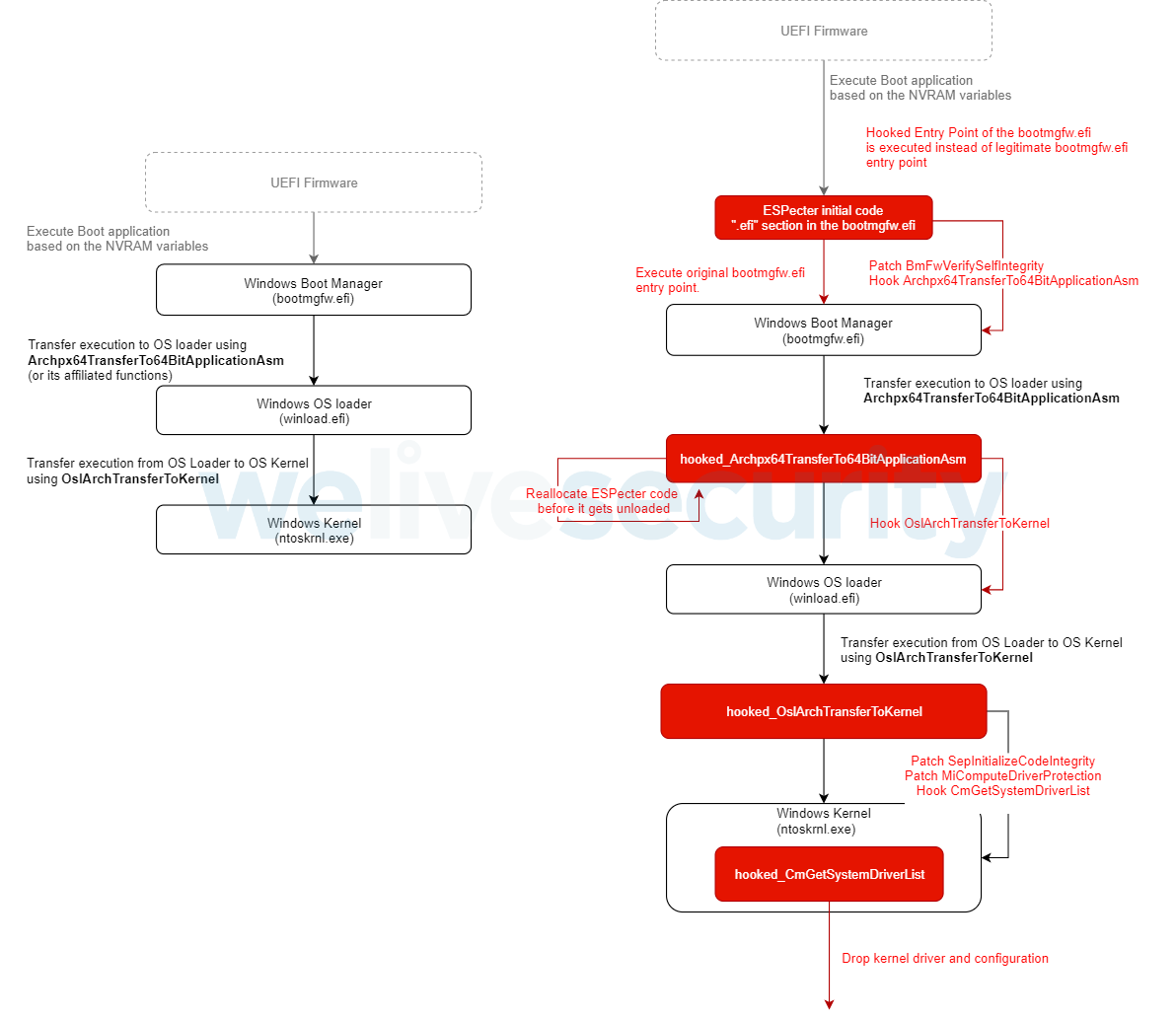

究竟這樣的工具會如何運作?攻擊者在受害電腦植入ESPecter之後,這個啟動工具會竄改Windows啟動管理器,而能在作業系統完全載入之前的早期啟動階段,執行沒有簽章的驅動程式,並繞過Windows驅動程式的強制簽章要求。而這個沒有簽章的驅動程式,攻擊者再以其他使用者模組的組件注入,並啟動ESPecter和C2中繼站伺服器的連線,使得攻擊者能掌控受害電腦,執行C2命令,或是下載、執行其他的惡意軟體。

而受這種攻擊手法影響的範圍,包含執行Windows 7至Windows 10的電腦。其中,研究人員指出,當中竄改Windows啟動器檔案(bootmgfw.efi)的手法,必須關閉UEFI安全開機才能達成。但究竟攻擊者如何關閉受害電腦的安全開機功能?研究人員表示並不清楚,但推斷有可能攻擊者實際接觸到受害電腦,或者是利用UEFI的漏洞,而能夠關閉UEFI安全開機。

鎖定UEFI韌體出現新手法

過往針對UEFI韌體攻擊的惡意軟體,主要是濫用SPI快閃記憶體,包含ESET在2018年揭露的LoJax,以及卡巴斯基於2019年發現的MosaicRegressor。

而這次他們發現的ESPecter,與卡巴斯基甫於今年9月底揭露的FinSpy(亦稱為FinFisher),則是鎖定EFI系統磁區下手。在此之前,這種攻擊EFI系統磁區的手法,只有出現在概念性驗證(PoC)的攻擊程式,並未於實際的攻擊行動出現。不過,ESET強調,ESPecter和FinSpy兩者之間沒有直接關連。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10