12/29資訊更新 Log4j再傳RCE漏洞,Apache釋出2.17.1新版

12/20資訊更新 Apache Log4j再釋出2.17版,修補DoS漏洞

Apache Log4j日誌軟體漏洞Log4Shell引發全球企業及政府趕忙修補,不過資安專家呼籲IT部門應確認安裝的是最新版修補程式,因為上周五釋出的版本未能修補完全,而衍生新漏洞。而另一方面,攻擊方則愈來愈兇猛,現在國家駭客也加入戰局。

編號CVE-2021-44228的Log4j漏洞讓遠端攻擊者發送惡意log訊息、即可開採以執行任意程式碼,影響知名網站如蘋果iCloud、微軟Azure、Amazon、Google等,以及Oracle、IBM、Red Hat、VMware、Cisco、Splunk產品,被視為近10年最嚴重的漏洞。

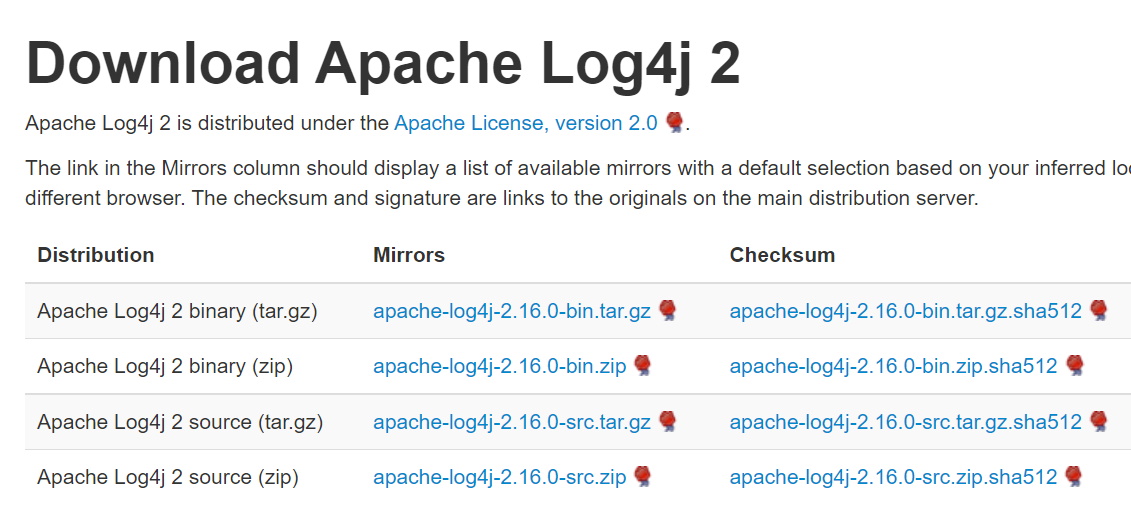

上周五Apache基金會釋出Log4j 2.15.0,不過Apache基金會周一又再釋出2.16.0版。原來是因為之前版本並未能完全解決漏洞。

2.16.0版是為了修補被列為CVE-2021-45046的新漏洞。它攻擊者在輸入Log4j2 ThreadContext(MDC)資料時使用非預設的Patten Layout改造成惡意查詢輸入,可引發DoS攻擊。2.16.0版可解決這個問題。

但是問題並不只如此。周三安全廠商Praetorian指出,稍早發現的本機DoS漏洞影響有限,但他們發現2.15.0版依然允許攻擊者在某些情況下外洩敏感資訊,Praetorian已經將這問題通報Apache基金會,但並未說明另一項漏洞的細節,僅建議用戶此時應儘速升級到2.16.0版。

企業及政府機構動作必須要快,因為安全廠商警告,掃瞄系統漏洞的活動數量和類型快速增加。微軟上周已偵測網路有在受害系統安裝採礦軟體、木馬程式及Cobalt Strike意圖的活動。此外還有殭屍網路病毒Mirai、Tsunami/Muhstik和Kinsing。本周駭客企圖開採漏洞散布第一隻勒索軟體Khonsari。

周二在最新分析下,微軟威脅情報小組表示,已觀測來自中國、伊朗、北韓及土耳其等多個國家支持的駭客組織,開始利用Log4Shell/CVE-2021-44228進行的活動涵括開發中的測試、將漏洞整合到惡意程式部署,以及實際攻擊目標系統等。

伊朗駭客Phophorus已在部署勒索軟體並取得Log4j的開採程式來修改,但微軟判斷已經開始運作。另一組國家駭客是今年攻擊Exchange Server ProxyLogon漏洞的Hafnium。微軟發現該中國駭客組織利用DNS服務來辨識並擴大目標範疇。

此外,微軟Microsoft 365 Defender部門也發現多個銷售攻擊服務的組織利用Log4Shell漏洞。他們提供存取管道給勒索軟體即服務(ransomware-as-a-service)同夥,讓最終端「客戶」得以在受害者網路上植入勒索軟體。Linux和Windows都是這幫歹徒的目標,微軟預期不久後,人為操作的勒索軟體攻擊會更頻繁。

CISA已經將Log4Shell漏洞加入到「已知被開採漏洞」清單,要求美國聯邦政府機關緊急修補或緩解該漏洞。美國國土安全部的安全命令要求聯邦政府,必須在12月24日前完成修補。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06