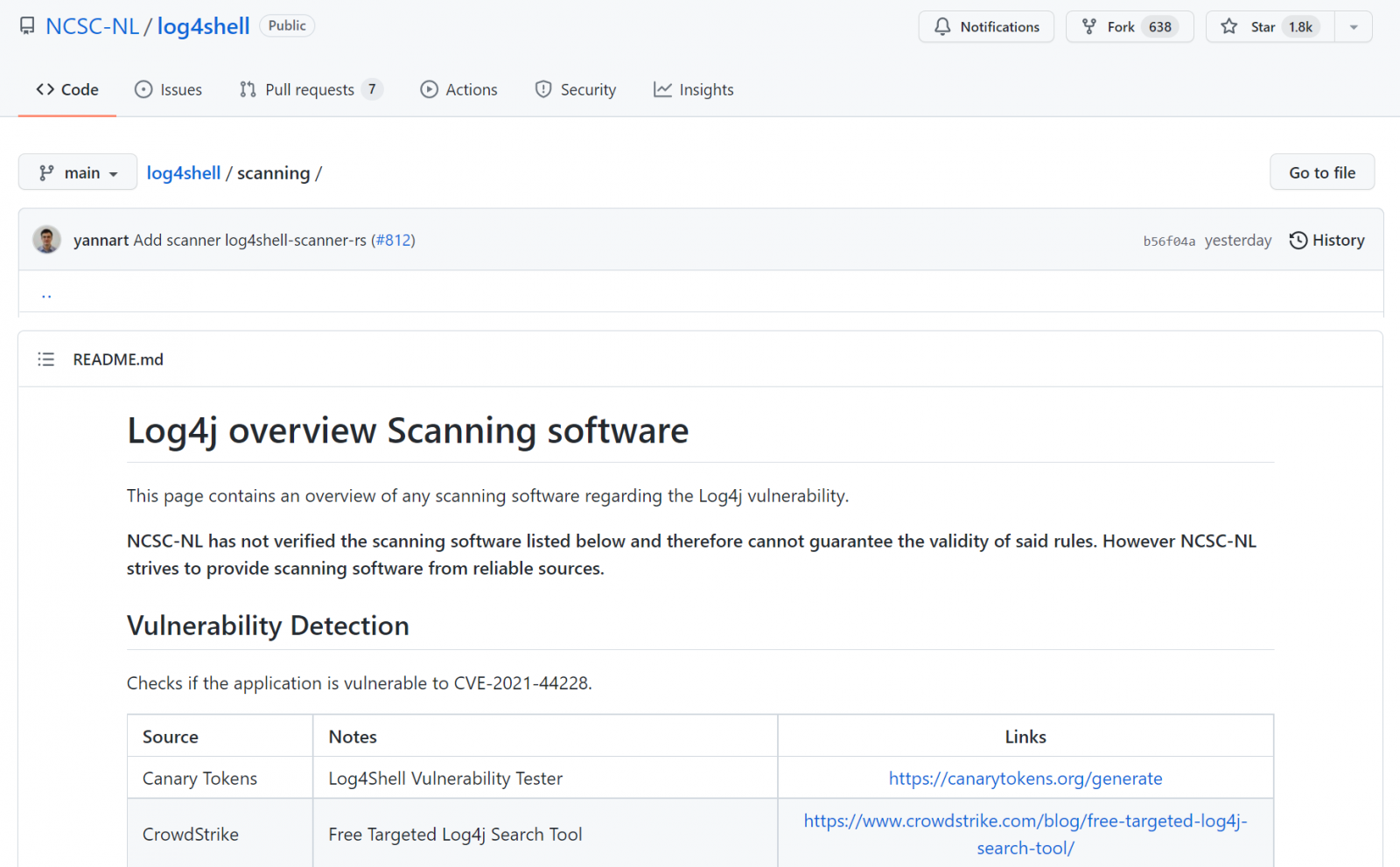

(圖左)在GitHub這個全球知名的程式碼共享的網站服務上,荷蘭國家網路安全中心(NCSC-NL)設立免費掃描工具的資訊專區,當中提供Log4j重大漏洞CVE-2021-44228偵測工具,以及檢查Java應用程式是否使用Log4j2的偵測工具。(圖右)聚焦在開放原始碼軟體安全領域的WhiteSource也設置Log4j版本偵測工具專區,可協助盤點應用系統與設備,檢查這當中是否使用有弱點的Log4j版本。

從2021年12月至今,Log4Shell漏洞相關事件持續佔據全球資安新聞的版面,甚至有不少軟體開發人員、資安人員,可能無法安心放年假而持續進行各種修補工作。

然而,即便Log4Shell漏洞已經鬧得沸沸揚揚,也陸續出現多種惡意軟體與網路攻擊出手開打的消息,然而,還是有許多人並不知道這件事情的嚴重性,雖然有不少身處火線的資安廠商,持續發布、更新相關動態,但還是必須要加把勁宣導,不斷提醒用戶正視這個漏洞,及早著手開始修補,否則屆時攻擊者將如入無人之境,深入企業網路環境與多種IT系統胡作非為。

在相關訊息的通報與溝通上,身為臺灣長期報導資安新聞的我們,目前從電子郵件與即時通訊平臺Line,看到部分廠商針對Log4Shell發布漏洞因應的警訊,以及表明自身產品與服務不受影響,有些則是近期由我們與其主動與其聯繫,而得知他們的確持續向用戶宣導此漏洞的嚴重性。

以臺灣資安廠商而言,我們看到曜祥網技、中芯數據、台眾電腦,均透過電子郵件說明概況,軟體廠商的部分,我們最近剛好洽詢網擎資訊與鼎新電腦,他們也表明產品不受影響,在自家網站也提出說明,能做到主動資訊揭露是值得稱許的。

在國際資安廠商的部分,透過電子郵件傳達相關資訊的業者,我們看到有代理F-Secure的湛揚科技、Sophos、Palo Alto Networks,發出相關的eDM呼籲大家重視這項資安議題,而我們因Log4j與Log4Shell漏洞而與其洽詢的一些廠商,像是:WhiteSource代理商叡揚資訊、Sonatype代理商群鉅整合資安,也提供他們本身的用戶調查數據,以及原廠的統計資訊。而透過Line來發送相關資訊的業者,則是Fortinet。

在大型IT廠商的部分,我們也在另一篇系列文章中,整理出9家主要雲端、系統、軟體業者的公開資訊,以有限的篇幅與版面,列出目前已知受影響的各種企業級軟硬體產品與服務項目,希望讓大家仔細去看看,了解Log4Shell漏洞對於整個IT產業的衝擊有多大,以及他們開誠布公揭露目前的狀態。

透過這樣的內容呈現,應該有助於促使用戶了解Log4Shell漏洞的嚴重性,並期盼大家不要漠視自己應有的使用權利與售後服務,要求更多廠商積極去追查、公布相關事宜,將處理狀態透明化,如此一來,才有辦法儘快將此漏洞所能造成的資安風險降至最低。

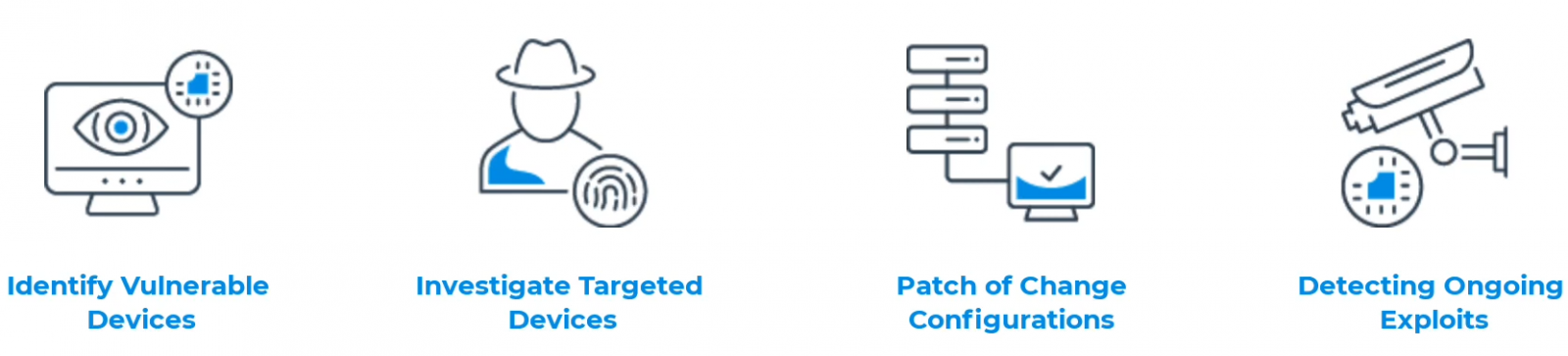

圖片來源/Forescout

關於Log4Shell漏洞處理,主打端點系統資安防護的廠商Forescout列出4個處理階段,企業可透過識別、調查、修補、監控來管控有漏洞的系統或設備。

踏出第一步:盤點具有Log4Shell漏洞的系統與設備

由於Log4j廣受許多系統與設備採用,光是要進行完整的盤點作業,可能就是一項相當浩大的工程,所幸,在許多人的努力之下,出現許多可用的資源,可供大家運用。

例如,在GitHub這個全球知名的程式碼共享的網站服務上,荷蘭國家網路安全中心(NCSC-NL)設立免費掃描工具的資訊專區,網址是https://github.com/NCSC-NL/log4shell/tree/main/scanning,當中提供CVE-2021-44228漏洞偵測工具,以及檢查Java應用程式是否使用Log4j2的偵測工具。

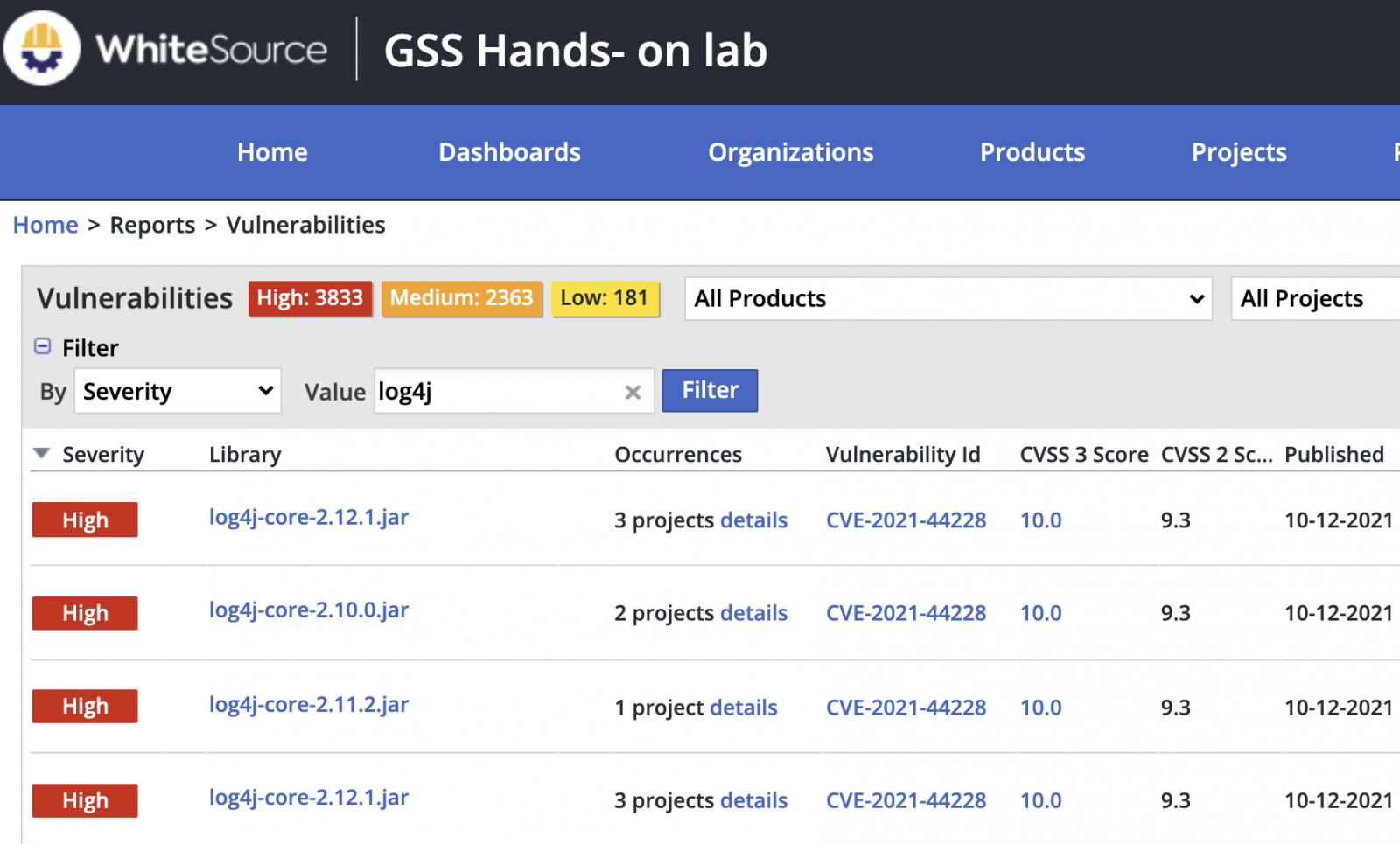

而在商用軟體的部分,選擇就更多了,許多廠商都紛紛強調他們提供免費掃描工具,像是原本就聚焦在開放原始碼軟體安全領域的WhiteSource,以及Sonatype,都釋出相關的資源。

以WhiteSource為例,他們在GitHub設置Log4j版本偵測工具Log4jDetect的專區,網址是:https://github.com/whitesource/log4j-detect-distribution,可協助盤點應用系統與設備,檢查這當中是否使用有弱點的Log4j版本,並且針對Windows、Linux、Mac平臺,提供可執行的版本。

Sonatype則是主打他們原本就提供的免費掃描工具,名為Nexus Vulnerability Scanner,但要輸入自身聯絡資訊才能取得,針對Windows、Unix、Mac平臺,提供可執行的版本。

而在商用等級的產品上,上述兩個廠牌也都有功能更完整的解決方案。以WhiteSource而言,提供單一代理程式(Unified Agent),能夠檢測200種以上的程式語言。而在盤點完成後,用戶能更快知道各個應用系統使用到的特定套件,節省人力與時間。

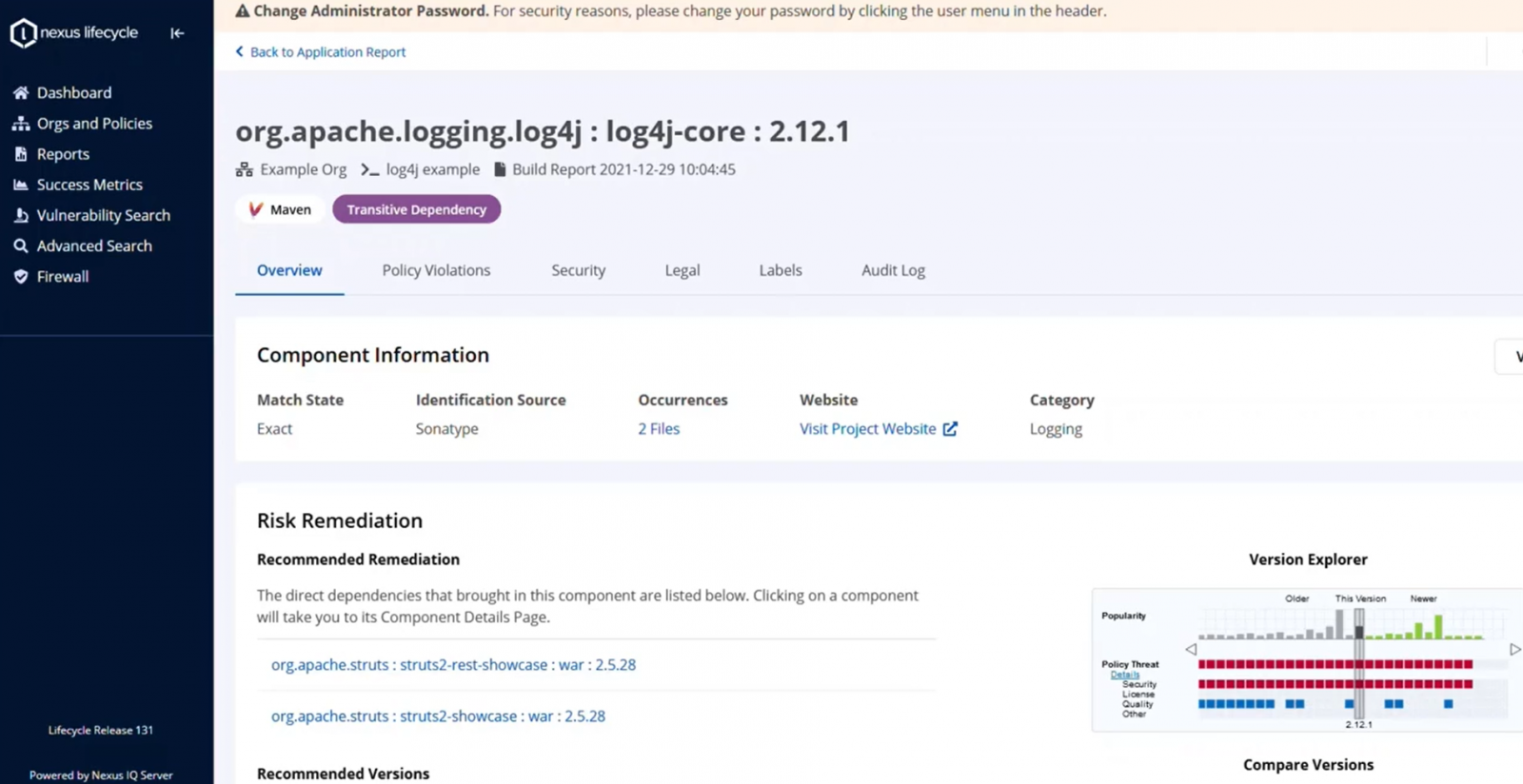

圖片來源/Sonatype

在漏洞修正上,Sonatype提供了三種解決方案,圖中是Nexus Lifecycle,可橫跨多種應用系統,執行log4j-core套件的弱點辨識與修正。

持續落實全面而徹底的修補作業

面對廣泛的各種系統與設備,若順利完成漏洞盤點掃描作業,接下來要面對的難題,挑戰可能更大,那就是實際執行漏洞的修補。

關於這部份的工作,難度很大,因為需確保系統與設備能夠在修補漏洞之後,還能繼續正常運作,甚至有些狀況還必須特別排定停機時間,才能著手進行,因此,過去以來,很多人在這個關卡可能就放棄了。

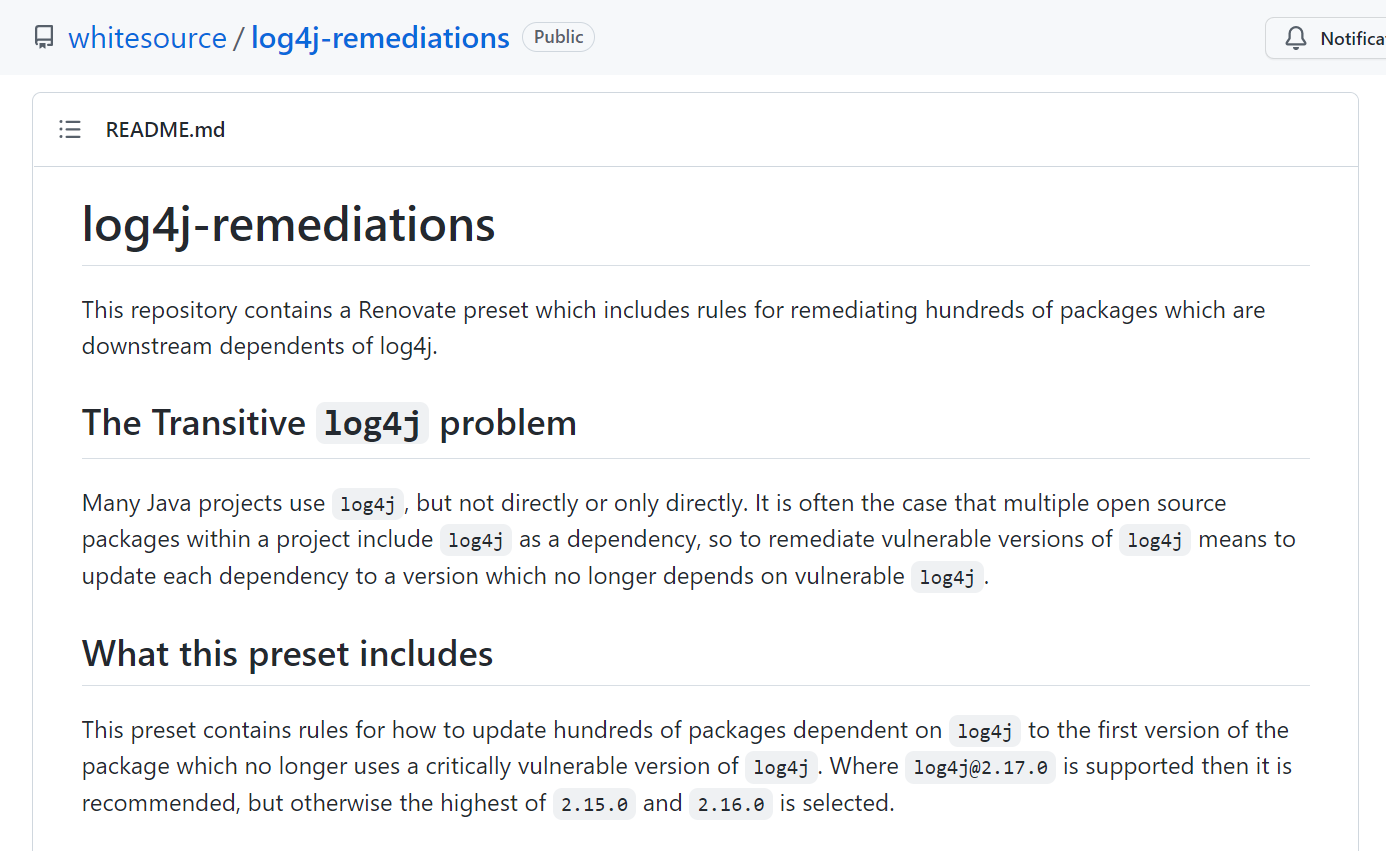

而在Log4j免費漏洞修補的工具上,目前較少看到有人或廠商提供這樣的解決方案,但還是有特例。例如,WhiteSource同樣在GitHub設立Log4j矯正工具專區,名為log4j-remediations,網址是https://github.com/whitesource/log4j-remediations。

而在商用等級的產品當中,我們看到WhiteSource提供的平臺,能夠彙整數十個弱點資料庫,以及開放原始碼軟體資料庫,而該公司也有專門的研究人員,能在各種弱點剛發布修復方式之後,就會立即更新其資料庫,讓開發人員知道怎麼修復。

此外,他們的WhiteSource Remediate也提供更多開發流程的整合運用方式,例如,可結合版本控制軟體服務(GitHub),當程式提交至版本控制服務時,可立即觸發漏洞掃描機制,向用戶提示當中搭配的軟體套件有資安弱點,或是有更新版本可選,之後,還可以自動產生拉取請求(Pull Request),用戶能選擇自動更新或手動更新,以便所搭配的軟體套件能保持在最新、最安全的版本。

圖片來源/叡揚資訊

若不想成為Log4Shell漏洞濫用攻擊的受害者,企業須盡快清查具有Log4j弱點的系統,目前已有多種工具可協助開發者與資安人員盤查,圖中的WhiteSource平臺就是一例。

除了專攻開放原始碼軟體安全防護的解決方案,企業也可以考慮導入市面上發展已久的弱點管理系統,像是Qualys和Tenable等廠商,他們也有相當成熟的產品可供採用,而且,這些廠牌的系統,已能涵蓋到物聯網、OT等環境。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09