自12月初延燒至今的Log4Shell漏洞,上週才有資安業者警告災情還會再擴大,本週就有數起攻擊事故。不只有知名企業表明因漏洞受到攻擊而資料外洩,更值得留意的是,隨著Omicron疫情升溫,許多企業可能又要求員工遠端工作(WFH),近期有數起Log4Shell的攻擊行動是針對遠端工作系統VMware Horizon而來。顯然,採用這類系統的組織,已成為許多駭客的頭號攻擊目標。

但不只有上述應用系統會成為攻擊者下手的目標,也有駭客是將Log4Shell漏洞視為初期入侵的管道,以便發動進一步的攻擊行動。例如,伊朗駭客組織APT35(亦稱Charming Kitten、Phosphorus)就是利用這項漏洞,結合自己的作案工具,來加快攻擊的腳步。

對比Log4Shell造成的影響範圍如此廣泛,普遍於許多企業運用的維護日誌記錄框架Log4j,卻是仰賴無償付出的志工維護,鮮少有企業回饋相關開源社群。在美國喊出開源軟體安全是國家安全議題,他們特別召集大型IT業者,來尋求解決之道。

【攻擊與威脅】

攻擊者利用Log4Shell漏洞,鎖定尚未修補的遠端工作平臺VMware Horizon下手

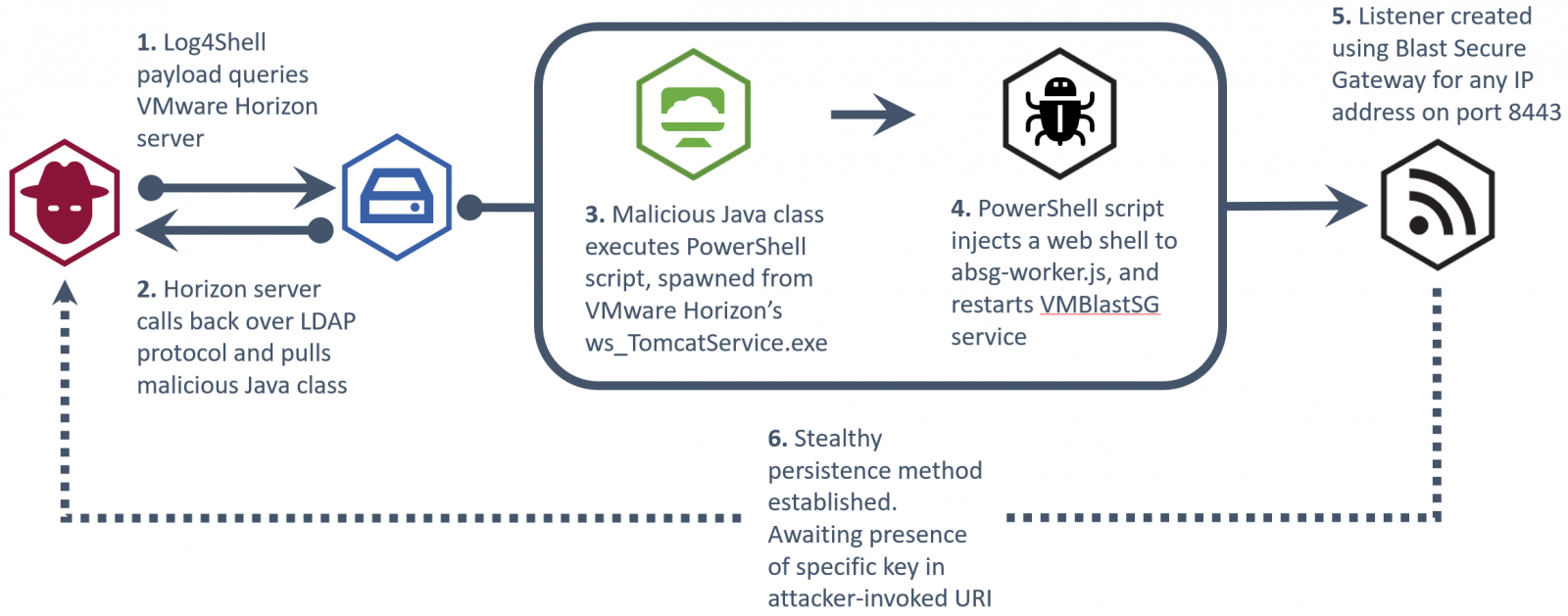

英國衛生服務部(NHS)提出警告,表明他們偵測到一起鎖定Log4Shell漏洞的攻擊行動,攻擊者鎖定尚未修補的遠端工作平臺VMware Horizon而來,向這些伺服器發送JDNI請求,使其通過LDAP連接到惡意網域,下載PowerShell指令碼安裝Web Shell,並注入於VM Blast Secure Gateway服務當中,以做為接下來攻擊行動的後門。NHS表示這個後門可被用於植入惡意軟體、資料外洩,甚至是進行勒索軟體攻擊。而這是繼去年12月勒索軟體駭客Conti、中國駭客組織Aquatic Panda的攻擊事故後,第3波鎖定VMware Horizon而來的Log4Shell漏洞攻擊行動。

英國衛生服務部(NHS)提出警告,表明他們偵測到一起鎖定Log4Shell漏洞的攻擊行動,攻擊者鎖定尚未修補的遠端工作平臺VMware Horizon而來,向這些伺服器發送JDNI請求,使其通過LDAP連接到惡意網域,下載PowerShell指令碼安裝Web Shell,並注入於VM Blast Secure Gateway服務當中,以做為接下來攻擊行動的後門。NHS表示這個後門可被用於植入惡意軟體、資料外洩,甚至是進行勒索軟體攻擊。而這是繼去年12月勒索軟體駭客Conti、中國駭客組織Aquatic Panda的攻擊事故後,第3波鎖定VMware Horizon而來的Log4Shell漏洞攻擊行動。

勒索軟體Night Sky透過Log4Shell漏洞,鎖定VMware遠端工作平臺發動攻擊

又是利用Log4Shell漏洞、針對遠端工作平臺VMware Horizon下手的攻擊事故。微軟於1月10日發布警告,中國駭客組織DEV-0401在1月4日發動相關攻擊,進而在受害組織部署勒索軟體Night Sky。這個勒索軟體最早約於2021年12月出現,根據捷克研究人員Jiří Vinopal比對,Night Sky為勒索軟體Rook改造而成。值得留意的是,DEV-0401在發動攻擊的過程裡,所連線的C2中繼站,架設於看似趨勢科技、Sophos、Nvidia等IT業者所屬的冒牌網域,而可能騙過不少網路防護系統。

化妝品業者克蘭詩遭到Log4Shell漏洞攻擊,客戶資料恐外洩

根據新加坡媒體CNA的報導,法國知名化妝品品牌克蘭詩(Clarins)在網站上發布公告,表示該公司出現資料外洩事件,且可能涉及新加坡客戶的個資,包含姓名、地址、電子郵件,以及客戶忠誠度資料等,但不包含密碼、信用卡資料。該公司指出,這次事件疑似與他們在系統中廣泛使用的Log4j有關,儘管在Log4Shell修補程式推出後的數個小時就予以修補,但他們還是在漏洞細節公布後遭到攻擊。

伊朗駭客組織利用Log4Shell漏洞,在受害組織植入PowerShell攻擊工具,以進行後續攻擊行動

廣泛存在於眾多系統的Log4Shell漏洞,已成為許多攻擊者入侵受害組織的管道。在Log4Shell漏洞細節公開數日後,資安業者Check Point發現,伊朗駭客組織APT35(亦稱Charming Kitten、Phosphorus)掃描存在相關漏洞的應用系統並入侵,然後從AWS S3儲存桶裡,下載名為CharmPower的PowerShell後門程式。該後門程式可用來檢查網際網路連線狀態、枚舉受害電腦的組態,然後從C2中繼站下載其他功能模組,以執行後續攻擊行動。研究人員認為,CharmPower讓這些駭客能快速結合手上現有的軟體,在得知Log4Shell這種重大漏洞後,用來打造能突破重重資安防護的攻擊工具。

俄羅斯駭客APT29、APT28、Sandworm Team鎖定美國關鍵基礎設施下手

臺灣在資安即國安的戰略下,關鍵基礎設施(CI)成為重要的一環,而針對這類設施的相關威脅,國外也相當重視。例如,美國網路安全暨基礎架構安全局(CISA)、聯邦調查局(FBI)、國家安全局(NSA)聯合提出警告,APT29、APT28、Sandworm Team等俄羅斯政府資助的駭客組織,連年針對關鍵基礎設施,攻擊全球的工業控制系統(ICS)與操作科技(OT)環境,尤其對於美國CI攻擊的情況加劇,他們呼籲相關業者要加強防護,保留各式事件記錄檔案(Log),並在察覺疑似遭駭的事件就進行通報。

億聯IP電話設備疑似會每天向中國伺服器發送訊息

中國品牌的行動裝置會回傳資料到中國,而引起關注,但該國品牌的IP電話,也可能存在類似的情況。根據美國國防新聞網站Defense One的報導,該國參議員Chris Van Hollen於2021年9月28日,向商務部提及億聯(Yealink)IP電話潛藏的資安威脅,並引用資安業者Chain Security對於該廠牌T54W電話的分析報告,確認商務部是否知情。由於億聯為當地政府IP電話的10大供應商之一,該廠牌IP電話廣受美國政府與企業採用,這名參議員認為,恐會造成國安威脅。

資安業者Chain Security在研究報告指出,T54W會每天透過其管理平臺(YDMP)連線到阿里雲,多次交換加密訊息,而且億聯中國的員工可透過YDMP超級管理員身分,來監控網路流量。此外,T54W的韌體沒有使用數位簽章,有可能遭到攻擊者竄改。再者,根據億聯的使用者授權條款,中國政府可基於國家利益考量,要求億聯對使用者進行主動監控。

菲律賓選舉委員會伺服器遭駭,恐波及總統大選

菲律賓即將於今年5月舉行總統大選,相關的競選活動與籌畫正在如火如荼進行,卻驚傳辦理選務的單位資料外洩。當地媒體馬尼拉公報(Manila Bulletin)發現,有駭客組織於1月8日入侵菲律賓選舉委員會(Comelec)的伺服器,並下載該單位的內部網路資料,包括網域相關資料及選務資料。攻擊者不只下載了網域管理員帳密、特權用戶名單、網域政策,並取得投票區地點與選務人員名冊等細節。馬尼拉公報認為,這起資料外洩事件很可能會影響接下來的總統大選。

波蘭執政黨坦承購買間諜軟體Pegasus,否認用於監控政敵

加拿大多倫多大學公民實驗室(Citizen Lab)與美聯社(AP)聯手,於去年12月揭露參議員Krzysztof Brejza等多名波蘭反對黨人士,手機遭到間諜軟體Pegasus監控,疑似是執政黨所為,消息傳出遭到當局否認。直到最近,該國執政黨法律與正義黨(PiS)領袖暨副首相Jaroslaw Kaczynski,在接受訪問中坦承,他們確實有採購Pegasus,並認為若是國安組織沒有這種技術「很可悲」,但對於購買該軟體的用途仍交待不清,僅否認是用於監控反對黨。

在網路上公開電話號碼的人士,恐成為Google Voice身分驗證詐騙的目標

美國聯邦調查局(FBI)提出警告,網路拍賣的賣家,或是尋找竉物的失主,可能會因為留下了電話號碼以供聯繫,而成為歹徒藉由網路電話服務Google Voice進行詐騙攻擊的目標。FBI指出,一旦歹徒詐騙成功,將會以受害者的名義建立Google帳號,或是挾持他們的Gmail,以便日後用於其他詐騙攻擊。

這些歹徒從各類拍賣網站來找尋目標下手,並以簡訊或是電子郵件,表明他們對出售的物品感興趣,但宣稱先前曾被其他賣家騙過,要求對方經由Google驗證為真實的人類。然後,歹徒會要求賣家告知收到簡訊驗證碼,但實際上,歹徒是利用賣家的電話號碼進行驗證,假借賣家的名義建立Google Voice帳號,然後接管賣家的Google帳號。FBI呼籲,網路賣家不要提供他人Google驗證碼,來防範相關詐騙攻擊。

諾頓、Avira防毒在用戶電腦安裝挖礦軟體,且疑似預設啟用惹議

NortonLifeLock自2021年7月開始,為旗下的Norton 360防毒軟體,提供挖礦服務Norton Crypto,並宣稱在用戶開啟相關功能的情況下才會執行。但近期有部分用戶發現,這項功能約自1月4日開始,改為預設開啟,且可能還關不掉,甚至有些用戶依照廠商的方法停用挖礦功能,竟導致電腦當機。此外,去年被併購的Avira,近期防毒軟體也被發現加入挖礦的模組,但是否也出現類似情形有待觀察。資安專家Chris Vickery指控,NortonLifeLock為獲利犧牲用戶,且挖礦加速全球的能源消耗,此舉令人反感。

NortonLifeLock自2021年7月開始,為旗下的Norton 360防毒軟體,提供挖礦服務Norton Crypto,並宣稱在用戶開啟相關功能的情況下才會執行。但近期有部分用戶發現,這項功能約自1月4日開始,改為預設開啟,且可能還關不掉,甚至有些用戶依照廠商的方法停用挖礦功能,竟導致電腦當機。此外,去年被併購的Avira,近期防毒軟體也被發現加入挖礦的模組,但是否也出現類似情形有待觀察。資安專家Chris Vickery指控,NortonLifeLock為獲利犧牲用戶,且挖礦加速全球的能源消耗,此舉令人反感。

駭客組織FIN7以感謝函和防疫指引的名義,發動BadUSB惡意隨身碟攻擊

美國聯邦調查局(FBI)提出警告,駭客組織FIN7約自2021年8月開始,佯稱是AWS或是美國衛生與公共服務部(HHS),藉由感謝函、防疫指引等名義,透過美國郵政服務(USPS)或UPS,寄送含有BadUSB隨身碟的包裹。FBI指出,駭客先是將這類包裹寄給運輸業或保險業者,在11月開始寄給國防公司,一旦有人將包裹裡的隨身碟連接電腦,就會展開一連串的攻擊,最終在受害組織網路部署勒索軟體。

一口氣鎖定Windows、macOS、Linux電腦的後門程式,攻擊者多次更換C2中繼站網址來藏匿行蹤

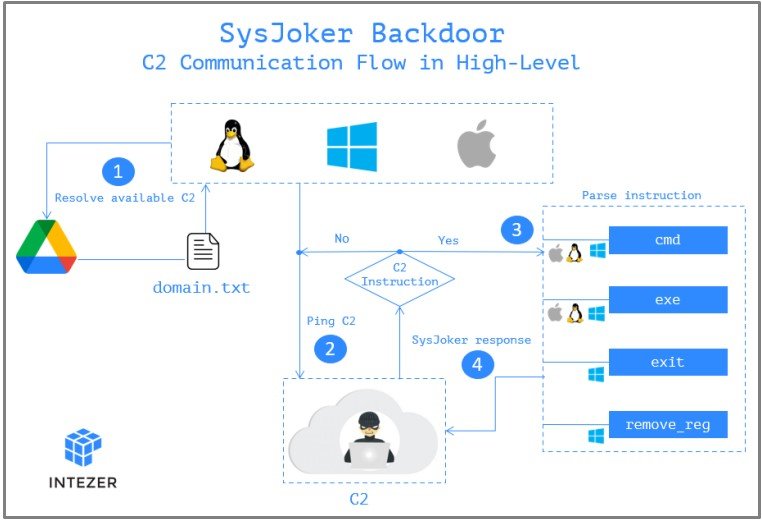

一般而言,許多惡意軟體的發展過程,往往是從鎖定特定的平臺,後來才延伸開發針對其他作業系統的版本。但資安業者Intezer揭露的後門軟體SysJoker,同時針對Windows、macOS、Linux等多個作業系統,藉由系統更新的名義來散布。攻擊者自2021年12月使用這個後門程式,他們也與伊朗駭客APT35一樣,濫用雲端服務來藏匿行蹤──研究人員看到該後門程式透過在Google Drive上的文件字串,來產生C2中繼站的網址,在調查的過程裡,C2網址更動了3次。而對於攻擊的來源,研究人員認為,有可能是經由受感染的NPM(Node Package Manager)套件而來。

一般而言,許多惡意軟體的發展過程,往往是從鎖定特定的平臺,後來才延伸開發針對其他作業系統的版本。但資安業者Intezer揭露的後門軟體SysJoker,同時針對Windows、macOS、Linux等多個作業系統,藉由系統更新的名義來散布。攻擊者自2021年12月使用這個後門程式,他們也與伊朗駭客APT35一樣,濫用雲端服務來藏匿行蹤──研究人員看到該後門程式透過在Google Drive上的文件字串,來產生C2中繼站的網址,在調查的過程裡,C2網址更動了3次。而對於攻擊的來源,研究人員認為,有可能是經由受感染的NPM(Node Package Manager)套件而來。

攻擊者使用Golang編譯勒索軟體TellYouThePass,鎖定Windows和Linux電腦

有越來越多的攻擊者使用Go語言(Golang)開發惡意軟體,以便在少許修改的情況下,就能跨平臺攻擊多種作業系統的電腦。例如,資安業者CrowdStrike表明,他們針對利用Log4Shell漏洞的勒索軟體TellYouThePass進行研究,結果發現,該勒索軟體Windows和Linux版本,85%程式碼幾乎相同。

美國佛州腸胃醫療機構驚傳資料外洩,21萬病人可能受到影響

商業郵件詐騙(BEC)橫行,不只導致組織財務損失,還可能洩露客戶的資料。美國佛州消化道照護機構(FDHS)近日向212,509人發出資料外洩通知,表明一年前(2020年12月)數名員工電子郵件帳號遭到入侵的事故,不只該構構有部分資金遭竊,還有可能使得病人的資料外洩。這些資料包含了姓名、財務資料、聯絡方式、醫療診斷,以及保險與補助的資料。FDHS表示,電子病例系統(EMR)並未受到本起事故影響。

美商藝電驚傳FIFA玩家帳號遭駭

社群網站如臉書、Instagram、推特等,名人帳號遭到挾持事件頻傳,但這樣的現象也出現在電玩遊戲上。美商藝電(EA)近期發布公告,指出足球電玩FIFA 22的玩家,有接近50個帳號遭到接管,攻擊者使用網路釣魚與其他社交工程手法,藉由客服人為錯誤來繞過雙因素驗證(2FA),來存取這些玩家的帳號,該公司將加強相關人員的訓練,以及改進身分驗證流程來因應。由於遭駭的玩家包含了直播主,甚至是Valentin Rosier等足球運動員,此事件的後續發展有待觀察。

義大利駭客鎖定出版業發動網釣攻擊,竊取未上市書籍稿件

攻擊者利用商務郵件詐騙(BEC)的手法,大多是鎖定財務部門與相關主管,但也有針對出版業剽竊智慧財產的情況。美國於1月5日逮捕29歲的義大利人Fillippo Bernardini,這名男子藉由曾在大型出版商Simon & Schuster工作,但自2016年8月,他涉嫌冒充出版業的人士,使用超過160個假造網域名稱的電子郵件,佯稱是出版社或是文學偵察員(literary scout),要求作者在書籍出版前提供手稿,其中不乏得到普立茲獎肯定的作家。該名男子亦針對紐約市一家文字偵察員公司發動網路釣魚攻擊,進而從中得知即將出版的書籍資訊。一旦被判有罪,Fillippo Bernardini恐面臨20年以上的監禁。

虛擬實境內容平臺愛實境遭DDoS攻擊,竟是離職員工所為

企業遭到網路攻擊,我們很可能會認為是被外部的駭客盯上,但熟悉內部網路環境、甚至握有相關權限的員工或前員工,也可能對公司造成危害。內政部警政署刑事警察局在1月11日宣布,去年10月底接獲虛擬實境內容平臺業者愛實境(iStaging)報案,該公司遭不明人士試圖攻擊伺服器,客戶反應虛擬展間服務出現異常,造成營運成本損失約400至500萬元,該案已破獲。

根據中央社報導,警方在破案記者會上說明,經調閱該公司後臺事件記錄檔(Log)分析,攻擊者於2021年10月25日多次變造身分,發動DDoS攻擊讓該公司系統無法正常運作,且透過VPN隱藏原始來源IP位址。另根據TVBS等多家電視臺報導,經追查原始來源IP位址後,發現愛實境前員工54歲彭男涉有重嫌,該嫌到案後供稱是要展現自己的駭客技術,全案移送臺北地檢署偵辦。

電子零組件大廠臺灣東電化爆研發機密外洩,前員工意圖投靠競爭對手

國內最大綜合性電子零組件供應商臺灣東電化公司爆發違反營業秘密案,張姓等4名前工程師擅自下載有關手機鏡頭防震馬達(微致動器)的研發資料,其中2人打算跳槽到香港競爭對手新科公司(SAE),並宣稱目的是為了在即將到職的新公司運用,檢方偵結依營業秘密法起訴4人。這些工程師下載的資料,包含內部的數據分析、設計變更、提升耐衝製程參數等文件,粗估產值至少120億元。

網路犯罪2021年造成140億美元損失,創下歷年新高,加密貨幣詐騙就超過半數

區塊鏈分析業者Chainalysis指出,網路犯罪者用來接受非法交易的加密錢包,2021年總共進帳約140億美元,比2020年的78億美元增加近8成,創下歷史新高。值得留意的是,在2021年的非法交易裡,詐騙的金額就高達78億美元,尤其以誘騙投資人進場大量買進,待時機成熟再捲款潛逃的「拉地毯」(Rug Pull)詐騙手法最值得留意。此外,亦有32億美元加密貨幣遭竊。

【漏洞與修補】

微軟2022年首個Patch Tuesday修補近百個安全漏洞,當中有6個為零時差漏洞

微軟於1月11日發布2022年第一次每月例行修補(Patch Tuesday),總共修補了96個漏洞,其中有9個為重大漏洞、6個為零時差漏洞,但所幸皆未遭到駭客利用。針對本月微軟修補的情況,趨勢科技旗下漏洞懸賞專案Zero Day Initiative(ZDI)表示,今年修補漏洞的數量,為過往一月份的2倍,亦較2021年12月(67個)多出快一半,2022年其他月份是否也會持續這樣的漏洞數量成長,值得觀察。

研究人員宣稱透過第三方管理軟體漏洞,控制位於十多個國家的25臺特斯拉汽車

電動車往往被視為能夠移動的電腦,相關的資安議題也引進關注,而電動車大廠特斯拉近期傳出能遠端控制車輛的漏洞,但原因不完全與該廠商的系統有關,而是部分車主所使用的第三方軟體造成。一名年僅19歲的德國資安人員David Colombo宣稱,他透過名為Teslamate的車輛事件記錄軟體,藉由其漏洞,控制位於13個國家的25輛特斯拉汽車,可遠端開啟車門,並使用車內的攝影鏡頭監控司機,甚至可停用防盜機制「哨兵模式(Sentry Mode)」。David Colombo表示,他已經接獲特斯拉的通知,將提供該軟體的漏洞細節,並強調這並非特斯拉基礎設施本身的問題。

盈碼科技NetUSB驚傳RCE漏洞,恐波及數百萬路由器

資安業者SentinelOne於1月11日,揭露由臺灣USB共享解決方案業者盈碼科技(KCodes)所推出的NetUSB軟體,存在CVE-2021-45388漏洞,一旦攻擊者利用這項漏洞,能在作業系統核心層級執行程式碼。由於NetUSB廣泛運用於Netgear、TP-Link、D-Link等廠牌的路由器,恐有數百萬臺設備存在相關漏洞。研究人員向盈碼通報後,該公司於11月下旬表明在12月20日前發布修補程式。此外,Netgear也於12月20日,公告有3款產品D7800、R6400v2、R6700v3受此漏洞影響,並提供修補韌體。

WordPress修補存在長達3年的XSS漏洞

網站內容管理系統WordPress最近推出了5.8.3版,修補數項漏洞,其中較值得留意的是跨網站程式碼(XSS)攻擊漏洞,影響WordPress 3.7至5.8版,一旦攻擊者利用這項漏洞,就能在已經通過身分驗證的情況下,注入惡意的JavaScript指令碼酬載到貼文裡,進而感染管理者的儀表板,甚至有機會挾持管理者帳號。通報該漏洞的資安業者SonarSource表示,這項漏洞他們從3年前就告訴WordPress,如今終於得到修補,他們預計在1月11日揭露有關細節。

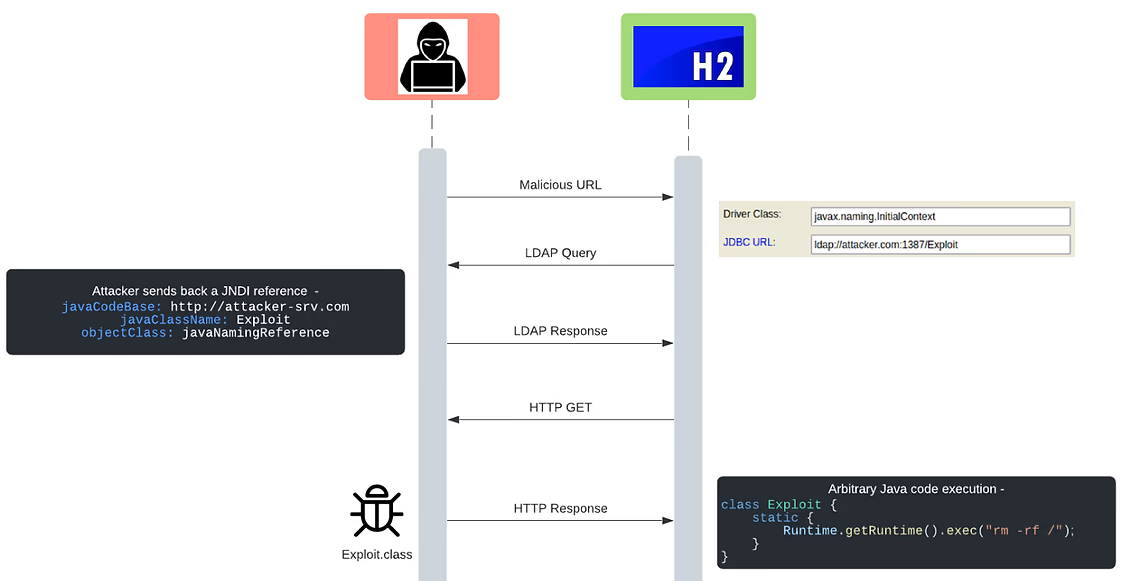

H2資料庫驚傳類似Log4Shell的漏洞

資安業者JFrog揭露,以Java程式語言開發、開源的SQL資料庫H2,其主控臺(Console)元件存在類似Log4Shell的RCE漏洞CVE-2021-42392,攻擊者可在未經授權的情況下,用來傳送竄改的參數,或是觸發目標伺服器漏洞,進而遠端於受害裝置上執行任意程式碼。研究人員呼籲用戶應升級H2至2.0.206版。

資安業者JFrog揭露,以Java程式語言開發、開源的SQL資料庫H2,其主控臺(Console)元件存在類似Log4Shell的RCE漏洞CVE-2021-42392,攻擊者可在未經授權的情況下,用來傳送竄改的參數,或是觸發目標伺服器漏洞,進而遠端於受害裝置上執行任意程式碼。研究人員呼籲用戶應升級H2至2.0.206版。

【資安防禦措施】

針對Log4Shell漏洞背後存在的開源軟體維護議題,美國召集IT業者討論

企業廣泛使用的開源軟體,多半倚賴志工免費維護,一旦出現類似Log4Shell的重大漏洞,卻往往只有志工著手處理,美國國家安全顧問Jake Sullivan更指出,開源軟體安全是主要的國家安全議題。

針對這種現象,美國白宮於1月13日召集Amazon、Google、IBM等大型IT公司,以及維護日誌記錄框架Log4j的Apache軟體基金會、維護Java程式語言的Oracle,希望能透過IT業界來促進開源軟體的安全。而Log4Shell也不是這種情況的首例——在2014年發現、存在於OpenSSL加密程式庫的Heartbleed漏洞,也有類似的情形,OpenSSL被用於全球三分之二的網路伺服器上,同樣仰賴志工維護。

針對電信業者資料外洩事故,美國擬祭出更嚴格的通報規則

為了因應電信業者遭到資料外洩事故時,客戶個資可能隨即就面臨威脅,開始有政府打算採取更為嚴格的通報措施。美國聯邦通訊委員會(FCC)主席Jessica Rosenworcel,於1月12日發出聲明,表示將針對境內電信業者客戶專屬網路資訊(CPNI)的外洩事件,祭出更嚴格的通告規定。其中,將取消事故發生後的強制等待期間規定,再者,則是這些電信業者未來也要向FCC通報相關事故。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09