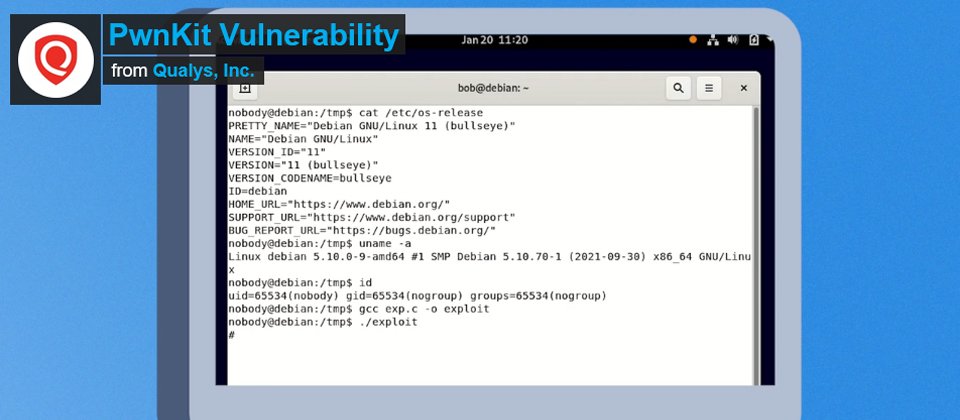

安全廠商Qualys本周揭露一項存在Linux系統管理元件長達12年的漏洞,可讓本地攻擊者以根權限在幾乎所有發行版平臺上執行程式碼。研究人員警告該漏洞開採容易,是攻擊者的美夢成真。

這個編號CVE-2021-4034的漏洞,存在於Linux的Polkit(前稱PolicyKit),因而漏洞又被稱為PwnKit。Polkit是管理Unix、Linux等OS全系統准許權限的元件,讓一般權限的行程(process)可和高權限行程互動。而Polkit中一項setuid程式pkexec,則可讓用戶以root權限執行指令。

根據Red Hat的說明,現有版本pkexec未正確處理呼叫參數,使其試圖依指令執行環境變項。這讓攻擊者可操弄變項讓pkexec執行任意程式碼,其結果是讓原本沒有特殊權限的本機用戶得以取得在目標機器上的root權限。CVE-2021-4034 CVSS風險值被列為7.8。

例如研究人員在環境參數中注入GCONV_PATH,即可以root權限執行共享函式庫。

Qualys強調此弱點是攻擊者的「美夢成真」。一來Qualys驗證後證實這項漏洞影響Ubuntu、Debian、Fedora和CentOS,也可能存在其他Linux發行版或Unix環境,包括Solaris及BSD,除了OpenBSD之外。而且這項漏洞最早可追溯到2009年5月釋出的第一版pkexec,因此所有版本pkexec都受影響。其次,開採該漏洞相當容易,任何無特殊權限的本機用戶都能開採而取得完整root權限。研究人員補充,雖然這項漏洞技術上只是記憶體毁損漏洞,但能產生立即而穩定效果。另外,polkit 精靈程式(daemon)未執行下依然能開採該漏洞。

Qualys去年11月通報Linux廠商及社群,後續Red Hat、SUSE、Ubuntu、Oracle等皆已發布更新版本。

研究人員並且警告,由於CVE-2021-4034漏洞開採非常容易,且別的研究人員可能會在修補程式釋出後發布攻擊程式。如果用戶的Linux發行版尚未獲得修補,可以移除pkexec中的SUID-bit(例如# chmod 0755 /usr/bin/pkexec)暫時緩解攻擊風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06