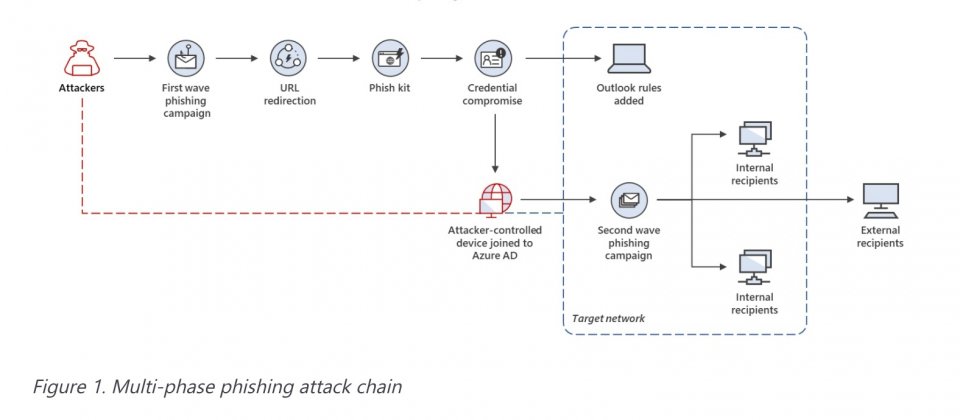

微軟揭露最近所發現的複雜釣魚活動,攻擊者藉由將自己的裝置加入企業網路中,以執行進一步的傳播活動。這與傳統網路釣魚策略相比,這個多階段的大規模釣魚攻擊,運用了更新的技術,微軟提到,一旦組織沒有啟用多因素身分驗證,攻擊者只要竊取憑證,就能透過自帶裝置(BYOD)註冊自己的裝置。

這波釣魚攻擊的第一階段的目標,主要是竊取組織的憑證,標的橫跨澳洲、新加坡、印尼和泰國各國,而釣魚攻擊的第二波,則是使用盜來的憑證,寄發組織內釣魚信件擴展立足點,甚至還會發送外網郵件。

在這個案例中,裝置註冊被用於進一步的網路釣魚攻擊中,而根據微軟的觀察,在其他案例也有裝置註冊用於攻擊的情形。多因素身分驗證可以有效防止攻擊者在竊取憑證後,用於存取組織裝置或是網路,但未啟用多因素驗證的組織中,攻擊則會無阻礙地在組織網路中進行。

微軟提到,網路釣魚目前仍然是獲得初始進入企業內網的最主要攻擊手段,而這最新一波的釣魚攻擊代表著,託管裝置可見性和保護能力的改進,迫使攻擊者開始探尋替代途徑。企業在家工作的員工增加,擴大了潛在攻擊面,這同時也改變公司內部和外部的網路界限。

攻擊者部署各種策略,來針對混合工作、人為錯誤、影子IT,或是未受管理的應用程式、服務、裝置,和其他在標準政策外運作的基礎設施。微軟表示,這些不受管理的裝置,在加入時容易被安全團隊遺漏,因此成為可被利用的攻擊目標。微軟研究人員還指出在這個案例中,最令人擔憂的點,是攻擊者不只成功連接裝置,而且掌握對該裝置完全的操作以及控制能力。

微軟所公開的這個最新釣魚攻擊,攻擊者在第一階段攻擊,入侵多個組織的電子郵件信箱,藉由實作收件信箱規則來逃避偵測,並在第二階段攻擊,針對缺乏實作多因素身分驗證協定的組織,註冊攻擊者的非託管裝置,寄發橫向、內部和出站垃圾郵件,進一步傳播惡意訊息。該攻擊顯示,當憑證被盜且零信任政策未到位,攻擊者的非託管裝置,就可能成為組織網路的一部分。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09