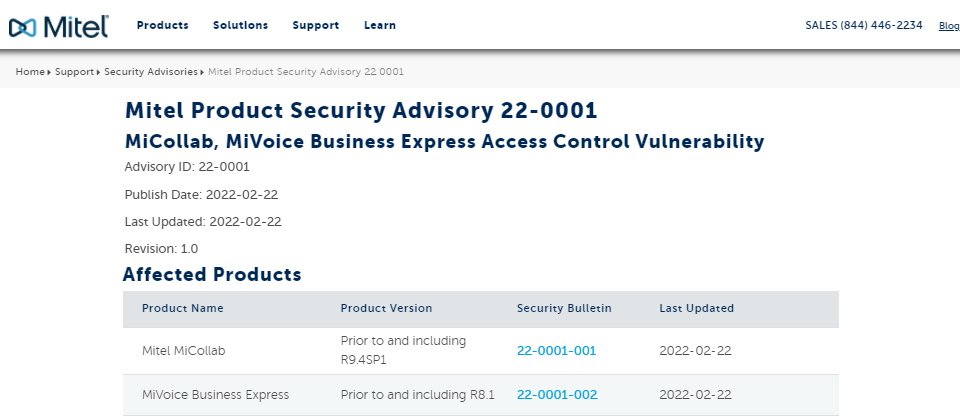

加拿大電信業者Mitel的MiCollab及MiVoice Business Express產品漏洞,遭駭客利用發動DDoS攻擊,研究人員另外進行的實驗顯示,這項漏洞具有引發空前DDoS流量的潛力,理論上能讓攻擊者以1個封包引發42億倍放大率的反射放大DDoS流量。研究人員也提醒Mitel MiCollab和 MiVoice Business Express用戶提高警覺,儘速請廠商修補漏洞。

多家安全及網路廠商研究人員發現一款IP網路設備漏洞,理論上能讓攻擊者以1個封包引發42億倍放大率的反射放大DDoS流量,而且已經有駭客實際開採向企業發動攻擊。

資安、網路服務、電信及設備業者包括Akamai、Cloudflare、Lumen Black Lotus Labs、Mitel、Netscour、Team Cymru、Telus和The Shadowserver基金會,他們在今年1月到2月初,觀察到一波來自UDP傳輸埠10074的DDoS流量,攻擊寬頻ISP、金融機構、運籌及其他產業公司。

分析顯示是加拿大電信業者Mitel開發,主要用於在VoIP通訊傳輸中,扮演PBX系統和網際網路間閘道的MiCollab及MiVoice Business Express,遭駭客利用發動這波DDoS。近2600臺這類系統因為在一次流量壓力測試中,部署錯誤曝露於網際網路,一項漏洞被駭客開採後被當作攻擊跳板。

研究團隊分析這是一波UDP反射/放大(reflection/amplification)DDoS攻擊。根本原因是Mitel系統中,一項促進系統與TDM/VoIP PCI網卡間傳輸的服務tp240dvr遭到濫用。這項服務原本不應曝露於網際網路,但是它卻在一次對客戶的流量壓力測試中,因一項「罕見的」指令而曝露於網際網路。本次壓力測試發出的指令,能下達命令使tp240dvr服務(以及Mitel伺服器)發送極大狀態更新封包,因此攻擊者可下達惡意指令,促使tp240dvr服務發送大量流量。本次Mitel MiCollab 及MiVoice Business Express伺服器,即被用作DDoS攻擊的放大器。

研究人員另外進行的實驗顯示,這項漏洞具有引發空前DDoS流量的潛力。在此之前,此類攻擊流量大約是53Mpps及23Gbps,平均封包大小將近60bytes,持續時間約5分鐘。但最新發現的漏洞理論上,能讓攻擊者利用1個封包來引發破記錄,最大4,294,967,296:1封包放大倍數,以80kpps傳輸率導向受害DDoS放大器,時間可長達14小時,封包最大可到1,184 bytes。

而經過反射放大,導向受害目標的流量可達95.5GB,加上「診斷式輸出」(diagnostic output)封包,最後抵達目標網路的流量放大比例,理論上可達到2,200,288,816:1,即22億倍。研究團隊最後實際產出了超過400Mpps的DDoS攻擊流量。

研究人員指出,只使用1個封包的攻擊能力將使ISP無法追查出攻擊來源,有助於隱藏產生流量的基礎架構,也讓研究人員更難發現它和其他UDP放射/放大DDoS的相似性。

不過經過Mitel修補,其政府、商業及其他單位使用的數萬臺系統問題已經獲得解決。此外,研究團隊指出,這波反射/放大DDoS攻擊可以標準的DDoS防禦攻擊和手法來偵測、分類、追查及緩解。利用開源或市售的流量測試及封包擷取工具,就能偵測並提早示警。而網路存取表或DDoS緩解系統服務則能緩解攻擊。

但研究人員仍提醒Mitel MiCollab和 MiVoice Business Express用戶應提高警覺,並儘速請廠商修補漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09