針對勒索軟體Conti攻擊大型企業發動的情況,有資安業者指出,在3個月已有50個組織遇害,但這只是保守估計,研究人員認為,還有一些沒列到的大型網路攻擊應該也是Conti所為。

繼本週資安業者揭露Azure自動化服務的AutoWarp漏洞後,今日又有資安業者揭露新的自動化管理工具漏洞。資安業者公布了Google的K8s自動化管理工具Autopilot的多項漏洞,一旦遭到利用,攻擊者可逃脫Pod,入侵節點或是提升權限。

勒索軟體駭客Lapsus$近期洩露IT廠商Nvidia、三星機密資料後,很有可能接下來要外洩從電信業者Vodafone竊得的原始碼。

【攻擊與威脅】

勒索軟體Conti宣稱在3個月內攻陷逾50個大型組織,包含石油公司、海運業者

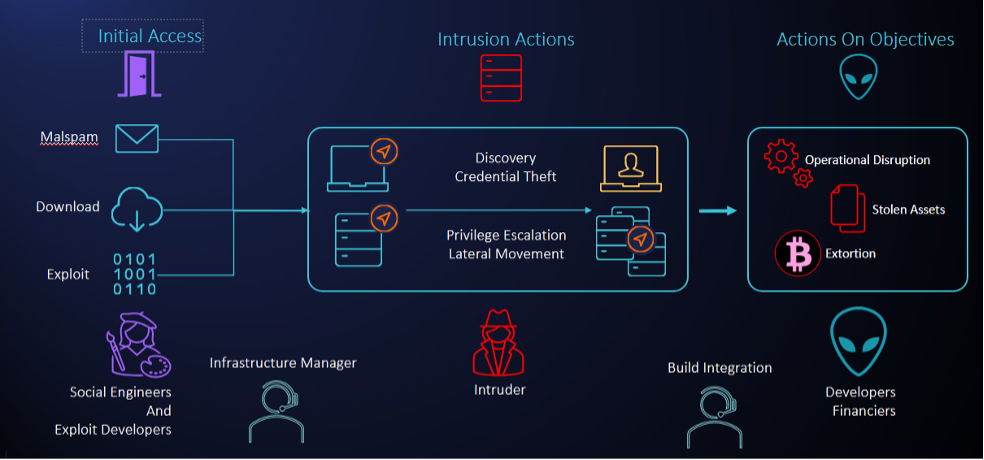

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

在俄羅斯發動烏克蘭戰爭後,勒索軟體駭客組織Conti表態力挺俄羅斯,並揚言只要有人對俄羅斯的關鍵基礎設施(CI)不利,他們將用盡一切資源反擊,此舉引起烏克蘭人士不滿並外洩該組織的機密資料,而這件事有了後續發展。資安業者eSentire指出,有多名研究人員發現,Conti於3月3日自行拆除部分的後端基礎設施,該公司認為很可能是因為Conti的伺服器IP位址已被外洩,而使得駭客決定這麼做。

值得留意的是,根據研究人員的調查,在該組織拆除後端基礎設施之前,有許多大型企業成為Conti的受害者。從2021年11月27日至2022年2月27日,Conti聲稱已經攻陷了50個大型組織,這些組織三分之二位於歐洲和英國,美國、加拿大、澳洲、紐西蘭也有受害組織。研究人員指出,其中最引起他們注意的是,總部位於比利時的碼頭營運業者SEA-Invest遇害的事故,Conti宣稱是他們所為。再者,德國石油公司Oiltanking、Mabanaft ,以及荷蘭倉儲業者Evos,於1月28日前後連續遭到網路攻擊的事故,研究人員認為攻擊者很有可能就是Conti。

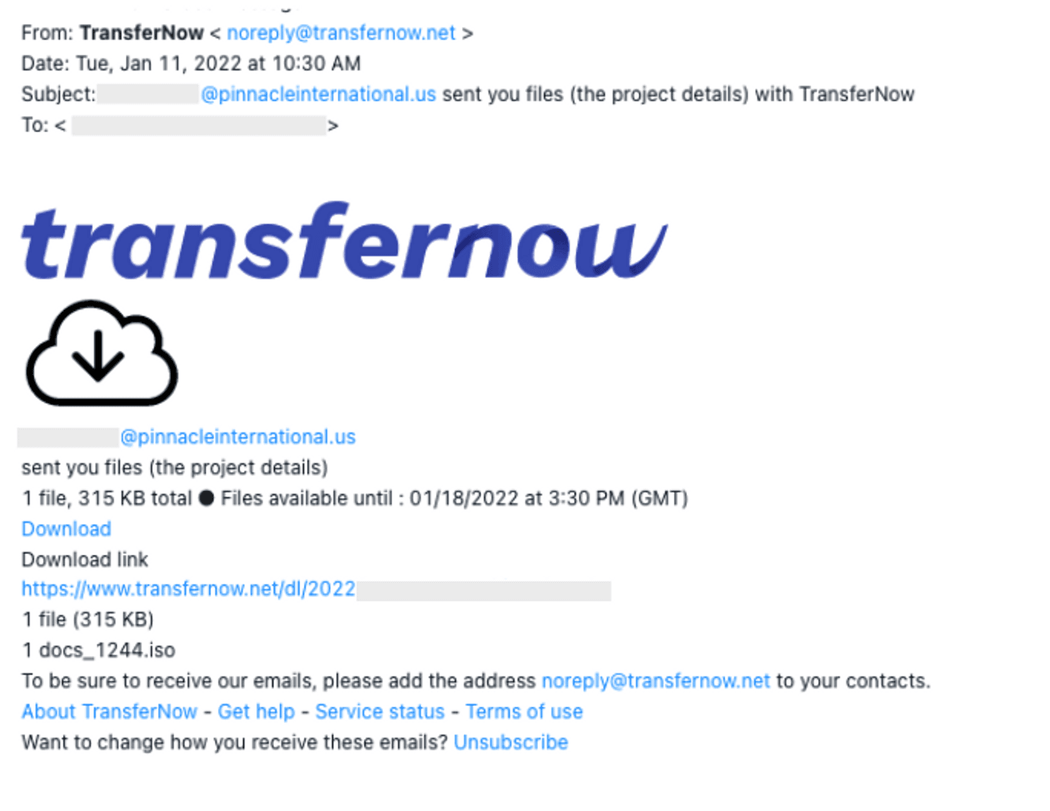

惡意軟體BazarBackdoor透過線上表單散布

駭客為了避免引起收信人的警覺,或是觸發郵件系統的警報,他們也使用看似更加無害的釣魚郵件發動攻擊。例如,郵件安全業者Abnormal從2021年12月至2022年1月,發現有人鎖定數個該公司客戶發動網路釣魚攻擊,駭客宣稱是加拿大豪宅的建設公司員工,想要詢問報價,要求對方上網填寫報價資料。但實際上,駭客在信件裡提供的URL,是存放於檔案共享服務TransferNow或WeTransfer的ISO映像檔,對方若是點選映像檔內含的捷徑,就會將惡意軟體BazarBackdoor下載並植入受害電腦。研究人員認為,駭客在成功植入此惡意軟體後,很有可能會進一步部署Cobalt Strike,或是執行勒索軟體Conti。

駭客為了避免引起收信人的警覺,或是觸發郵件系統的警報,他們也使用看似更加無害的釣魚郵件發動攻擊。例如,郵件安全業者Abnormal從2021年12月至2022年1月,發現有人鎖定數個該公司客戶發動網路釣魚攻擊,駭客宣稱是加拿大豪宅的建設公司員工,想要詢問報價,要求對方上網填寫報價資料。但實際上,駭客在信件裡提供的URL,是存放於檔案共享服務TransferNow或WeTransfer的ISO映像檔,對方若是點選映像檔內含的捷徑,就會將惡意軟體BazarBackdoor下載並植入受害電腦。研究人員認為,駭客在成功植入此惡意軟體後,很有可能會進一步部署Cobalt Strike,或是執行勒索軟體Conti。

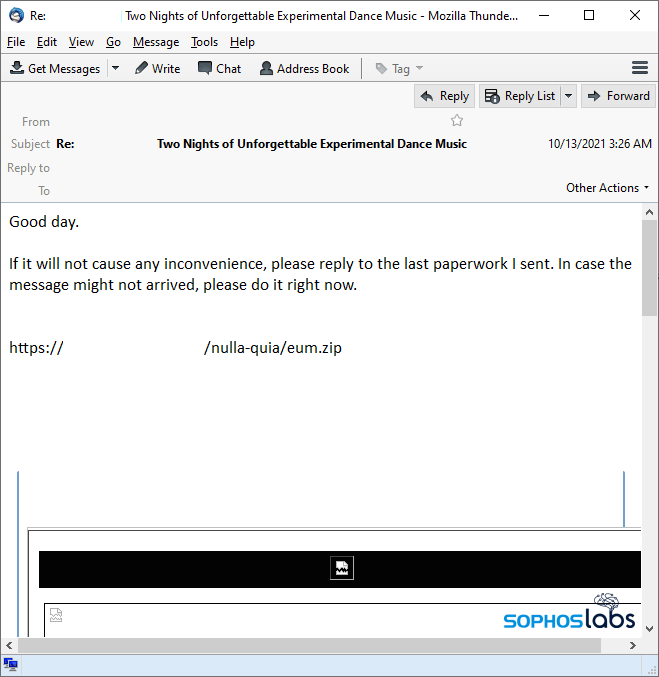

惡意軟體QBot透過信件回覆的方式散布,讓收信人降低戒心

又是駭客改用外部連結,取代過往在釣魚郵件挾帶惡意程式的手法。資安業者Sophos發現,使用QBot(亦稱QakBot)惡意軟體的駭客,最近利用釣魚散布此惡意軟體的手法有所改變,駭客以相當簡要的信件內容,要求收信人從信中的URL下載Excel表單,一旦收信人照辦,並開啟這份表單文件,電腦就會被植入QBot,此惡意軟體觸發後,便會將自己注入到檔案總管(Explorer.exe)和Edge瀏覽器(Msedge.exe)的處理程序中,且每5分鐘向C2中繼站進行通訊。

又是駭客改用外部連結,取代過往在釣魚郵件挾帶惡意程式的手法。資安業者Sophos發現,使用QBot(亦稱QakBot)惡意軟體的駭客,最近利用釣魚散布此惡意軟體的手法有所改變,駭客以相當簡要的信件內容,要求收信人從信中的URL下載Excel表單,一旦收信人照辦,並開啟這份表單文件,電腦就會被植入QBot,此惡意軟體觸發後,便會將自己注入到檔案總管(Explorer.exe)和Edge瀏覽器(Msedge.exe)的處理程序中,且每5分鐘向C2中繼站進行通訊。

值得留意的是,駭客為了降低收信人的警覺心,他們透過回覆先前收信人與他人往來郵件的方式,發送上述的電子郵件,而讓人誤以為是先前信件往來的後續。

電信業者Vodafone可能是勒索軟體Lapsus$下一個洩露資料的對象,且駭客還打算對更多企業出手

勒索軟體Lapsus$在這3個月來,宣稱攻擊Nvidia、三星等數家大型企業並取得機密資料,該組織近日甚至表決洩露受害組織資料的順序而引起關注,現在又有受害組織證實遭駭並著手調查。根據新聞網站CNBC的報導,電信業者Vodafone向他們透露,該公司與執法機關合作,調查資料外洩的情形,並表示駭客取得的資料內容,包含了他們的程式碼,但不包括客戶的資料。

CNBC指出,駭客舉行的表決選項裡,有56%成員認為接下來應該要洩露Vodafone的資料,該駭客組織宣稱,已取得Vodafone的5千個GitHub專案原始碼,檔案大小總計約有200 GB。

與許多勒索軟體駭客組織相同,Lapsus$還打算進一步對其他大型企業下手。資安研究人員Soufiane Tahiri發現,Lapsus$在Telegram上招募大型企業的員工作為內應,想要從這些人士取得存取內部網路環境的管道,如VPN或是AnyDesk的帳密資料與IP位址。這些企業的類型包含了軟體公司、電信業者、代管主機業者、客服中心、企業流程管理系統(BPM)業者等。駭客亦表明,即使不是上述企業的員工,但若是能提供他們VPN或VDI的存取管道,他們也有意購買。

駭客聲稱提供攻擊俄羅斯的工具,散布惡意軟體

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

俄羅斯進攻烏克蘭引起全球關注,許多人相當同情烏克蘭的遭遇,希望透過網路攻擊俄羅斯的方式,讓俄羅斯政府決定撤軍,但駭客也利用這樣的同情心來散布惡意軟體。思科發現有駭客透過即時通訊軟體Telegram,散布名為Disbalancer Liberator的DDoS用戶端軟體,宣稱使用者安裝後就會持續對俄羅斯發動攻擊,然而,實際上駭客提供的是竊密軟體Phoenix。研究人員指出,駭客約自2021年11月就開始散布此竊密軟體,而這個竊密軟體的用途,最主要是偷取加密錢包的網址,但也具備挖掘網頁瀏覽器或電腦上帳密資料的能力。

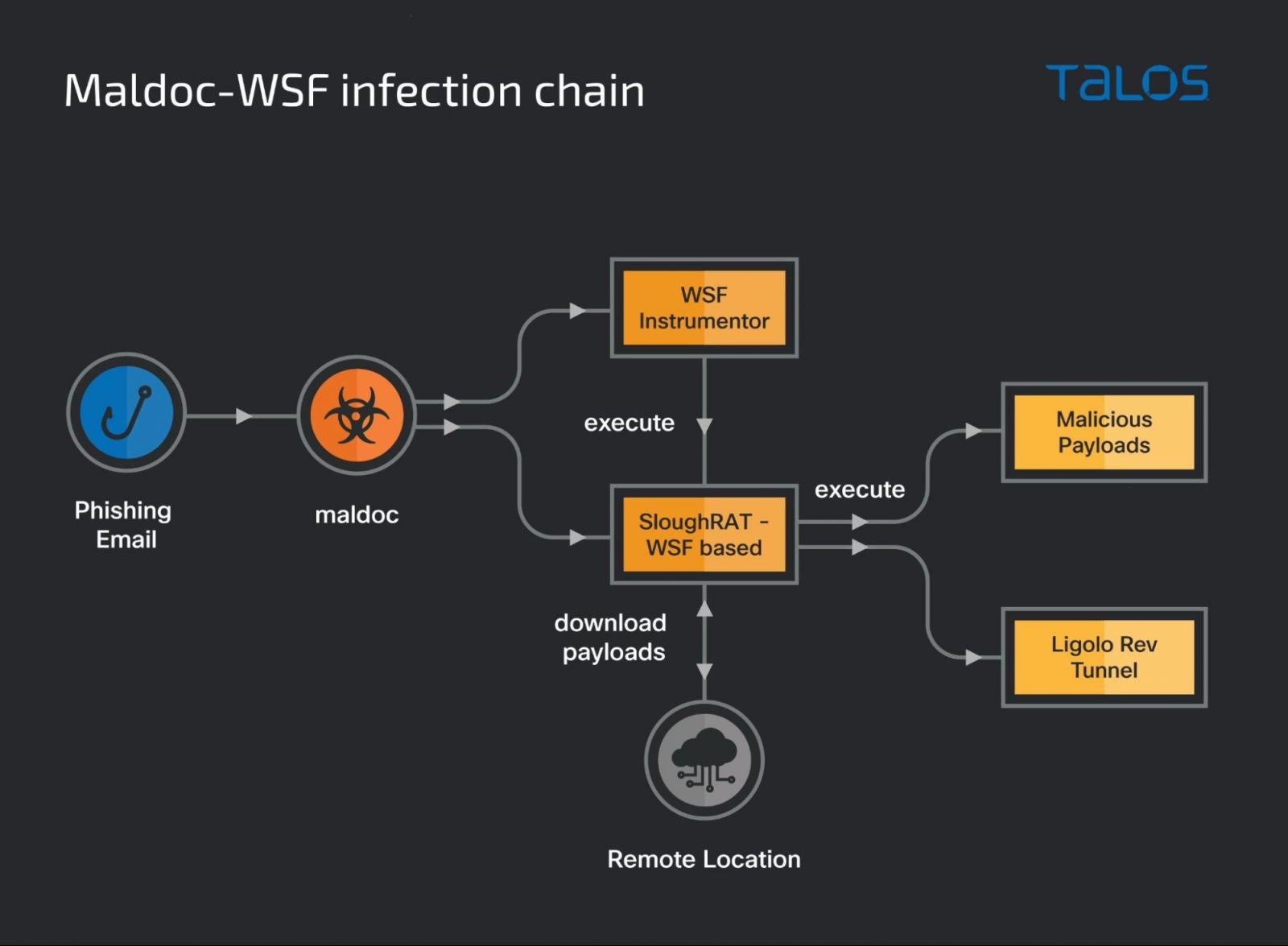

伊朗駭客組織MuddyWater利用SloughRAT木馬程式,針對土耳其和阿拉伯半島而來

伊朗駭客組織MuddyWater近幾個月多次發動攻擊,而現在他們又有新的行動。思科指出,MuddyWater約於2月下旬,鎖定土耳其和阿拉伯半島發動攻擊,並運用木馬程式SloughRAT(亦稱為Canopy)與Windows指令碼檔案(WSF)下手,為了更完全控制受害電腦,駭客也利用SloughRAT部署了反向隧道工具Ligolo。根據駭客近期的攻擊行動,研究人員認為,MuddyWater可能是多個小型駭客團隊集結而成,並分工攻擊不同的地區。

伊朗駭客組織MuddyWater近幾個月多次發動攻擊,而現在他們又有新的行動。思科指出,MuddyWater約於2月下旬,鎖定土耳其和阿拉伯半島發動攻擊,並運用木馬程式SloughRAT(亦稱為Canopy)與Windows指令碼檔案(WSF)下手,為了更完全控制受害電腦,駭客也利用SloughRAT部署了反向隧道工具Ligolo。根據駭客近期的攻擊行動,研究人員認為,MuddyWater可能是多個小型駭客團隊集結而成,並分工攻擊不同的地區。

【漏洞與修補】

Google的K8s自動化管理工具Autopilot驚傳漏洞

自動化管理工具一旦出現漏洞,很有可能讓攻擊者得以破壞企業的應用系統。例如,資安業者Palo Alto Networks指出,他們在2021年6月,發現Google針對自家K8s環境GKE提供的自動化管理工具Autopilot,曝露多項漏洞,一旦駭客利用,將能用於逃脫Pod並破壞底層的節點,或是提升權限成為叢集管理員,以及能建立叢集操作員看不到的後門,並以管理權限存取。Google在獲報後陸續修補上述Autopilot漏洞,並導入緩解措施。

研究人員呼籲,IT人員要留意K8s環境是否存在權限過高的Pod,並透過移除不必要的權限、設置相關規則來與一般的Pod隔離等方式,來減少相關弱點可能被利用的威脅。

近期資安日報

【2022年3月10日】 俄羅斯同樣成為網站竄改與資料破壞攻擊的受害者、研究人員揭露新型態CPU推測執行漏洞

【2022年3月9日】 APC不斷電系統驚傳可被挾持的漏洞、微軟發布3月份Patch Tuesday

【2022年3月8日】 Linux驚傳檔案竄改漏洞Dirty Pipe、駭客鎖定石油公司發動攻擊

【2022年3月7日】 駭客以俄烏戰爭名義散布木馬程式、勒索軟體Lapsus$洩露三星程式碼

【2022年3月4日】 駭客入侵烏克蘭政府網站散布該國宣布投降的假消息、勒索軟體Conti與Karma攻擊相同醫療機構

【2022年3月3日】 網釣攻擊鎖定幫助烏克蘭難民的國家、逾30所烏克蘭大學網站遭駭

【2022年3月2日】 駭客在俄烏戰爭持續發動網路攻擊、中國駭客運用後門程式Daxin長達10年

【2022年3月1日】 俄羅斯出兵烏克蘭,引發不同立場的駭客集團發動攻擊、汽車大廠Toyota疑因零件供應商遭駭停工

【2022年2月25日】 SockDetour後門程式攻擊美國國防業者、勒索軟體Cuba鎖定Exchange Server而來

【2022年2月24日】 烏克蘭再遭DDoS與資料破壞攻擊、殭屍網路Cyclops Blink鎖定WatchGuard防火牆設備而來

【2022年2月23日】 華芸NAS遭勒索軟體加密檔案、駭客利用Cobalt Strike攻擊微軟SQL Server

【2022年2月22日】 臺灣金融業遭中國駭客軟體供應鏈攻擊、安卓木馬Xenomorph鎖定56間歐洲銀行的用戶而來

【2022年2月21日】 WordPress網站備份外掛驚傳任意下載漏洞、殭屍網路病毒Kraken被用於散布竊密軟體

【2022年2月18日】 VMware遠距工作平臺遭伊朗駭客鎖定、微軟協作平臺被駭客用於散布惡意軟體

【2022年2月17日】 惡意軟體Emotet威脅升溫、美國關鍵基礎設施成勒索軟體BlackByte的受害者

【2022年2月16日】 駭客利用Squirrelwaffle惡意軟體發動BEC攻擊、NFT成駭客散布惡意軟體的誘餌

【2022年2月15日】 運動用品大廠美津濃疑遭勒索軟體攻擊、Magento電商網站軟體存在重大RCE漏洞

【2022年2月14日】 工業級網管系統驚傳重大漏洞、駭客利用Regsvr32散布惡意軟體

【2022年2月11日】 殭屍網路FritzFrog鎖定醫療、教育、政府單位下手;美國政府解析勒索軟體2021年攻擊態勢

【2022年2月10日】 SAP元件重大漏洞恐影響多數用戶、駭客透過PrivateLoader載入器散布多種惡意軟體

【2022年2月9日】 RLO特殊Unicode字元被用於挾持微軟帳號攻擊、網釣簡訊攻擊更加氾濫

【2022年2月8日】 資安業者揭露俄羅斯駭客攻擊烏克蘭的發現、微軟禁用線上安裝MSIX檔案來防堵相關攻擊

【2022年2月7日】 中國駭客攻擊美國新聞媒體集團、資安人員宣稱獨力癱瘓北韓網路

【2022年1月28日】 台達電疑遭勒索軟體Conti攻擊、駭客收集存在Log4Shell的VMware遠距工作平臺名單

【2022年1月27日】 勒索軟體LockBit鎖定VMware虛擬化平臺下手、駭客運用ISO映像檔在受害電腦植入RAT木馬程式

【2022年1月26日】 電動機車業者Gogoro驚傳遭網路攻擊、勒索軟體駭客藉加密NAS檔案,向威聯通販賣漏洞

【2022年1月25日】 CentOS網頁管理介面軟體漏洞可被串連發動RCE攻擊、勒索軟體駭客收買企業內部員工以利入侵

【2022年1月24日】 鎖定烏克蘭的惡意軟體手法近似NotPetya、Omicron網釣攻擊爆增

【2022年1月22日】 WordPress佈景供應商網站驚傳遭駭;攻擊者冒用物流業者名義散布木馬程式

【2022年1月21日】 Zyxel設備、Serv-U因Log4Shell漏洞遭鎖定;中國駭客組織Winnti二度針對UEFI韌體下手

【2022年1月20日】 臺灣驚傳首宗SIM卡挾持攻擊事件、視訊會議系統Zoom修補無須使用者互動就能觸發的漏洞

【2022年1月19日】 再生能源相關組織遭到網釣攻擊,歐美執法單位查封駭客匿蹤的VPN伺服器

【2022年1月18日】 數個WordPress外掛驚傳CSRF漏洞,SAP開發平臺重大漏洞恐被用於供應鏈攻擊

【2022年1月17日】 俄國攻擊烏克蘭數十個政府網站,又大舉逮捕勒索軟體REvil成員,引起全球關注

【2022年1月14日】 美國商討Log4Shell開源軟體安全;電子零組件大廠臺灣東電化驚傳員工竊取機密投靠競爭對手

【2022年1月13日】 俄羅斯APT駭客接連攻擊關鍵基礎設施,引起美國政府關注、億聯IP電話驚傳會向中國回傳資料

【2022年1月12日】 微軟發布1月例行修補,修補近百個漏洞、Log4Shell漏洞出現數起攻擊行動

【2022年1月11日】 網站的URL解析器程式庫驚傳漏洞、數千個應用系統服務中斷,原因是NPM套件作者自毀程式碼

【2022年1月10日】 Log4Shell再被用於攻擊VMware遠端工作平臺,小心透過Google語音電話挾持帳號的詐騙

【2022年1月7日】 NCC警告小米手機會比對用戶是否使用中國政府封鎖的關鍵字,Java的RMI協定可被用於SSRF攻擊

【2022年1月6日】 駭客針對17家公司進行撞庫攻擊,惡意軟體ZLoader透過網管軟體投放

【2022年1月5日】 研究人員發現70個網站快取中毒漏洞,摩根史坦利支付6千萬美元和解資料外洩訴訟

【2022年1月4日】 從網頁複製指令貼上恐被用於攻擊行動、偵測物聯網裝置威脅出現新的方法

【2022年1月3日】 Log4Shell漏洞被用於攻擊學術機構,網路叫車系統Uber郵件系統可被冒名寄詐騙郵件

【2021年12月30日】 加密貨幣交易所因Log4Shell漏洞成勒索軟體受害者、T-Mobile用戶遭到SIM卡挾持攻擊

【2021年12月29日】 密碼管理系統LastPass驚傳遭到帳號填充攻擊,音訊設備大廠、美國物流業者雲端配置不當

【2021年12月28日】 資安成國際半導體展要角,勒索軟體eCh0raix於聖誕節前夕攻擊威聯通NAS

【2021年12月27日】 IT業者公布Log4Shell漏洞影響情形,疑似由Babuk修改而成的勒索軟體Rook已有受害者

【2021年12月24日】 Apache網頁伺服器驚傳重大漏洞,以解僱為由的網釣攻擊散布惡意軟體Dridex

【2021年12月23日】 阿里巴巴Log4Shell漏洞未先通報中國政府遭到制裁,微軟Teams應用程式漏洞恐被用於詐騙

【2021年12月22日】 Log4Shell隱含SBOM-軟體元件列管問題,暗網市集恐成攻擊者購買入侵帳密來源

【2021年12月21日】 比利時國防部遭Log4Shell漏洞攻擊,駭客以輝瑞藥廠的名義進行網路釣魚

【2021年12月20日】 Log4Shell出現新的阻斷服務漏洞、勒索軟體Conti鎖定VMware vCenter發動攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10