6月17日資訊更新 微軟在6月的Patch Tuesday修補了Follina漏洞

微軟本周一(5/30)公布了一個位於Microsoft Support Diagnostic Tool (MSDT)的Windows漏洞CVE-2022-30190,接著相繼有研究人員揭露此一被命名為Follina的漏洞已遭中國駭客開採。

MSDT為Windows中的微軟支援診斷工具,它的預設值是開啟的,可蒐集裝置上的診斷資料並傳送給技術支援工程師以解決問題,也可用來提醒使用者下載其它工具。

根據微軟的解釋,當例如Word等應用程式透過URL協定呼叫MSDT時,就會出現遠端程式攻擊漏洞,成功開採該漏洞的駭客即可基於Word權限來執行任意程式碼,包括安裝程式,檢視、變更或刪除資料,還能建立新帳號。

代號為CrazymanArmy的研究人員早在今年4月21日便發現了此一漏洞並通報微軟,當時微軟雖發現MSDT執行了,但無法重製CrazymanArmy所提交的樣本,最後宣稱它並非安全問題,而直接將問題關閉。

當微軟於本周正式賦予該漏洞CVE-2022-30190編號時,已明白表示該漏洞已遭到開採,接著即有資安業者揭露來自中國駭客的攻擊行動,一是Proofpoint指出中國駭客集團TA413利用惡意的URL遞送了一個含有Word文件的Zip檔,該文件偽裝成來自藏人行政中央組織的婦女賦權臺(Women Empowerments Desk),謊稱要替藏人婦女爭取權益。

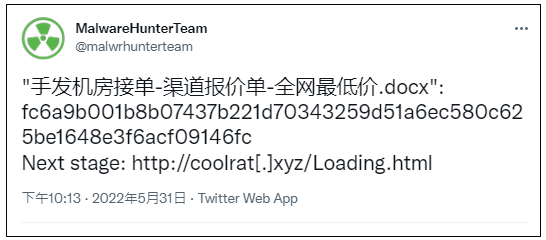

其次則是MalwareHunterTeam發現了一個開採CVE-2022-30190漏洞的Word檔案,名稱為「手发机房接单-渠道报价单-全网最低价.docx」,透過惡意的URL於受害者系統上安裝專門竊取密碼的木馬程式。

雖然微軟只公布了Follina漏洞的編號,尚未進行修補,但微軟提供了暫時性補救措施,建議使用者暫時關閉MSDT的URL協定,以避免Windows的疑難排解員以URL連結啟動。

值得一提的是,通報Follina漏洞的CrazymanArmy來自GcowSec團隊的Shadow Chaser Group小組,此一小組是由仍在學的學生所組成,專門查找與分析持續式進階威脅(APT),CrazymanArmy則是該小組的負責人,至於GcowSec則為中國的資安研究團隊。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10