與Windows系統診斷工具(MSDT)有關的零時差漏洞CVE-2022-30190,繼上星期有中國駭客利用此漏洞發動攻擊後,研究人員再度發現相關的攻擊行動。而這次駭客的目標,是歐洲與美國地方政府的人員。

今天有兩起駭客聲稱竊得企業內部資料的事故相當引起關注。其中又以大型藥廠諾華(Novartis)的資料外洩事故較為受到矚目,因為,駭客宣稱拿到與研發新藥品有關的實驗數據,而很有可能影響相關藥品的研發。

廣泛運用於嵌入式Linux裝置的開機程式U-Boot,其漏洞引起研究人員注意,因為,這些漏洞有可能被攻擊者用於挾持設備。

【攻擊與威脅】

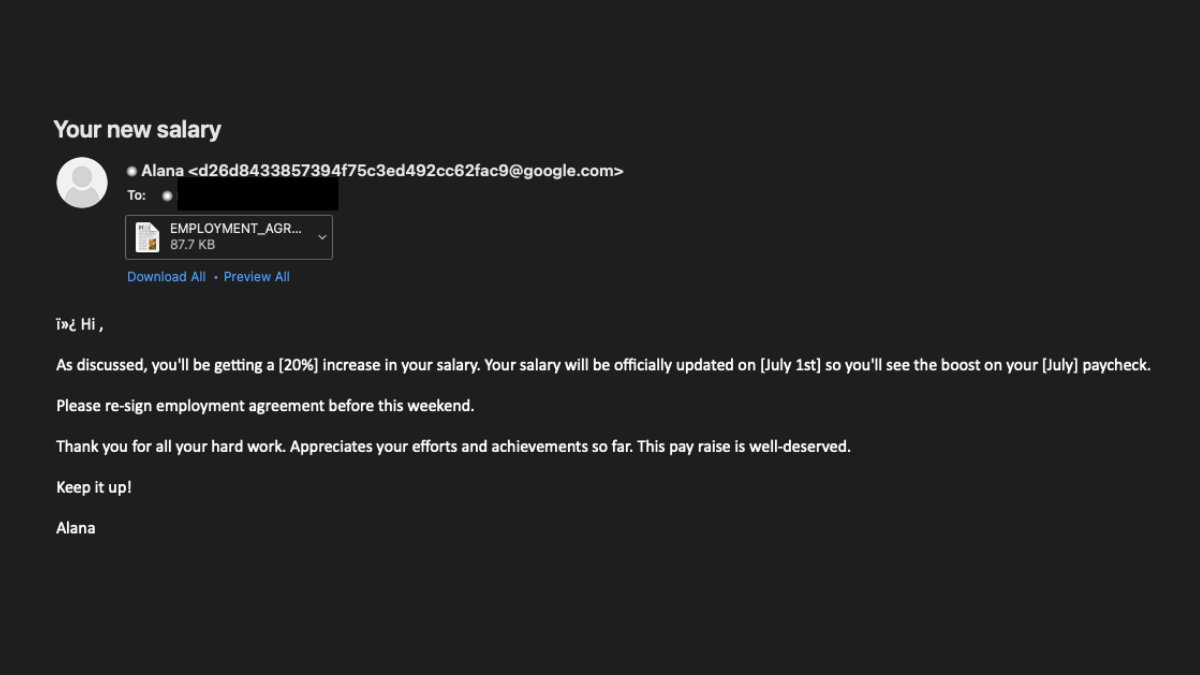

MSDT零時差漏洞已被用於攻擊美歐政府機關

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

在5月底被資安人員揭露,且已出現攻擊行動的MSDT零時差漏洞CVE-2022-30190(亦稱Follina),現在也有駭客鎖定歐美政府機關下手的事故。資安業者Proofpoint發現,有人透過承諾給員工加薪的釣魚郵件,鎖定歐洲政府機關與美國地方政府機關(少於10個組織),一旦收信人打開附件的檔案,駭客就會透過上述的漏洞,在電腦上部署PowerShell指令碼來進行攻擊,並從多種上網應用程式,包含瀏覽器、收信軟體、即時通訊軟體等,竊取帳密資料傳送到駭客的伺服器。而對於攻擊者的身分,研究人員表示很可能是國家級駭客,但還不確定是那個組織所為。

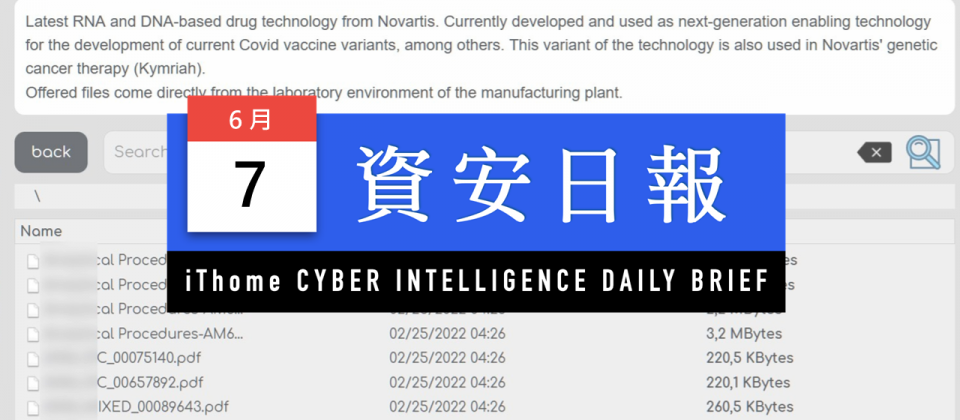

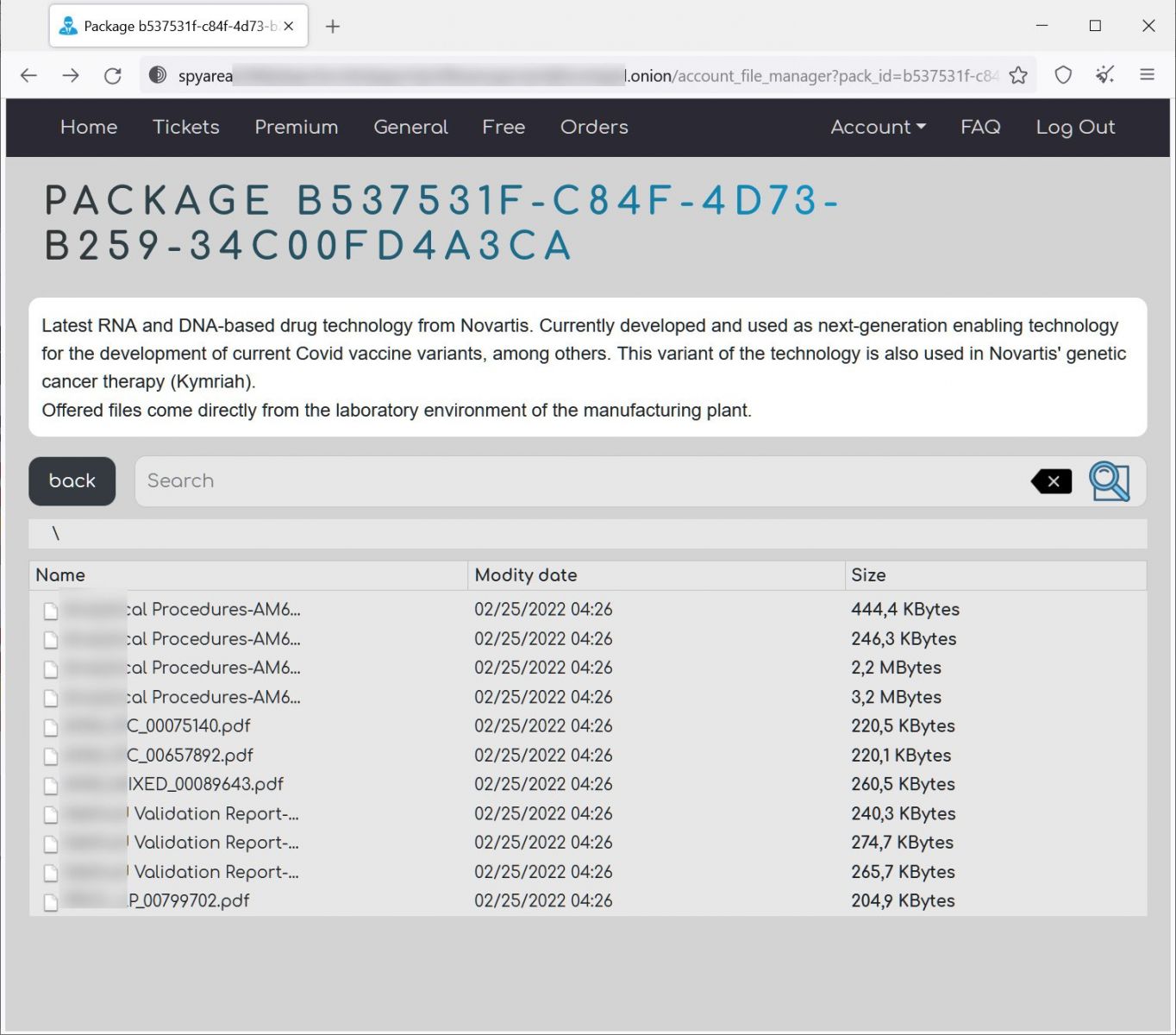

大型製藥廠諾華機密資料疑出現於地下市集,該公司宣稱無機密資料外流

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

以生產療黴舒、愛克喘、服他寧等藥物的大型藥廠諾華(Novartis),傳出有駭客組織竊得其內部資料並於地下市場兜售的情況。根據資安新聞網站Bleeping Computer的報導,駭客組織Industrial Spy在其經營的地下市集裡,以50萬美元的價格出售檔案大小共7.7 MB的PDF檔案,該組織宣稱這些資料來自諾華實驗室,與RNA及DNA的藥物技術有關,亦包含實驗數據,很可能是該公司研發下一代武漢肺炎藥物的機密資料。對此,諾華向該新聞網站表示,他們確認無相關機密資料遭到損害,並著手調查此事。

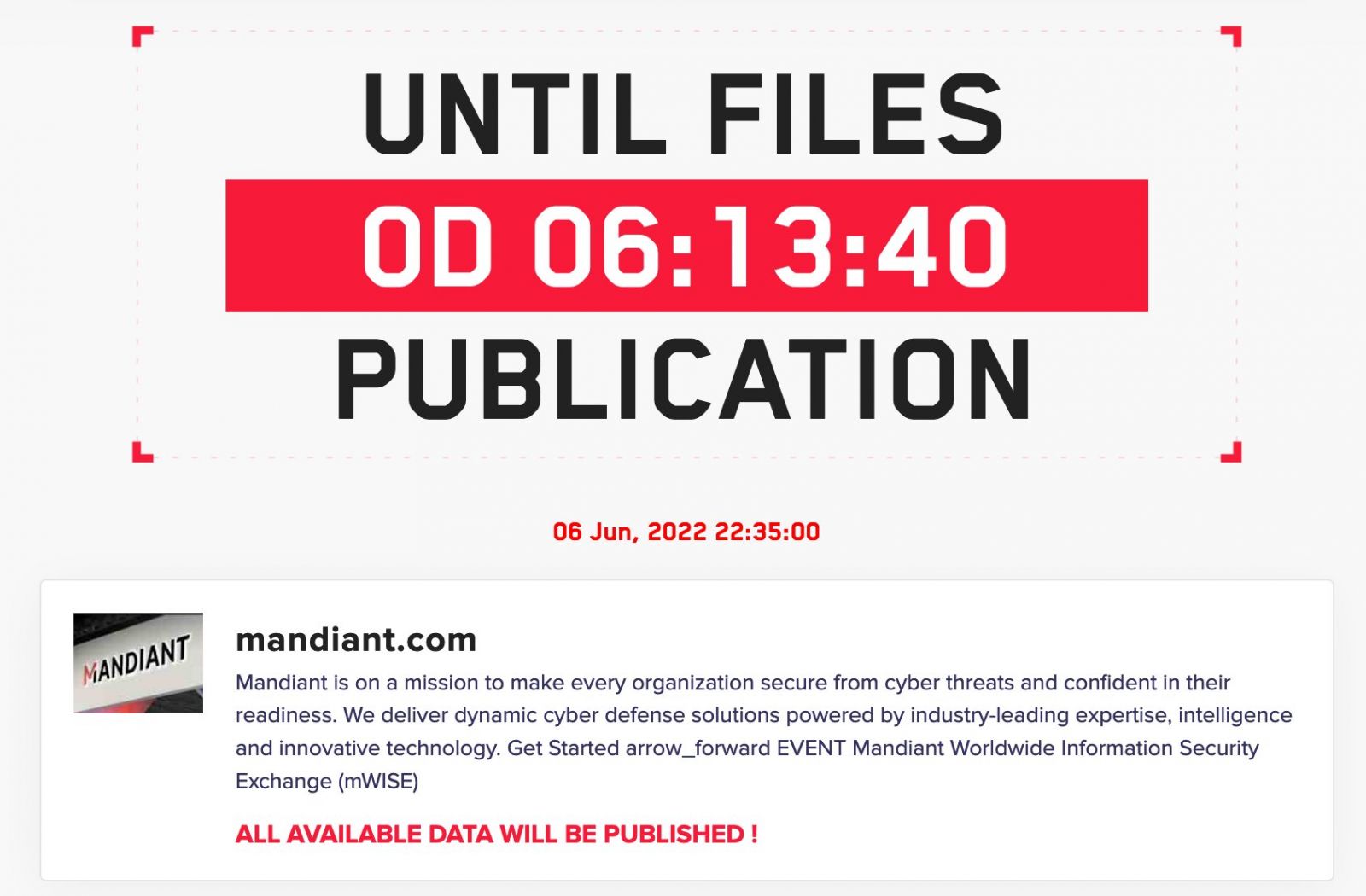

勒索軟體LockBit宣稱從資安業者Mandiant竊得資料,但駭客似乎別有目的

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

勒索軟體駭客聲稱入侵資安業者並打算公布資料,起因很有可能是與研究人員揭露駭客的行蹤有關。勒索軟體駭客LockBit於6月6日晚間,宣稱他們成功從資安業者Mandiant竊得356,841個檔案,並打算將這些資料公諸於世。不過,這些駭客並未透露竊得資料的內容為何。

Mandiant也得知此事並著手調查,並表示目前尚未找到與該組織入侵公司相關的證據。但研究人員根據駭客公布檔案大小僅有0位元、檔名為mandiantyellowpress.com.7z檔案進行調查,這起事件並非駭客真的入侵了Mandiant,而很有可能是因為該公司研究人員於6月初,揭露駭客組織Evil Corp使用LockBit勒索軟體,LockBit駭客組織想要和該組織畫清界線,避免也被美國政府追查所採取的行動。

勒索軟體Black Basta與QBot狼狽為奸,在受害組織橫向擴散

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

勒索軟體駭客與其他組織合作,由對方負責潛入受害組織的情況時有所聞,但現在有人更進一步協助勒索軟體進行橫向感染。資安業者NCC Group在調查資安事故的過程中,發現QBot與勒索軟體Black Basta之間的合作關係,勒索軟體駭客不只委由QBot進行初步入侵受害組織的網路,Black Basta更進一步藉由該惡意軟體橫向傳播勒索軟體,駭客也在受害主機上建立臨時服務,使用Regsvr32側載QBot,然後啟用遠端桌面連線(RDP),以便攻擊者控制受害電腦。

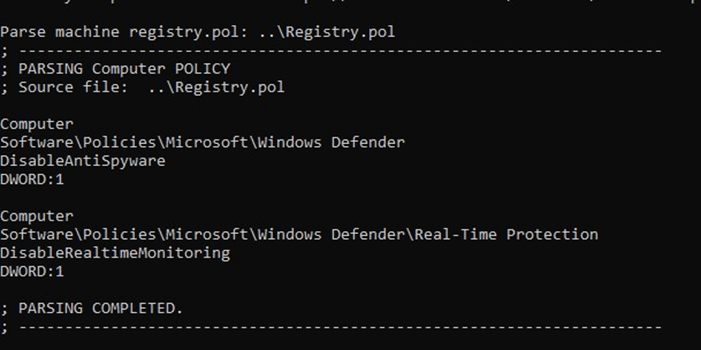

研究人員指出,駭客可能運用QBot感染網路共享資料夾、暴力破解AD、並透過SMB檔案共用機制來傳播勒索軟體,他們也在部分受害電腦上看到駭客部署了Cobalt Strike的Beacon。而勒索軟體Black Basta在加密檔案之前,也會刪除磁碟陰影複製服務(VSS)的備份檔案,以及Veeam備份檔案,並透過PowerShell指令刪除作業系統內建的防毒軟體Microsoft Defender。研究人員認為,企業應加以管控RDP與SMB的流量,並確保相關備份資料可用性,來防堵上述的攻擊手法。

義大利巴勒莫市遭到網路攻擊

自歐美多個國家於4月聯合提出警告,俄羅斯駭客將會攻擊全球關鍵基礎設施後,義大利於5月接連遭到該國駭客組織Killnet的DDoS攻擊,而最近又有一座城市傳出遭到癱瘓的消息。根據資安新聞網站Bleeping Computer的報導,義大利南部的巴勒莫市於6月3日遭到網路攻擊,當地的IT專家持續嘗試復原系統運作,但目前為止該城市的所有服務仍幾乎無法運作,受影響的系統包含了警察調度中心、視訊監控系統,以及所有市民服務等。但這起事故是否也是Killnet所發起?該新聞網站指出,巴勒莫市很可能遭到勒索軟體攻擊,而非DDoS攻擊,應該不是該駭客組織所為。

【漏洞與修補】

GitLab修補可能導致帳號遭到接管的重大漏洞

GitLab於6月1日發布資安通告,該公司為旗下的企業版與社群版軟體修補8個漏洞,其中最嚴重的漏洞是CVE-2022-1680,CVSS風險評分為9.9分,影響的版本涵蓋11.10版至14.9.4版、14.10版至14.10.3版,以及15.0版等企業版軟體。這項漏洞與跨網域身分管理系統(SCIM)有關,一旦遭到攻擊者利用,就有可能透過所有者任意邀請新的使用者,並竄改這些使用者的電子郵件信箱資料,進而接管對方的使用者帳號。該公司呼籲用戶應儘速安裝新版GitLab軟體來修補漏洞。

嵌入式Linux系統開機程式U-Boot出現重大漏洞,恐被攻擊者用於任意寫入檔案到裝置

Amazon Kindle、Chromebook等行動裝置所採用的開機系統U-Boot(亦稱為Das U-Boot),曾在3年前被發現多個漏洞,而有可能讓駭客能執行任意程式,最近又有資安業者發現重大漏洞並提出警告。資安業者NCC Group於6月3日發布資安通告指出,他們在U-Boot實做的IP重組(IP Defragmentation)演算法裡,發現兩個漏洞CVE-2022-30790、CVE-2022-30552,CVSS風險評分為9.6分與7.1分,一旦攻擊者加以利用,有可能透過錯誤格式的資料封包來挾持裝置,或是發動阻斷服務(DoS)攻擊。目前開發者尚未提供修補程式,研究人員呼籲用戶在新版U-Boot推出後應儘速升級。

近期資安日報

【2022年6月6日】 Atlassian Confluence零時差漏洞被用於攻擊行動、駭客組織Conti開始鎖定韌體發動攻擊

【2022年6月2日】 研究人員在WordPress網站上發現逾4.7萬個惡意外掛程式、上千個Elasticsearch資料庫遭到勒索

【2022年6月1日】 逾360萬臺MySQL伺服器曝露於網際網路、中國駭客利用Office零時差漏洞Follina發動攻擊

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16