在8月中旬這一週最受關注的消息,就是先前舉行的美國黑帽(Black Hat)大會,以及8月11日到14日進行的Def Con 30大會之後,許多資安研究人員除了在大會上公布其研究成果,同時也在自家官網揭露相關研究報告,因此相關消息不斷,

例如,資安廠商Faraday研究人員接露一個瑞昱半導體(Realtek)系統單晶片eCOS SDK的漏洞,受到不小的關注,雖然瑞昱接獲通報已在今年3月修補,如今研究人員接露漏洞細節,不過採用這款SDK的20多家網通業者,影響不小,而這些廠商是否針對產品釋出更新修補,亦成焦點。其他漏洞修補方面的消息,在臺灣年度資安社群盛會HITCON上,國內資安研究人員解析了上月微軟修補IIS網頁伺服器漏洞的研究經過,微軟7月已經修補,另外也有國內資安研究人員揭露健保卡元件RCE漏洞的研究,業者在今年5月已完成修補。

在國內資安威脅方面,臺灣銀行與兆豐銀行分別在9日與11日傳出遭DDoS攻擊,所幸在增加頻寬因應下,網頁未因這樣的攻擊癱瘓;資安業者Group-IB公布中國駭客組織Winnti(亦稱APT41、Wicked Spider)去年整體動向,攻擊目標包括臺灣政府、製造、媒體、醫療機構、法律事務所,並特別揭露其入侵過程,會將Cobalt Strike Beacon拆解傳送,以規避偵測。

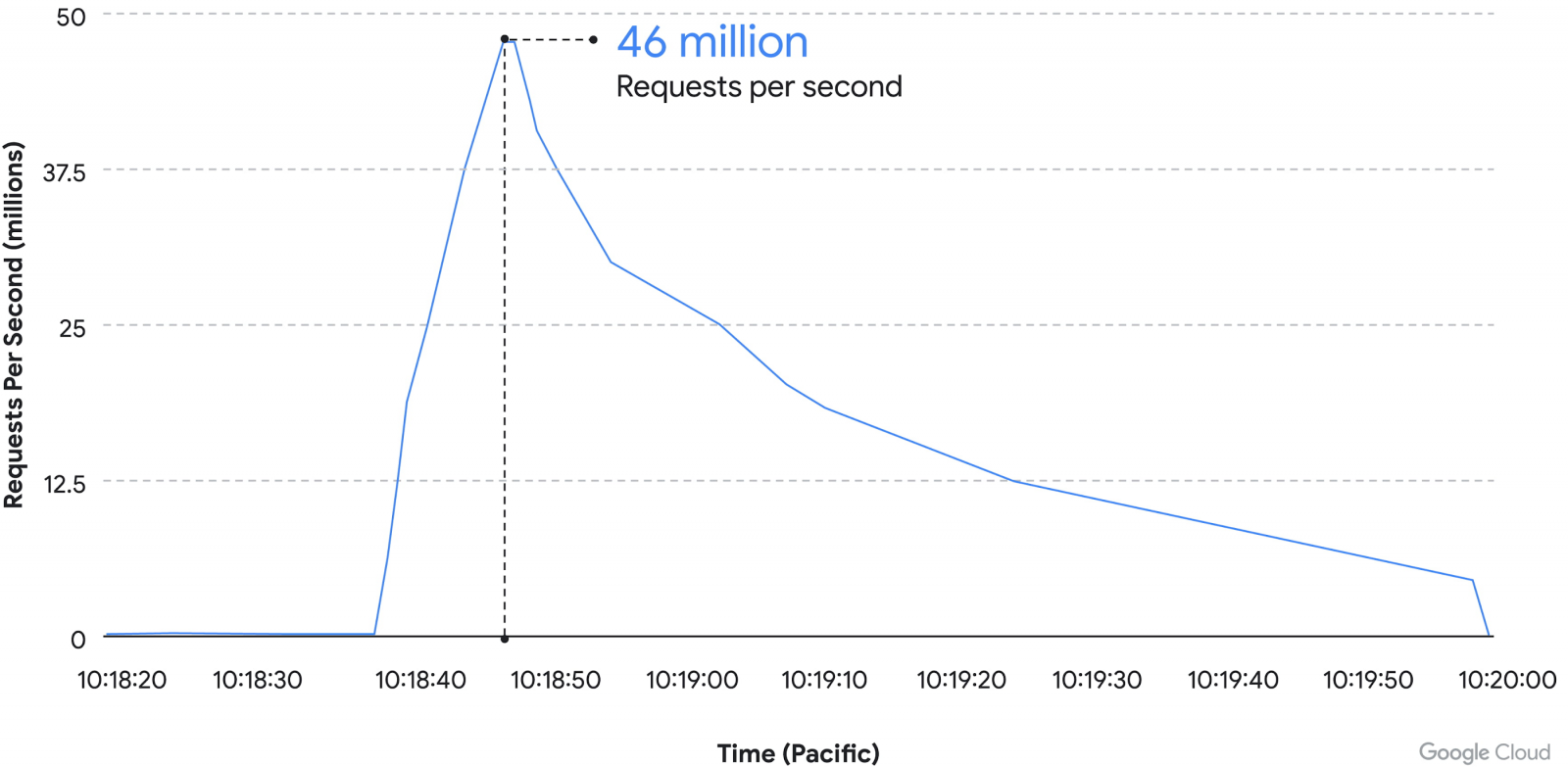

此外,Google揭露近期Google雲端攔截到每秒6400萬次HTTPS請求的DDoS攻擊,其規模比之前Cloudflare更高,再創DDoS攻擊記錄,而VNC伺服器未設密碼的現況,以及惡意PyPl套件的兩起威脅也有值得特別注意。

本週重大資安新聞

【攻擊與威脅】

中國駭客組織APT27竄改即時通訊軟體MiMi,攻擊Mac電腦,遭鎖定目標集中在臺灣

資安業者Sekoia、趨勢科技於8月12日,不約而同對遭駭的中國即時通訊軟體MiMi提出警告,駭客主要針對Mac電腦的用戶而來,約從今年5月26日開始,竄改MiMi的2.3.0版軟體,植入後門程式RShell,攻擊者的身分是中國駭客組織APT27(亦稱Iron Tiger、LuckyMouse)。

趨勢科技總共找到13個遭鎖定的目標,有10個在臺灣、3個在菲律賓,且疑似有臺灣IT開發公司受害。

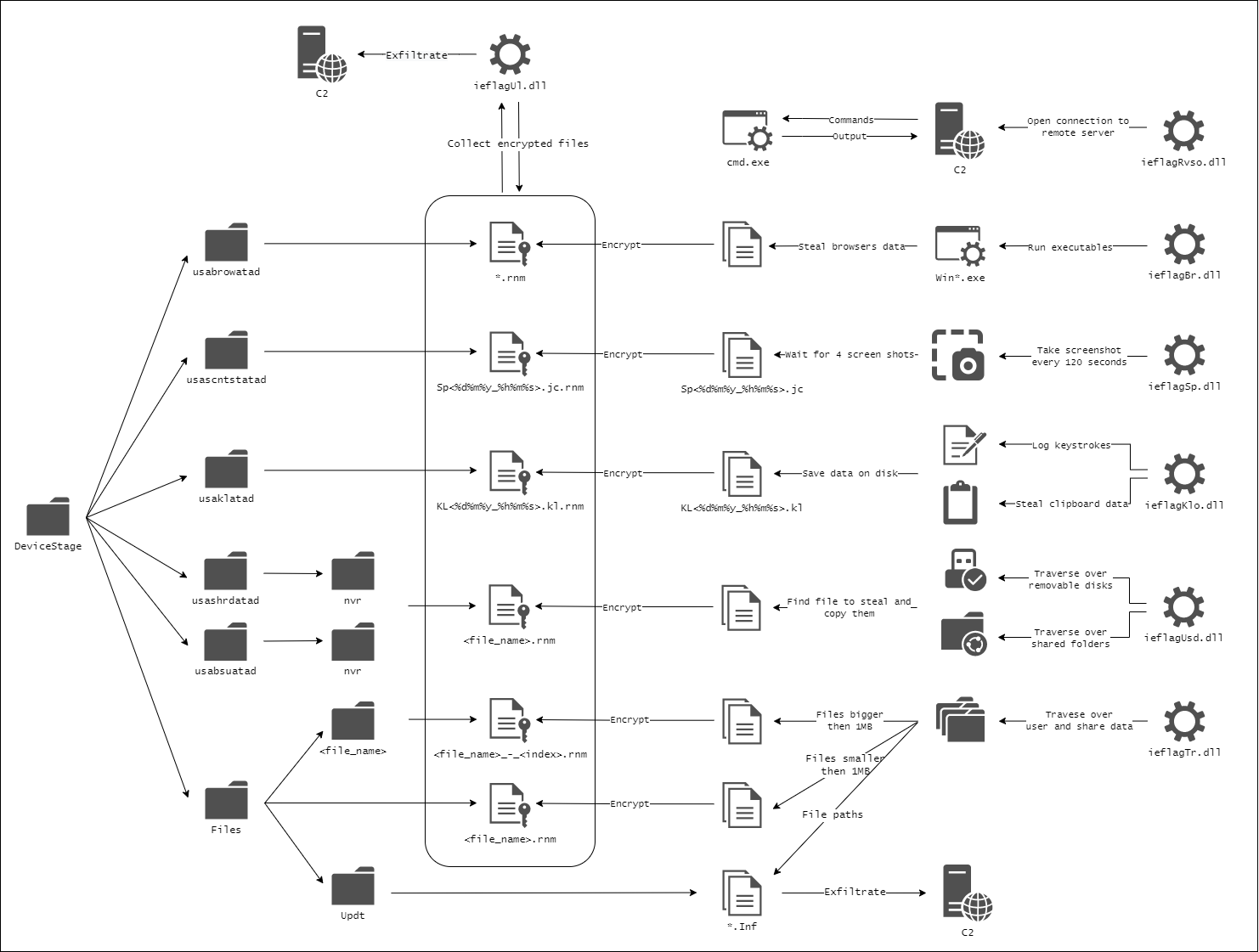

中國駭客Winnti將Cobalt Strike拆成154個檔案傳送到受害電腦,進而規避偵測

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

比較特別的是,這些駭客在受害電腦植入滲透測試工具Cobalt Strike Beacon的過程中,他們先將檔案以Base64演算法編碼,並以755個字元的大小進行拆解,分成154個部分傳送,再透過作業系統內建的Certutil組裝、還原,而能躲過資安系統的偵測。

台灣銀行9日和兆豐銀行11日遭到DDoS分散式阻斷式攻擊

因裴洛西8月初訪臺,中國駭客頻頻對臺灣發動網路攻擊的情況,財政部啟動資安警戒應變小組,動員八大行庫與事業機構,進行為期一週的高度警戒,傳出有銀行遭到攻擊的情況。根據工商時報、鏡新聞等媒體的報導,台灣銀行、兆豐銀行先後傳出於9日和11日遭到DDoS攻擊,兩家銀行都在第一時間向財政部通報,且增加頻寬因應,皆並未因這些攻擊而導致網頁癱瘓。

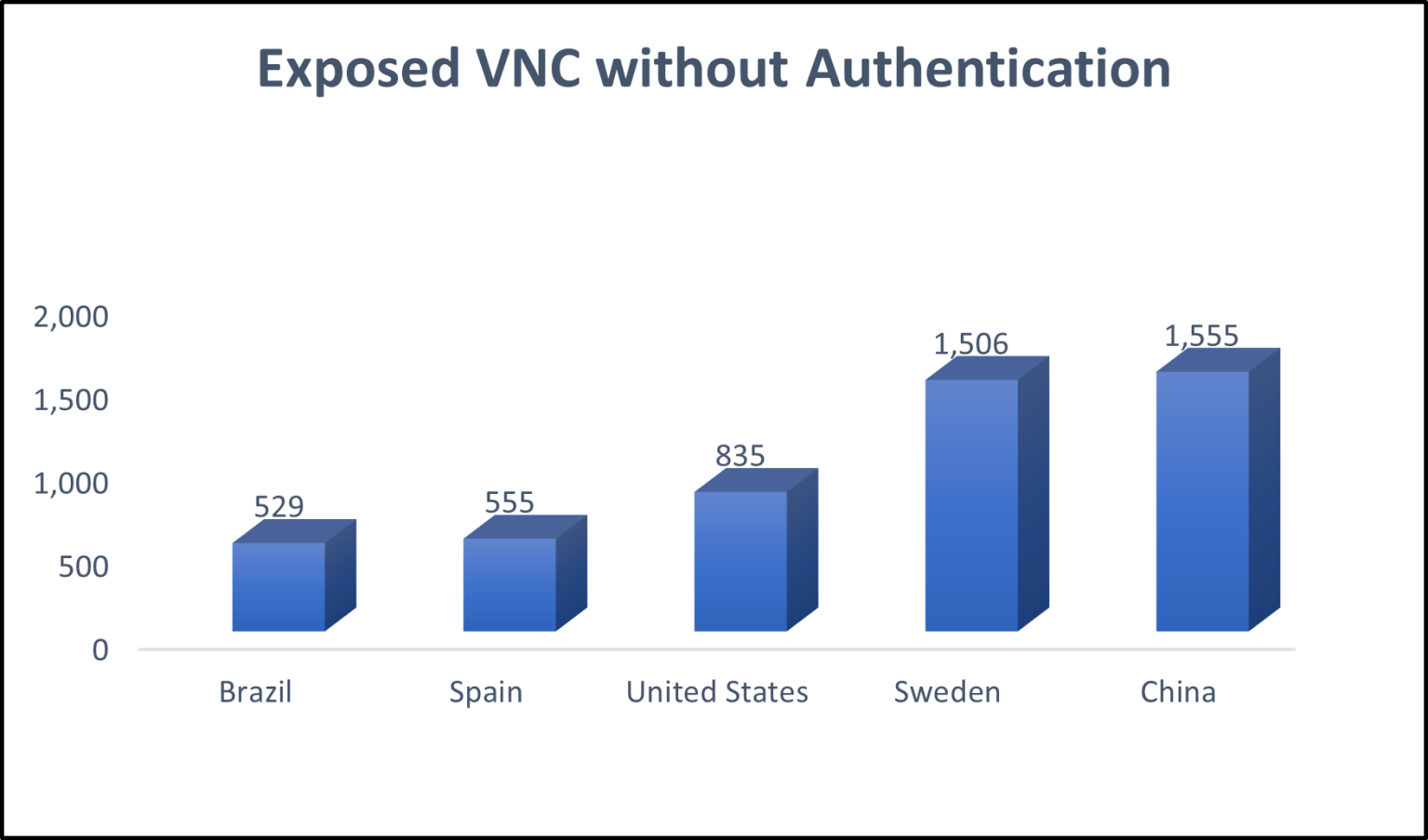

全球逾8千臺VNC伺服器未受密碼保護

資安業者Cyble於8月12日提出警告,全球發現至少有8千個未受密碼保護的VNC伺服器,當中又以中國、瑞典最多,皆超過1,500個,美國835個次之。由於不少伺服器隸屬關鍵基礎設施(CI),如,水處理廠、研究設施等,一旦這些系統遭到入侵、竄改組態,很有可能造成嚴重的危害。

研究人員指出,近期出現大規模掃描VNC實例(Instance)的現象,駭客試圖存取這類系統的預設連接埠5900,相關流量主要來自荷蘭、俄羅斯,以及烏克蘭。

研究人員揭露會散布竊密軟體的PyPI套件,偽裝成音效驅動程式常駐受害電腦

資安業者卡巴斯基揭露ultrarequests、pyquest等惡意PyPI套件,這些套件假冒知名套件requests,且大部分程式碼與requests雷同,僅exception.py元件的程式碼埋藏了攻擊意圖,目的是下載以Python開發的木馬程式W4SP Stealer,竊取受害電腦上的Discord帳號資料。

研究人員指出,駭客只針對Windows電腦發動攻擊,且為了常駐於受害電腦,他們會在啟動機碼加入名為Realtek HD Audio Universal Service的服務,來讓木馬程式隨著開機就執行。

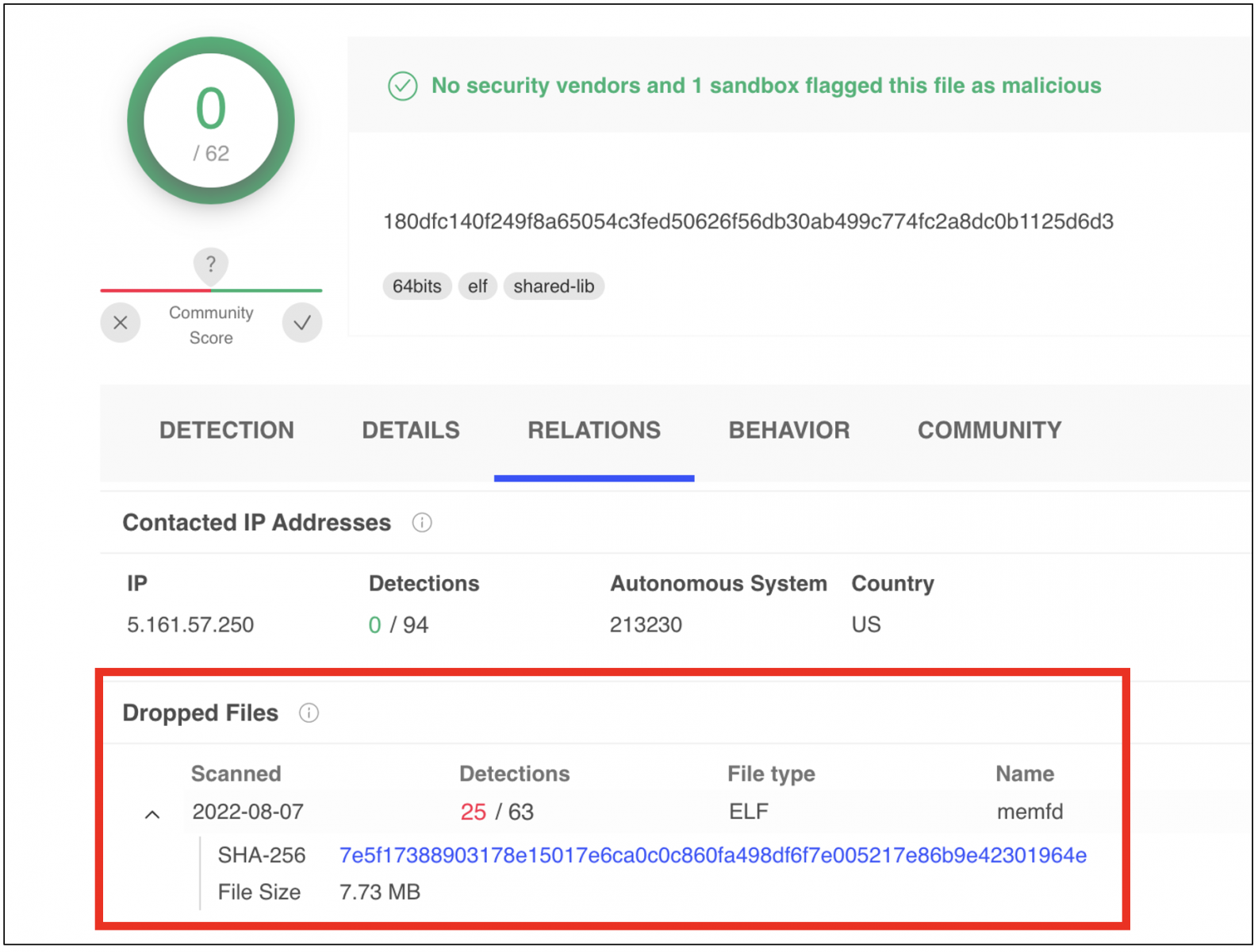

惡意PyPI套件被用於散布無檔案Linux惡意軟體

資安業者Sonatype發現名為secretslib的惡意PyPI套件,一旦使用者安裝,將會在Linux主機執行名為tox的可執行檔案(ELF),進而在記憶體內(In Memory)部署挖礦軟體挖取門羅幣(XMR)。

資安業者Sonatype發現名為secretslib的惡意PyPI套件,一旦使用者安裝,將會在Linux主機執行名為tox的可執行檔案(ELF),進而在記憶體內(In Memory)部署挖礦軟體挖取門羅幣(XMR)。

研究人員指出,駭客假冒美國伊利諾伊州阿貢國家實驗室(ANL)的工程師名義,並留下此人的聯絡資訊,且tox目前沒有防毒引擎將其識別為有害,使用者難以發現自己下載了惡意套件。

使用惡意軟體Bumblebee的駭客企圖挾持受害組織的AD

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

資安業者Cybereason指出,隨著微軟限制Office巨集執行的範圍,使用Bumblebee的駭客改以ISO光碟映像檔和Windows捷徑檔案LNK,來發動釣魚攻擊,一旦受害者開啟存放在ISO檔案裡的LNK檔案,攻擊者就有可能執行Bumblebee,然後使用Cobalt Strike於組織的網路橫向移動,為了能持續在受害電腦運作,駭客濫用遠端桌面連線軟體AnyDesk來達到目的。

研究人員指出,這些駭客在發動攻擊的兩天後入侵AD,並利用高權限帳號來進行控制,並使用受害電腦的本機帳號進行資料外洩。但駭客最終的目的,研究人員認為很有可能是散布勒索軟體。

Google攔阻每秒4,600萬次請求的大規模DDoS攻擊

有 Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

根據Google的分析,這些流量來自132個國家、5,256個IP位址,其中巴西、印度、俄羅斯、印尼的流量占3成,很可能是Meris殭屍網路的攻擊行動。

虛擬主機業者DigitalOcean所使用的電子郵件行銷服務MailChimp遭駭,客戶收到重置密碼的釣魚信

電子郵件行銷系統遭駭,很可能使得用戶也跟著受害。虛擬主機業者DigitalOcean於8月15日發出公告,他們在8日因電子郵件行銷系統MailChimp的帳號遭到停用,有使用者向他們通報,DigitalOcean帳號的密碼遭到竄改。

DigitalOcean著手調查發現,他們的MailChimp帳號配置遭到竄改,有人從網域名稱為@arxxwalls.com的電子郵件信箱向DigitalOcean的客戶寄信。該公司研判是他們的MailChimp帳號遭到挾持,並已轉用其他電子郵件行銷系統。

8月10日,MailChimp才向DigitalOcean證實內部工具遭到入侵,他們向資安新聞網站Bleeping Computer透露,約有214個MailChimp帳號遭駭。

駭客架設冒牌的Evernote應用程式網站,對醫療保健組織發動網釣攻擊

美國衛生及公共服務部(HHS)於8月10日提出警告,駭客寄送釣魚郵件,並架設冒牌的記事本軟體Evernote網站進行攻擊,鎖定當地的醫療保健機構員工而來。一旦收信人開啟郵件裡的URL,將會被引導到上述的惡意網站,並於受害電腦下載、植入JavaScript木馬程式,駭客將其用於竊取機密。該單位表示,駭客的目的很可能要進行商業郵件詐騙(BEC)。他們呼籲醫療機構要提高警覺,並加強員工的資安意識。

英國自來水業者遭到勒索軟體Clop攻擊,但駭客疑似一度弄錯受害的對象

根據資安新聞網站Bleeping Computer的報導,英國自來水公司South Staffordshire Water於8月15日公告遭到網路攻擊,導致IT網路中斷,但強調供水一切正常。

隔日另一家水資源公司Thames Water也傳出遭到攻擊,勒索軟體Clop宣稱是他們所為,並能操控該公司的SCADA系統,並竊得5 TB資料,但遭到否認。而這兩起事件似乎有所關連,因為根據駭客公布的部分資料,這些資料很可能來自英國自來水公司South Staff Water。Clop於17日聲稱他們攻擊的目標其實是South Staff Water。

美國航太製造商洛克希德·馬丁遭DDoS攻擊,俄羅斯駭客Killnet聲稱竊得員工個資

8月1日,美國航太製造商洛克希德·馬丁(Lockheed Martin)傳出遭到DDoS攻擊,俄羅斯駭客組織Killnet聲稱是他們所為,但最近傳出這些駭客疑似握有該公司部分內部資料。根據新聞網站Newsweek的報導,Killnet於8月11日在Telegram群組上傳一段影片,並聲稱是洛克希德·馬丁員工的個資。

經資安業者Searchlight Security威脅情報分析師Louise Ferrett解析,這些資料確實是該公司員工的資料,但研究人員認為,駭客未必真正成功入侵,他們公布的很有可能之前流出的舊資料。針對這些資料的洩露,洛克希德·馬丁並未說明。

勒索軟體駭客竊得的資料逾9成會外流,多半用於BEC、VEC詐騙

資安業者Accenture自2021年7月至2022年7月,針對20個最活躍的勒索軟體駭客網站進行調查,結果發現,這段期間受害的4,026個組織,約有91%資料遭到外洩。這些被洩露的資料最常見的是財務資料,其次才是員工與客戶的個資,以及往來資料。研究人員指出,這些資料正是駭客用於發動商業郵件詐騙(BEC)最有用的材料,也有可能會被用於供應商郵件詐騙攻擊(VEC)。

為了讓受害組織的資料更為容易利用,該公司發現有部分駭客組織將網站架設在網際網路,再者,駭客組織BlackCat(Alphv)、Industrial Spy則是提供資料搜尋功能,這兩個組織的網站在今年7月,就有上萬次找尋受害組織發票資料的情況,突顯這些資料被用於BEC與VEC攻擊可說是相當猖獗。

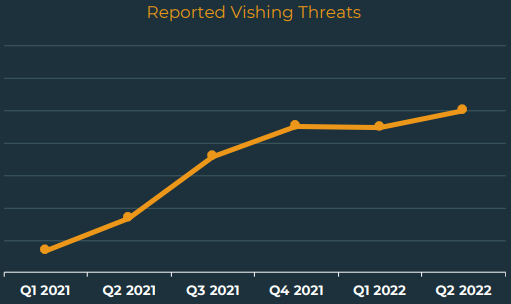

電話客服網釣自2021年以來增加超過6倍

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

研究人員指出,現在的網釣攻擊已朝向多階段的混合攻擊發展,Vishing就占了所有網釣攻擊的四分之一。在這種手法中,駭客先是寄送電子郵件,並引誘受害者撥打信件上的「客服」電話,再透過電話騙得敏感資料。

多名微軟員工疑似在GitHub曝露公司基礎設施的帳密

新聞網站Motherboard取得資安業者spiderSilk的說法指出,有7個疑似微軟員工的人士在GitHub上,曝露微軟在Azure基礎設施的帳密,其中一個GitHub用戶在個人資料表明自己隸屬微軟。研究人員指出,7組帳密有3個仍在使用,另外4組已失效。

Motherboard向微軟進行確認此事,並得到證實,不過,微軟表示目前尚未有帳密遭到濫用的跡象。由於今年3月才有駭客組織Lapsus$取得微軟Azure DevOps管理帳號的存取權限,進而洩露Bing、Cortana等服務的原始碼,這起微軟內部使用的Azure管理帳號資料外洩也引起外界關注。

健保資料庫侵犯隱私權,憲法法庭判健保法應3年內修法

個資保護也與資安息息相關,而在國內主要的法規依據是個人資料保護法,但對於公部門如何運用民眾個資,仍有所不足。例如,憲法法庭8月12日判決健保資料庫違憲,指出健保資料庫對個資保障不足,如欠缺個資保護的獨立監督機制,以及對於公務機關和學術研究目的外的資料運用,欠缺當事人得請求停止利用的相關規定,健保署等相關機關須於3年內修法改善。

健保署回應尊重憲法法庭判決,承諾將修法或制定法制,包括健保資料利用法制與當事人健保資料停止利用權(即退出權)等。

中國上海疫調App「隨申碼」遭駭,4,850萬用戶個資流入地下論壇

在6月有人在地下論壇Breach Forums兜售10億中國民眾個資後,又有駭客在該論壇求售竊得的資料。根據中國媒體南方都市報的報導,上海市疫情防控的應用程式「隨申碼」疑似遭到入侵,駭客竊得4,850萬用戶個資,並於Breach Forums以4千美元的價格出售。

為取信買家,該名駭客提供47組資料,經該媒體打電話確認後,有部分民眾證實資料正確。對此,上海市大數據中心表示,他們只負責研發隨申碼,資料並非由該單位流出;上海市民服務熱線12345工作人員表示無法處理相關事件,並建議個資外洩民眾向公安報案。

安卓惡意程式Sova納入了勒索軟體功能

資安業者Cleafy發現,駭客近期在安卓木馬Sova第5版裡,新增了檔案加密功能,研究人員表示,雖然第5版仍在開發階段,但7月出現的第4版Sova已可偽裝成200種以上的App,並具備攔截雙因素驗證所需資料,以及竊取Cookie的功能,還能鎖定多種Google服務下手,如Gmail、行動支付GPay,以及密碼管理器等,此外,該惡意程式能阻止使用者將其移除。研究人員提出警告,使用者應防範此木馬程式的相關攻擊。

惡意程式SmokeLoader利用5年前Office漏洞入侵受害電腦

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

一旦收信人開啟附件,攻擊者就會利用CVE-2017-0199、CVE-2017-11882等Office漏洞,在受害電腦部署SmokeLoader並用來下載木馬程式zgRAT。研究人員認為,這些漏洞公布長達5年,但至今仍被駭客積極利用,顯然很多電腦可能沒有修補相關弱點,而讓攻擊者有機可趁。

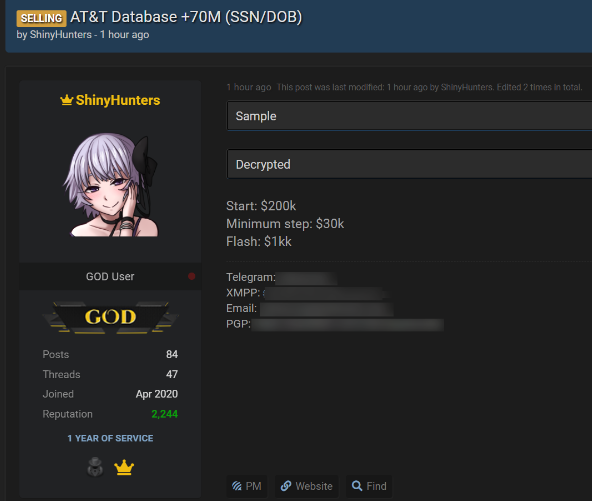

2,300萬AT&T用戶資料流入暗網,但該公司聲稱可能是信貸業者遭駭而外洩相關資料

資安業者Hold Security於8月4日,從暗網論壇取得1.6 GB的壓縮檔案,內有3.6 GB的大型檔案,經過分析,此檔案內含28,511,318筆資料,當中包含使用者的全名、手機號碼、室內電話號碼、住址、出生日期、社會安全碼(SSN)等,共約有2,300萬個SSN、2,280萬個電子郵件信箱,駭客以20萬美元的價格起標。根據這些資料的特徵,研究人員認為資料很可能來自AT&T。

資安業者Hold Security於8月4日,從暗網論壇取得1.6 GB的壓縮檔案,內有3.6 GB的大型檔案,經過分析,此檔案內含28,511,318筆資料,當中包含使用者的全名、手機號碼、室內電話號碼、住址、出生日期、社會安全碼(SSN)等,共約有2,300萬個SSN、2,280萬個電子郵件信箱,駭客以20萬美元的價格起標。根據這些資料的特徵,研究人員認為資料很可能來自AT&T。

AT&T聲稱,該公司的系統尚無遭到入侵及資料外洩的跡象,並向資安新聞網站Recorded Future表示,這些資料疑似來自於先前信貸機構資料外洩的事件。即便如此,難道AT&T對於合作廠商的資安沒有監督的責任嗎?

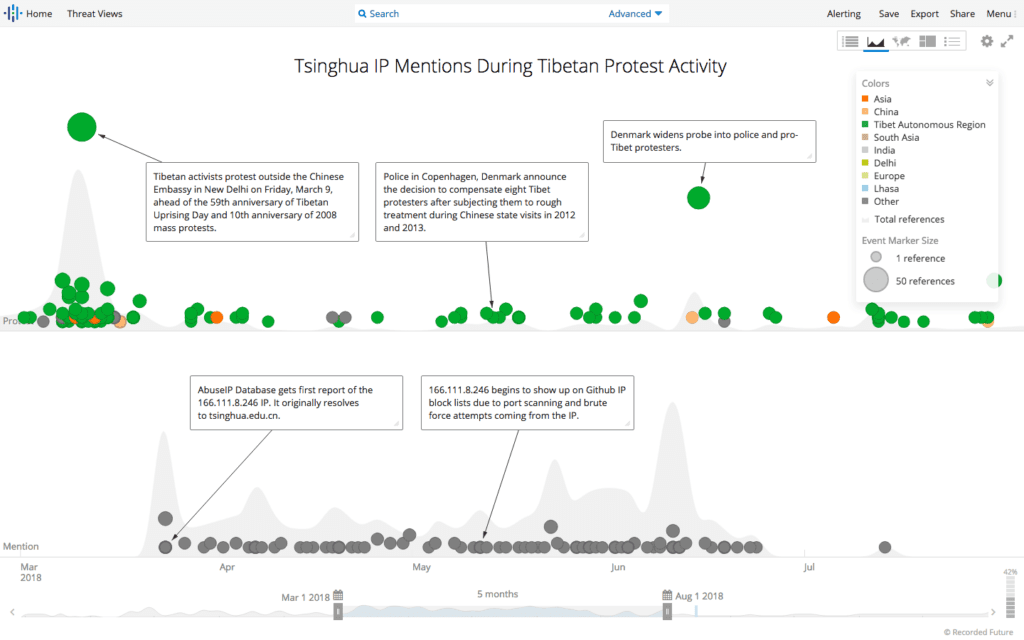

中國駭客鎖定圖博社群發起RedAlpha攻擊行動,使用ext4後門程式攻擊CentOS網頁伺服器

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

除了針對圖博社群發動攻擊,這些駭客近期針對有地緣政治的組織進行網路偵察,如:阿拉斯加州政府、阿拉斯加自然資源部、聯合國內羅畢辦事處,以及肯尼亞港務局。此外,駭客也在德國汽車集團Mercedes-Benz Group AG(原Daimler AG)下修獲利的預測時,進行網路掃描。

基於上述偵察都與中國經濟利益有關,且攻擊來源是中國清華大學的基礎設施,研究人員認為RedAlpha的攻擊很可能與中國政府有關。

微軟封鎖俄羅斯駭客Seaborgium網釣攻擊帳號

微軟於8月15日宣布破壞俄羅斯駭客組織Seaborgium的網路釣魚行動,該組織持續鎖定特定的組織及個人發動網釣攻擊,特別是北約國家,以竊取這些個人或組織員工的憑證,進而長期竊取與蒐集資料,並利用這些資料來發動資訊戰。微軟關閉遭到駭客濫用的微軟服務帳號,包括LinkedIn、OneDrive,以及電子郵件等。

俄羅斯駭客Shuckworm鎖定烏克蘭散播竊密軟體

資安業者賽門鐵克發現自7月15日開始,俄羅斯駭客組織Shuckworm(亦稱Gamaredon、Armageddon)散布竊密軟體(Info Stealer)的攻擊行動,他們看到受害電腦先是下載7-Zip自解壓縮檔,隨後MSHTA程式下載了XML檔案,並植入多個PowerShell竊密程式。研究人員指出,駭客疑似濫用VCD、H264、ASC等副檔名來偽裝惡意程式,並透過遠端桌面連線應用程式Ammyy Admin或AnyDesk來存取受害電腦。由於攻擊行動仍持續當中,研究人員也提供入侵指標(IoC)供組織防範。

中國威脅加劇恐影響臺灣金融,在野黨提出金融漢光演習,並認為金融業應3個月內全面設置資安長

經濟日報、新新聞的報導,國民黨團於8月12日提出呼籲,針對中國的文攻武嚇加劇,政府應該針對金融業進行「金融漢光演習」,由財經部會及國安部門通力合作,進行相關的兵棋推演,內容應包含網路攻擊,以及股匯市的因應。該黨團彙整18套劇本,並認為金融業應3個月內全面完成資安長設置,行政院也必須落實相關的資安防護業務。

對此,金管會表示,他們對金融機構的日常監理工作已涵蓋各項演練及壓力測試,評估不需另外辦理金融漢光演習。而對於上述限期全面設置資安長的看法,金管會沒有表示意見。

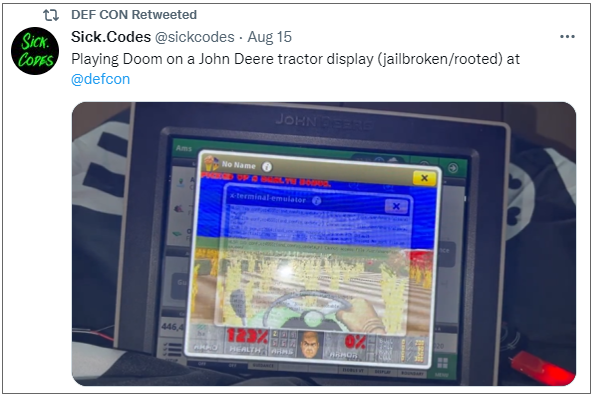

研究人員竄改拖拉機配置來執行其他功能

研究人員Sick Codes近日於DEF CON大會上,駭入強鹿(John Deere)曳引機,並在拖拉機上的螢幕執行電玩遊戲毀滅戰士(Doom)。這名研究人員表示,他成功進入經銷商模式來繞過系統保護,進而取得了曳引機的root權限,而能夠在覆蓋原本的操作介面下執行遊戲。

研究人員Sick Codes近日於DEF CON大會上,駭入強鹿(John Deere)曳引機,並在拖拉機上的螢幕執行電玩遊戲毀滅戰士(Doom)。這名研究人員表示,他成功進入經銷商模式來繞過系統保護,進而取得了曳引機的root權限,而能夠在覆蓋原本的操作介面下執行遊戲。

但為何要針對拖拉機進行研究?Sick Codes向Wired透露,他認為此種設備的資安漏洞很可能導致拖拉機停擺,進而會影響食物供應,另一方面,他也希望農夫能有完整權限掌控買到的設備,而能擁有自行維修的權利。

駭客組織APT-C-35鎖定巴基斯坦政府部門,透過RTF檔案發動網釣攻擊

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

當受害者開啟附件後,此RTF檔案就會下載帶有惡意巨集的Office檔案並執行,接著濫用Windows的API植入Shell Code,檢查受害電腦安裝的防毒軟體並下載對應工具來規避偵測,進而部署惡意軟體竊取機密,並回傳到C2。此惡意軟體能側錄鍵盤輸入的內容、執行螢幕截圖,以及竊取外接式裝置的檔案、瀏覽器資料等。

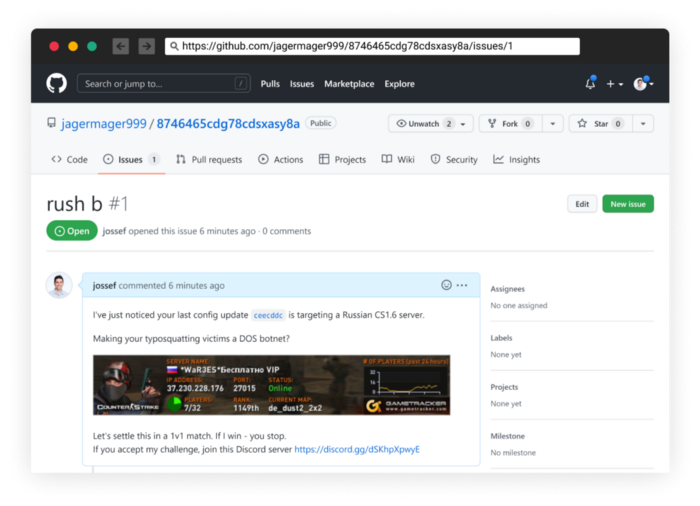

惡意Python套件鎖定電玩絕對武力的伺服器,發動DDoS攻擊

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

值得一提的是,駭客利用誤植套件名稱(Typosquatting)的方式,假冒熱門套件,讓受害者不易察覺,如:他們製作inda惡意套件,就是模仿每月有2.2億次下載的「idna」(將d和n順序對調)。

再者,駭客在惡意程式產生與C2連線的DGA網域過程中,也濫用GitHub存放檔案的網域──先是從特定TXT檔案取得相關資料,若是嘗試存取3次仍無法建立連線,則接續由另一組GitHub帳號進行測試。但研究人員指出,駭客濫用的GitHub使用者ID目前都沒有人使用。

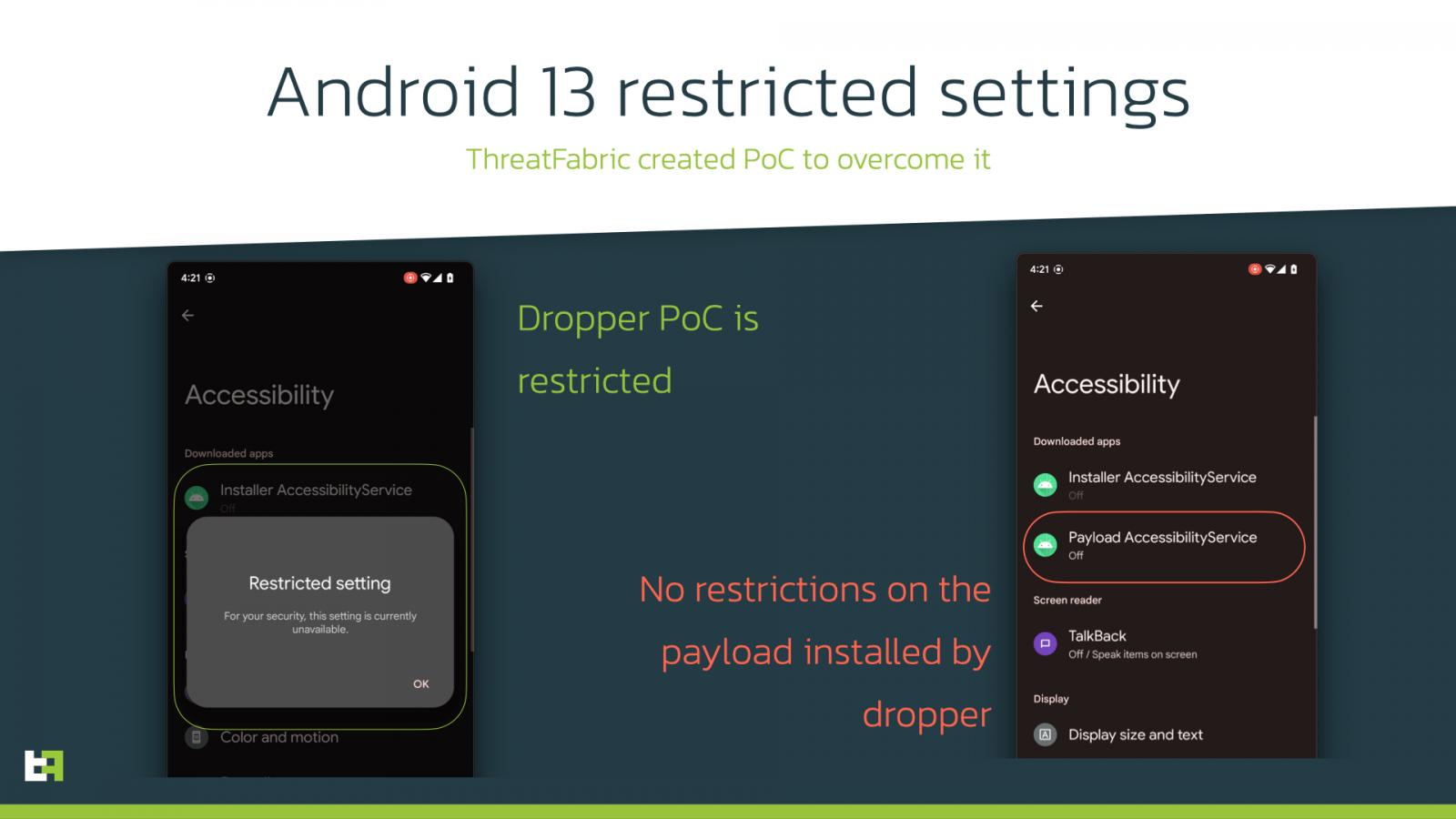

Android 13防堵惡意程式提升權限的安全防護機制即將遭到破解,駭客製作能模仿合法應用程式安裝流程的工具BugDrop

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

資安業者ThreatFabric發現,駭客組織Hadoken Group正在開發名為BugDrop惡意程式下載器(Dropper),試圖以多階段安裝惡意軟體元件的做法,模仿從Google Play市集下載的App安裝流程,突破這種防護措施,進而讓惡意軟體能取得輔助服務(Accessibility Service)的權限來控制手機。研究人員表示,BugDrop雖然尚在開發階段,但是這種新的部署惡意軟體手法,將可能會讓Android 13的防護機制失去作用。

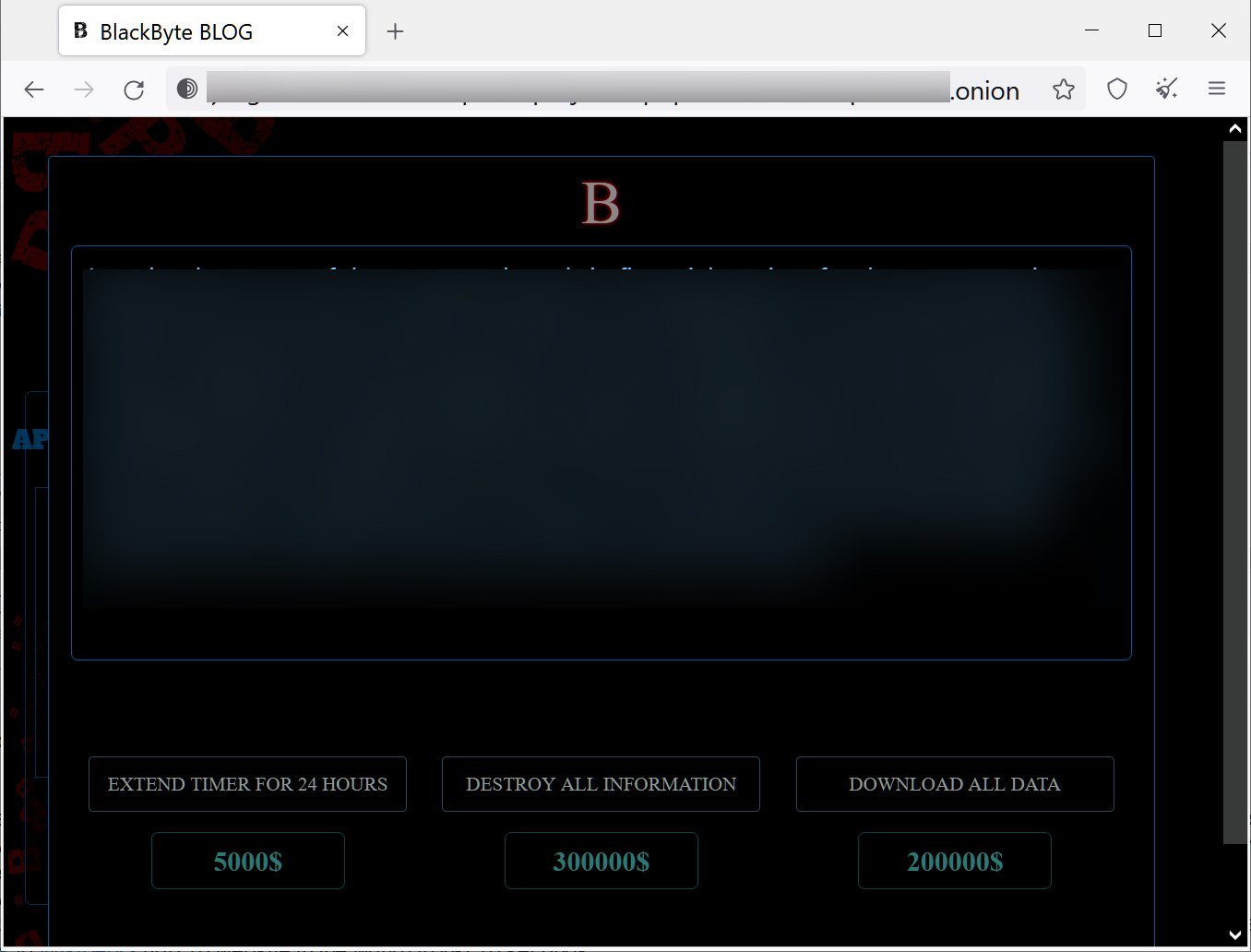

勒索軟體BlackByte 2.0變得更加死要錢,就連暫緩資料外洩也成為收費項目

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

此網站與過往最大的不同點,在於提供了額外收費的選項,例如,支付5千美元能要求駭客延後1天公布受害組織的資料,支付20萬美元可下載資料,若是要銷毀駭客竊得的資料,則要價30萬美元。研究人員表示,這些金額駭客有可能會根據受害組織規模進行調整。

這些新的收費項目將使得駭客的勒索行為變得更加複雜。受害組織可能因為無法接受贖金金額,選擇付錢增加對外處理的緩衝時間,或是得知遭竊資料內容,再者,這些資料也有機會被他人買走。

【漏洞與修補】

Realtek eCos SDK存在RCE漏洞,恐波及採用RTL819x晶片的連網設備

資安業者Faraday Security在8月12日於DEF CON大會上,公布他們找到並向臺廠瑞昱半導體(Realtek)通報的高風險漏洞CVE-2022-27255,此漏洞存在於eCos SDK軟體裡,影響採用RTL819x晶片的連網設備,一旦攻擊者加以利用,可導致SIP ALG模組出現記憶體緩衝區溢位,進而發動RCE攻擊。瑞昱半導體於3月25日發布資安通告,並提供修補程式。

研究人員指出,他們至少確認有4個廠牌、13款連網設備受到影響,而且光是在拉丁美洲,就賣出了13萬臺存在漏洞的設備,他們認為此漏洞很可能會被駭客用於大規模攻擊,呼籲相關設備製造商應儘速修補。

研究人員發現UEFI韌體簽章漏洞,23家廠商可能受到影響

資安業者Eclypsium公布他們發現的UEFI漏洞CVE-2022-34301、CVE-2022-34302、CVE-2022-34303,並指出很可能波及近10年推出的x86電腦與Arm電腦,一旦上述漏洞遭到利用,攻擊者很有可能藉此破壞開機過程的完整性,進而竄改作業系統配置,或是部署後門程式等行為。

CERT/CC指出,可能有23家廠商的電腦或軟體會受到影響,但目前只有3家廠商發布相關公告,其中,微軟發布KB5012170安全更新,Phoenix Technologies、紅帽則表示旗下產品不受影響。

HITCON 2022揭露臺灣資安研究最新趨勢,剖析微軟IIS、健保卡弱點與新型偵測技術

台灣駭客年會HITCON PEACE 2022於20日閉幕,今年受關注的議程不少,國內資安專家有多項最新漏洞揭露,以及資安技術研究的發表。例如,在第二日的議程中,在全球資安圈早已聲名大噪的臺灣戴夫寇爾首席資安研究員Orange Tsai(蔡政達),繼之前通報微軟ProxyLogon重大漏洞,今年他又針對普遍企業採用的微軟IIS網站伺服器,挖掘出3個潛在弱點並通報,讓微軟能及早修補,避免被攻擊者發現而利用。這項漏洞研究成果,在兩周前,他才於美國Black Hat與Def CON大會分享給全球資安研究人員,微軟也已經在7月發布的例行安全性更新中修補。

蘋果修補iOS裝置與Mac電腦的零時差漏洞CVE-2022-32894、CVE-2022-3289393

蘋果於8月17日緊急修補CVE-2022-32894與CVE-2022-32893,這些漏洞存在於作業系統核心與Safari瀏覽器排版引擎WebKit,執行iOS、iPadOS,以及macOS作業系統的裝置都有可能受到影響,一旦遭到利用,攻擊者將能執行任意程式碼。蘋果發布iOS 15.6.1、iPadOS 15.6.1,以及macOS Monterey 12.5.1修補上述漏洞,並指出兩個漏洞都已經被用於攻擊行動,呼籲使用者要儘速更新作業系統。

Google修補瀏覽器已被用於攻擊行動的零時差漏洞CVE-2022-2856

Google於8月16日發布電腦版Chrome瀏覽器更新104.0.5112.102(Windows版)、104.0.5112.101(macOS、Linux版),當中總共修補11個安全漏洞,其中最值得留意的是高風險漏洞CVE-2022-2856,此漏洞與Intents未受信任的輸入驗證不充分有關,且已出現攻擊行動。而這已是今年出現的第5個Chrome零時差漏洞。

搭載聯發科晶片的小米手機存在支付系統漏洞,攻擊者有可能用來洗劫手機用戶的銀行帳號

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

小米於今年6月完成修復,研究人員呼籲使用者要儘速安裝新版韌體。

Zoom修補macOS版用戶端軟體更新元件弱點,攻擊者有機會取得root權限

研究人員Patrick Wardle於8月12日,於DEF CON大會公布Zoom兩個macOS版用戶端軟體漏洞CVE-2022-28756、CVE-2022-28751,CVSS風險評分皆達到8.8分。上述漏洞都與握有Super User權限的自動更新元件有關,一旦加以串連利用,就有可能取得root的執行權限,部署、更動、刪除Mac電腦的任何檔案。Zoom於8月13日發布5.11.5版予以修補。

研究人員在美國黑帽大會揭露即時定位系統的零時差漏洞,恐被用於竄改地理位置資訊

資安業者Nozomi Networks在黑帽大會(Black Hat USA 2022)上,展示了超寬頻(Ultra-wideband,UWB)即時定位系統(Real Time Locating Systems,RTLS)的安全漏洞,指出RTLS的處理程序缺乏安全標準,可能會遭到中間人(MitM)攻擊,研究人員於Sewio Indoor Tracking與Avalue Renity Artemis Enterprise裝置上找到了零時差漏洞,一旦駭客利用這些漏洞,將能取得藉由無線網路傳遞的位置資訊。研究人員呼籲部署RTLS系統時應採用加密流量,也考慮設置防火牆與入侵偵測系統(IDS)。

【資安防禦措施】

臺灣政府零信任網路戰略成形,首波推動A級公務機關導入

零信任架構(Zero Trust Architecture,ZTA)備受資安圈與全球政府重視,不只是美國政府在近一年來提出具體規畫 ,我國政府今年亦將開始行動,根據行政院國家資通安全會報技術服務中心,他們在7月中旬揭露相關資訊,並指出為了強化政府資安防護,導入零信任網路已經成為既定政策,目前確定將優先推動國內A級機關逐步導入。現階段正遴選機關試行,將以逐年導入方式,在2022年到2024年,建立起零信任網路中的「身分鑑別」、「設備鑑別與「信任推斷」3大核心機制。

衛生福利部首度舉辦醫院資安攻防演練

8月17日,衛生福利部在於林口長庚紀念醫院舉行醫院資安攻防演練,由林口長庚醫院與長庚醫學科技公司的資訊、醫工與工務人員為防禦主體,搭配多家資安服務協辦廠商組成防禦團隊,並由3家資安服務業者模擬駭客手法,透過編製腳本攻擊方式進行攻防演練。

【資安產業動態】

臺灣資安盛會HITCON PEACE登場,總統蔡英文指出網攻混合戰升溫,產官學界攜手駭客社群文化與能量,強化國家整體韌性

邁入第18年的臺灣駭客年會HITCON年度盛會,在今明兩日(19日、20日)舉辦,對於國內資安社群的蓬勃發展,總統蔡英文再度蒞臨首日活動現場並上臺致詞,強調產官學與駭客社群協力的重要性,首日上午議程更是有國際級資安專家分享2022年的威脅態勢與供應鏈安全最新對策。

【其他資安新聞】

中國駭客RedAlpha假冒美國在臺協會的名義,攻擊臺灣組織

HITCON PEACE 2022不只多項資安專業議程,同時提供更多資安技術入門、交流與求職活動

雲端通訊平臺業者Twilio表示125名用戶受到攻擊事件影響,尚未發現密碼外洩情事

雲端通訊服務業者Twilio洩露近1,900名Signal用戶的電話號碼

資安業者Entrust於6月傳出遭到勒索軟體攻擊,LockBit聲稱是他們所為

俄羅斯駭客NoName057(16)對芬蘭議會發動DDoS攻擊,起因是芬蘭打算加入北約組織

醫療保健業者Behavioral Health Group去年底遭到網路攻擊,近20萬人資料外洩

2022上半資料外洩事故出現近2千起

勒索軟體駭客透過RenBridge平臺洗錢,3年隱匿5.4億美元加密貨幣流向

中國高鐵大範圍誤點,疑資料外洩讓駭客有機可趁,而能夠入侵相關系統

北韓駭客Lazarus鎖定Mac電腦用戶,以Coinbase職缺為幌子發動網釣攻擊

廣告程式為瀏覽器擴充程式的最大威脅,今年上半有百萬用戶遭到相關攻擊

2021年有84%企業遭到身分竊盜有關的網路攻擊

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10