駭客傳遞惡意軟體到受害電腦的手法,不少很可能是透過惡意巨集文件,或是HTML檔案、光碟映像檔來進行,但最近有人製作了具備多種檔案格式特徵的CHM檔案來發動攻擊。這個CHM檔案可被當作Windows說明檔案執行,但後來駭客透過了MSHTA元件來啟動部署惡意軟體的流程。

PowerPoint的投影片模式也成為駭客濫用的對象!俄羅斯駭客組織APT28濫用這種功能觸發惡意PowerShell指令碼,而可能躲過資安防護系統的偵測。

北韓駭客Lazarus再度假借加密貨幣交易所的職缺發動網釣攻擊!但與過往事件不同的是,這次駭客似乎鎖定macOS使用者而來。

【攻擊與威脅】

中國駭客APT41透過CHM檔案散布竊密軟體IcedID

資安業者Palo Alto Networks揭露自今年8月上旬出現的惡意軟體IcedID攻擊行動,中國駭客組織APT41等多個駭客組織,濫用CHM檔案發動攻擊,目的是要隱藏PowerShell或JavaScript指令碼執行的惡意酬載。

與許多CHM檔案的攻擊不同之處在於,這個CHM檔案在首次開啟時會顯示無害的說明視窗,但再度執行就會啟動惡意指令,然後呼叫MSHTA元件載入IcedID惡意程式。由於此檔案在透過兩種程式開啟會出現不同的結果,而有可能成功規避資安系統的偵測。

北韓駭客Lazarus舊技重施,專門鎖定Mac電腦用戶下手,以提供加密貨幣交易所Crypto職缺的名義散布惡意軟體

最近2年,北韓駭客Lazarus假冒大型公司,以提供工作職缺的名義發動網釣攻擊,這樣的事故已有數起,但該組織現在偏好以加密貨幣交易所做為幌子。

最近2年,北韓駭客Lazarus假冒大型公司,以提供工作職缺的名義發動網釣攻擊,這樣的事故已有數起,但該組織現在偏好以加密貨幣交易所做為幌子。

資安業者SentinelOne發現,該駭客組織以加密貨幣交易所Crypto的名義,並透過LinkedIn找尋下手目標,企圖在受害者的Mac電腦植入惡意軟體,且無論是搭載Intel處理器或是M1晶片的電腦都可能感染。

這些駭客以加密貨幣交易所職缺來發動攻擊的情況已非首例,今年8月,他們就透過另一家加密貨幣交易所Coinbase的名義來散布惡意軟體。

小心駭客透過PowerPoint投影片模式傳送惡意軟體的攻擊手法,即使沒有點擊也有可能中招

威脅情報業者Cluster25指出,俄羅斯駭客組織APT28約自9月9日開始,運用了PowerPoint簡報檔來散布惡意軟體Graphite,目標是歐盟、東歐國家的政府部門及國防單位。

威脅情報業者Cluster25指出,俄羅斯駭客組織APT28約自9月9日開始,運用了PowerPoint簡報檔來散布惡意軟體Graphite,目標是歐盟、東歐國家的政府部門及國防單位。

此PPT簡報檔的內容聲稱與經濟合作暨發展組織(OECD)的線上會議有關,並包含能觸發惡意PowerShell指令碼的URL,一旦受害者將簡報檔以投影片模式開啟,並將滑鼠游標停留在上述的URL,就會觸發惡意PowerShell指令碼執行,從OneDrive下載偽裝成JPG圖檔的DLL檔案,最終在受害電腦植入Graphite。研究人員指出,駭客利用這樣的手法便無須使用巨集,很有可能得以規避不少資安系統的偵測。

澳洲大型電信業者Optus資料外洩,駭客疑遭執法單位盯上而宣稱刪除竊得資料

名為OptusData的駭客在澳洲大型電信業者Optus遭駭後,取得1,100萬名用戶個資,並在駭客論壇BreachForums以100萬美元的價格,求售這些資料,隨後這些駭客又在論壇上公布1萬名Optus用戶的資料,供其他駭客運用,結果有人收到勒索簡訊。

名為OptusData的駭客在澳洲大型電信業者Optus遭駭後,取得1,100萬名用戶個資,並在駭客論壇BreachForums以100萬美元的價格,求售這些資料,隨後這些駭客又在論壇上公布1萬名Optus用戶的資料,供其他駭客運用,結果有人收到勒索簡訊。

但現在這些駭客一改囂張的行徑,原因很可能是執法單位介入調查。根據資安新聞網站Bleeping Computer的報導,自稱握有Optus外洩資料的駭客於9月27日表示,他們不再出售相關資料,並聲稱已刪除手上留存的副本。

該新聞網站指出,駭客這麼做的原因,很有可能就是澳洲聯邦警察(AFP)於26日針對此案啟動「颶風行動」計畫,並與其他國家的執行部門合作,追捕涉案人士。

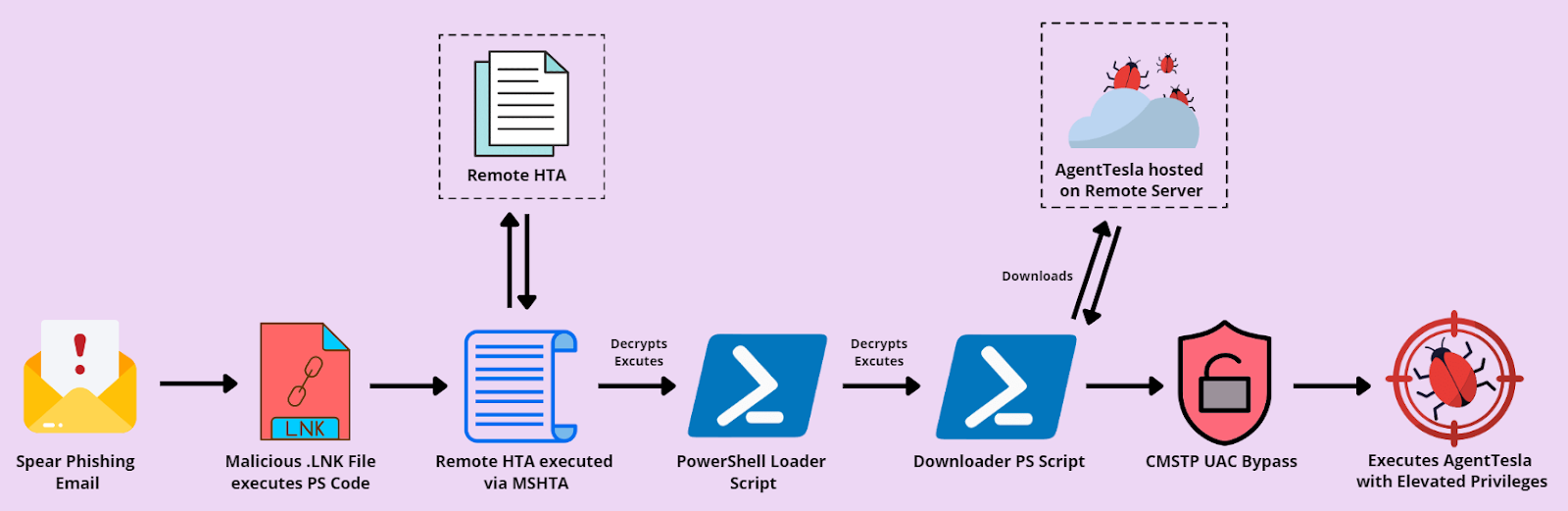

暗網出現能散布木馬程式Agent Tesla的作案工具,能繞過Windows的UAC措施

資安業者Zscaler發現,有人在暗網上兜售名為Quantum Builder的工具,並標榜能產生木馬程式Agent Tesla攻擊所需的相關檔案。

資安業者Zscaler發現,有人在暗網上兜售名為Quantum Builder的工具,並標榜能產生木馬程式Agent Tesla攻擊所需的相關檔案。

根據研究人員的分析,駭客會運用Quantum Builder製作惡意的LNK、HTA,以及PowerShell檔案的酬載,然後將木馬程式植入Windows電腦。上述酬載包含了多種隱匿攻擊意圖的能力,例如,為了讓最終執行的酬載能透過管理員權限執行,並將其加入防毒軟體的白名單,駭客濫用了Microsoft Connection Manager Profile Installer(CMSTP)來繞過使用者帳戶控制(UAC)的機制;再者,則是PowerShell指令碼以記憶體內執行的方式運作,此外,駭客在感染鏈的多個階段裡,也利用寄生攻擊(LOLBins)手法。

研究人員指出,Quantum Builder不只能用於散布Agent Telsa,他們也看到駭客用於散布RedLine Stealer、IcedID、GuLoader等惡意程式。

駭客購買搜尋引擎廣告散布惡意軟體下載器NullMixer,在受害電腦植入十餘種作案工具

資安業者卡巴斯基提出警告,駭客購買Google搜尋引擎最佳化(SEO)廣告,以提供破解軟體的名義散布惡意軟體NullMixer,一旦使用者執行駭客提供的檔案,電腦就有可能被植入超過十種惡意程式,如:SmokeLoader、RedLine Stealer、PseudoManuscrypt等。該公司攔阻47,778名使用者執行NullMixer,這些受害者大多位於巴西、印度、俄羅斯、義大利、德國、法國、美國。研究人員提出警告,由於想要執行破解軟體的使用者往往會關閉防毒軟體,而很可能讓駭客藉此為所欲為。

資安業者卡巴斯基提出警告,駭客購買Google搜尋引擎最佳化(SEO)廣告,以提供破解軟體的名義散布惡意軟體NullMixer,一旦使用者執行駭客提供的檔案,電腦就有可能被植入超過十種惡意程式,如:SmokeLoader、RedLine Stealer、PseudoManuscrypt等。該公司攔阻47,778名使用者執行NullMixer,這些受害者大多位於巴西、印度、俄羅斯、義大利、德國、法國、美國。研究人員提出警告,由於想要執行破解軟體的使用者往往會關閉防毒軟體,而很可能讓駭客藉此為所欲為。

【其他資安新聞】

烏克蘭提出警告,俄羅斯駭客即將針對盟國的關鍵基礎設施發起大規模網路攻擊

近期資安日報

【2022年9月27日】 中國駭客TA413利用後門程式Lowzero攻擊圖博人士、Zoom用戶成駭客散布惡意程式的攻擊目標

【2022年9月26日】 微軟SQL Server遭到勒索軟體Fargo鎖定、駭客假冒CI/CD平臺竊取開發者GitHub帳號

【2022年9月23日】 勒索軟體BlackCat鎖定備份系統竊取資料、存在15年的Python漏洞恐影響35萬個開源專案

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13