微軟

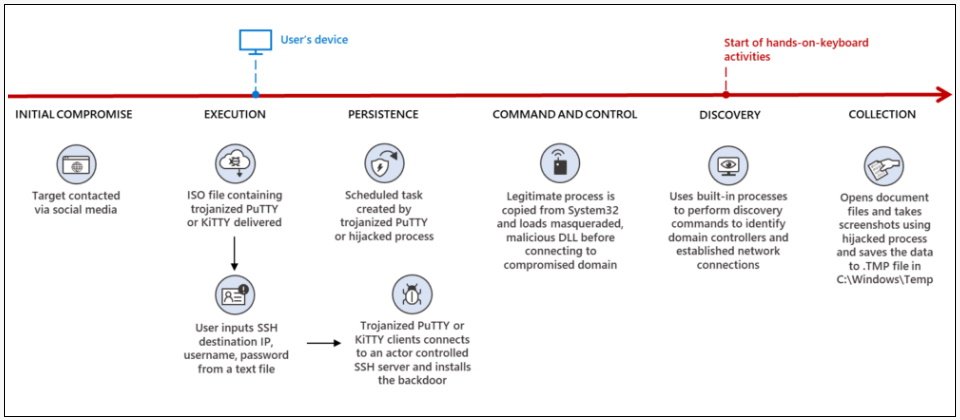

微軟與LinkedIn的威脅情報團隊本周警告,來自北韓的駭客集團Zinc正利用許多已被植入後門的開源專案來展開攻擊,涵蓋PuTTY、KiTTY、TightVNC、Sumatra PDF Reader與muPDF/Subliminal Recording安裝程式。

被微軟命名為Zinc的北韓駭客集團也被其它業者稱為Lazarus Group、Hidden Cobra或Labyrinth Chollima,這是一個具備高度破壞力、由北韓政府支持的國家級駭客集團,從2009年問世以來就備受矚目,也是2014年駭進Sony Pictures Entertainment的元兇,攻擊動機包括間諜行動、竊取個人或企業資料、破壞企業網路或是獲利。

根據微軟的觀察,Zinc的主要的滲透策略為魚叉式網釣攻擊,但也會策略性地入侵合法網站,或是利用社交工程手法來達到目的,例如誘導目標企業的員工安裝惡意程式。

Zinc最近一波的攻擊行動發生在今年的4月至9月中旬,駭客在LinkedIn上建立了宣稱要替科技、國防與媒體公司招募員工的假檔案,並鎖定位於美國、英國及印度的工程師及技術支援專家,要求這些求職者以WhatsApp通訊,再伺機傳送惡意程式。

圖片來源/微軟

駭客通常利用ZIP或ISO檔案格式來遞送已被植入後門的開源工具,包括SSH客戶端程式PuTTY與KiTTY,遠端控制程式TightVNC Viewer,以及PDF閱讀程式Sumatra PDF與muPDF/Subliminal Recording。

一旦受害者不慎安裝了它們,等於是替駭客建立了後門,以利繼續遞送其它的惡意程式。

微軟提供了相關攻擊的網路入侵指標(IOC),以協助組織偵測是否受害,並建議組織應該檢查所有遠端存取的身分認證,亦應啟用多因素認證,以及教育員工應提高警覺。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10