越南資安業者GTSC在9月底通報的Exchange零時差漏洞ProxyNotShell還沒有得到修補,現在傳出可能又有新的漏洞被用於攻擊行動!微軟傳出針對資安業者AhnLab揭露的勒索軟體LockBit攻擊行動進行調查並得到證實,背後的原因疑似就是與Exchange漏洞有關。

上述的ProxyNotShell漏洞經過兩週仍未獲得修補,已讓不少人跳腳,但有漏洞接近一年都還沒有修補程式!研究人員去年11月通報的VMware vCenter Server的漏洞CVE-2021-22048,迄今不只尚未有修補程式,就連大改版vCenter Server 8.0仍存在相關漏洞。

國際半導體產業協會SEMI Taiwan針對今年1月推出的半導體產線設備資安標準,他們最近發布了導入指南,並表示未來還會提供更為完備的標準實務指引。

【攻擊與威脅】

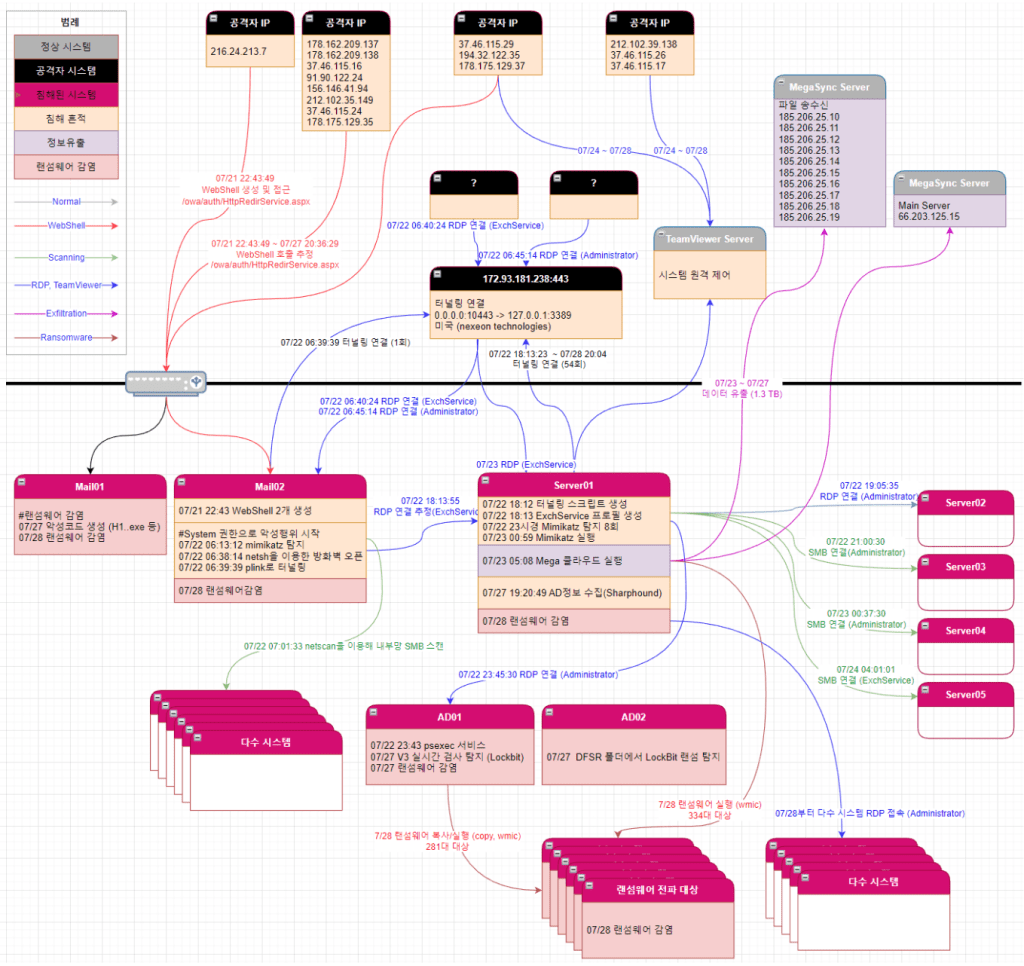

針對7月被揭露的勒索軟體LockBit攻擊事故,駭客疑似利用新的零時差漏洞入侵Exchange,但有資安專家認為攻擊者利用的漏洞是ProxyNotShell

資安業者AhnLab公布今年7月勒索軟體LockBit的攻擊行動(現已刪除),駭客入侵Exchange伺服器並部署Web Shell,進而取得AD管理員權限,但現在傳出駭客很可能利用了迄今尚未公開的漏洞發動攻擊。根據資安新聞網站Bleeping Computer的報導,微軟正在著手進行調查,這些駭客是否運用了越南資安業者GTSC揭露的ProxyNotShell,也引發關注。

資安業者AhnLab公布今年7月勒索軟體LockBit的攻擊行動(現已刪除),駭客入侵Exchange伺服器並部署Web Shell,進而取得AD管理員權限,但現在傳出駭客很可能利用了迄今尚未公開的漏洞發動攻擊。根據資安新聞網站Bleeping Computer的報導,微軟正在著手進行調查,這些駭客是否運用了越南資安業者GTSC揭露的ProxyNotShell,也引發關注。

AhnLab認為,這起事故的攻擊手法與GTSC公布的不同,Web Shell檔案名稱也不一樣,研判攻擊者很可能使用各自找到的漏洞來發動攻擊,但他們無法完全排除這些駭客運用ProxyNotShell可能性。這樣的說法引起資安專家討論。

趨勢科技在9月20日列管3個Exchange漏洞,並於10月4日加入其網路防護產品的特徵碼,但是否與AhnLab揭露的事故有關?目前仍不得而知。

澳洲IT服務業者Dialog遭駭,客戶及員工資料恐外洩

9月下旬,新加坡電信(Singtel)旗下的澳洲電信業者Optus遭駭,該集團現在又傳出另一家子公司遭遇網路攻擊。新加坡電信於10月10日發出公告,他們旗下的澳洲IT服務業者Dialog於9月10日發生資安事故,他們偵測到數臺伺服器遭到外部未經授權存取,當下該公司關閉相關系統,並在2天後重新恢復運作。Dialog研判十多家客戶與上千名員工的資料可能外洩,他們在10月7日發現有人在暗網上公布部分資料,但不確定是否與此次事故有關。

Dialog今年4月由新加坡電信的全資子公司NCS併購,是否與Optus遭駭有關?新加坡電信表示,Dialog、NCS、Optus的資訊系統皆完全獨立,且尚未有證據顯示兩起資安事故有所關聯。

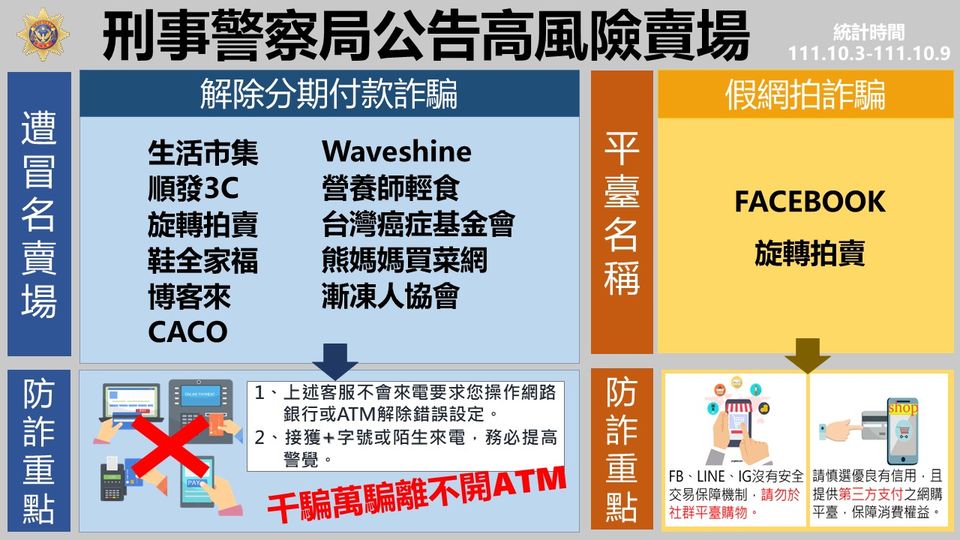

刑事警察局公告高風險賣場,生活市集入榜五周,近兩周最嚴重

165反詐騙持續公布民眾通報的高風險賣場,針對解除分期詐騙手法及疑似個資外洩狀況示警,近期以網購平臺生活市集最嚴重,連續五周列於榜單,並且最近連續兩周排行第一。此外,還有幾家網購業者或商家下半年新入榜,例如,順發3C連兩周、旋轉拍賣更是達到9周,鞋全家福達7周,此外近期還有多間飯店入榜。

165反詐騙持續公布民眾通報的高風險賣場,針對解除分期詐騙手法及疑似個資外洩狀況示警,近期以網購平臺生活市集最嚴重,連續五周列於榜單,並且最近連續兩周排行第一。此外,還有幾家網購業者或商家下半年新入榜,例如,順發3C連兩周、旋轉拍賣更是達到9周,鞋全家福達7周,此外近期還有多間飯店入榜。

【漏洞與修補】

微軟發布10月份例行更新,但眾所關注的ProxyNotShell修補並未一起釋出

10月11日,微軟發布了10月份的每月例行更新(Patch Tuesday),這次總共修補了84個漏洞,其中有2個是零時差漏洞,一個已被用於攻擊行動,另一個則是細節遭到公開──前者為權限提升漏洞CVE-2022-41033,這項漏洞存在於Windows的COM+事件系統服務;後者則是Office資訊洩露漏洞CVE-2022-41043。

但值得留意的是,越南資安業者GTSC於9月底公布的Exchange零時差漏洞「ProxyNotShell」,本次微軟發布的Exchange更新軟體並未修補相關漏洞。

VMware vCenter Server漏洞拖了快1年仍修不好,最新推出的vSphere 8仍無法倖免

資安業者CrowdStrike於去年11月揭露VMware vCenter Server的漏洞CVE-2021-22048,影響6.5至7.0版等所有版本,VMware直到8個月後才針對部分版本提供修補程式,但不到兩個星期發現無法緩解漏洞,且影響功能運作而將其下架。

但更離譜的是,此漏洞迄今已公布接近1年仍未提供修補程式──VMware近日更新上述的漏洞公告,原因是在10月11日發布大改版的VMware vCenter Server 8.0仍舊存在上述漏洞,IT人員仍需依照指示採取緩解措施。

【資安產業動態】

SEMI E187設備資安標準導入指南正式發布

今年1月SEMI E187半導體產線設備資安標準規範出爐,在10月12日,國際半導體產業協會SEMI Taiwan宣布,推出SEMI E187 Reference Practice設備資安標準導入指南,目的是讓更多國內產業先了解標準內涵,未來還會進一步完備成為標準實務指引。

基本上,在現階段的這份指南中,聚焦標準所涵蓋的4大層面,包括作業系統規範、網路安全相關、端點保護相關,以及資訊安全監控,讓國內產業可以了解這項標準只是最低要求,當中並藉由問與答的方式,讓這份指引更具可讀性。

【其他資安新聞】

以色列組織遭到駭客組織Polonium鎖定,被植入多種後門程式

新的Caffeine網釣攻擊工具訂閱服務更加明目張膽,駭客架設公開網站供買家下單

近期資安日報

【2022年10月11日】 資安業者Fortinet修補漏洞竟私下通知部分用戶、400個手機App竊取百萬用戶臉書帳號資料

【2022年10月7日】 利用電信公司Optus外洩資料進行簡訊詐騙的青年遭到逮捕、Uber前資安長掩飾被駭事件罪名成立

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10