資安業者0patch本周針對藏匿在微軟Windows Mark of the Web(MOTW)中的一個安全漏洞,釋出非官方修補程式,該漏洞尚無編號,亦尚未被微軟修補,卻傳出已遭到駭客濫用。

圖片來源/0patch

MOTW是微軟在2013年替IE所設計的安全功能,它會針對那些使用者自網路所下載的網頁或檔案,建立一個替代資料串流(Alternate Data Stream,ADS),再於該串流中添增Zone.Id以讓系統辨識它的來源,由於它並沒有官方名稱,因此許多人直接將該功能稱為「網路標記」(Mark of the Web,MOTW)。之後包括Windows或Office都開始支援MOTW,並在開啟具備該標記的內容時跳出警告。

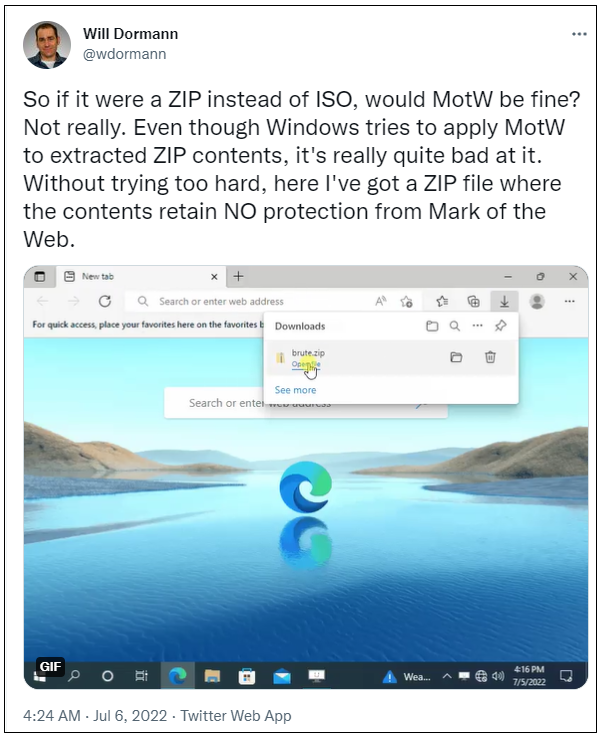

漏洞研究人員Will Dormann在今年7月揭露了一個涉及MOTW的安全漏洞,指出駭客得以阻止Windows的MOTW設定,讓系統在解壓縮一個ZIP檔案之後,就算某些檔案來自不可靠的來源(網路或郵件等),也不會出現MOTW。

另一名安全研究人員Rich Warren今年10月便宣稱該漏洞已遭到利用。

儘管微軟在7月便已得知該漏洞的存在,惟迄今並未修補。

0patch指出,倘若駭客在一個ZIP壓縮檔中夾帶惡意的Word及Excel檔,但因解壓縮過程遺失了MOTW而未遭到封鎖,使用者的系統亦有可能受到危害。因此,0patch的修補程式即是讓解壓縮的檔案仍具備MOTW,以便於開啟時跳出警告。

0patch所提供的微修補程式適用於Windows Server 2018~2022,Windows 7、Windows 10與Windows 11,只要建立免費的0patch帳號就能取得。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06