專門鎖定Docker、K8s等系統為目標的挖礦攻擊行動今年已有數起,資安業者CrowdStrike近期透過陷阱誘捕系統發現名為Kiss-a-Dog攻擊行動,但與過往類似的事故有所不同,駭客隱匿了金流,使得研究人員與執法單位要追蹤攻擊來源更加困難。

開源加密程式庫OpenSSL的開發團隊宣布即將推出新版軟體,目的是要修補安全性臭蟲,有資安新聞網站指出,這很可能是為了修補一項重大漏洞。

臺灣資安研究員Orange Tsai去年揭露Exchange重大漏洞ProxyRelay,並於今年10月19日公布細節。攻擊者能利用該漏洞,將特定使用者身分轉繼到Exchange的前端或後端,甚至是其他Exchange服務上。

【攻擊與威脅】

Kiss-a-Dog攻擊行動鎖定存在漏洞的Docker與K8s而來

資安業者CrowdStrike揭露名為Kiss-a-Dog的攻擊行動,駭客約自9月開始針對易受攻擊的Docker、Kubernetes實體下手,並透過多個C2伺服器下達指令,進而逃脫容器環境並得到root權限,目的是將這些個體用來挖礦。研究人員指出,駭客在容器植入後門,並透過使用者與核心模式執行的rootkit隱匿攻擊行動,並在網路環境進行橫向移動、於受害組織內部持續存在,且會移除雲端服務業者提供的監控工具。

而對於駭客所使用的手法,研究人員表示幾乎都源自於挖礦軟體TeamTNT,但最顯著的不同之處,在於現在駭客改用難以追蹤交易的匿名礦池,進而隱匿收集贓款的加密貨幣錢包。

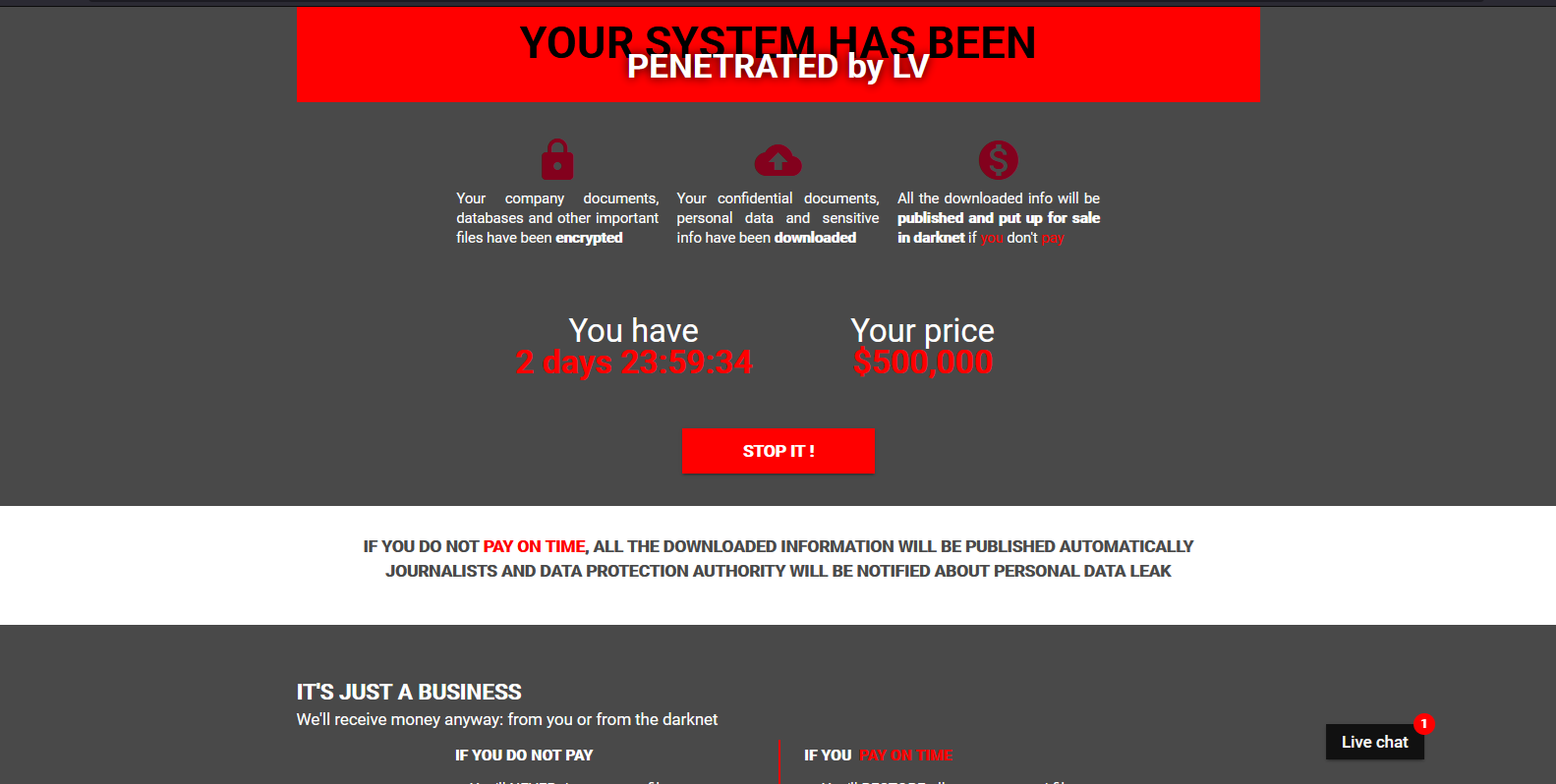

LV勒索軟體利用ProxyShell漏洞入侵約旦組織

資安業者趨勢科技偵測到針對約旦企業的LV勒索軟體攻擊行動,駭客先是透過ProxyShell漏洞入侵Exchange伺服器,並植入Web Shell,接著攻擊者執行惡意PowerShell指令碼,下載PowerShell後門程式,並於受害企業內部環境進行偵察及橫向移動,一星期後駭客利用管理員帳戶進行遠端桌面連線(RDP),上傳勒索軟體至網域控制器,最終透過群組管理物件(GPO)加密網域所有電腦。

資安業者趨勢科技偵測到針對約旦企業的LV勒索軟體攻擊行動,駭客先是透過ProxyShell漏洞入侵Exchange伺服器,並植入Web Shell,接著攻擊者執行惡意PowerShell指令碼,下載PowerShell後門程式,並於受害企業內部環境進行偵察及橫向移動,一星期後駭客利用管理員帳戶進行遠端桌面連線(RDP),上傳勒索軟體至網域控制器,最終透過群組管理物件(GPO)加密網域所有電腦。

研究人員提出警告,他們發現今年下半勒索軟體LV的攻擊行動大幅增加,目標遍及全球,又以美國、沙烏地阿拉伯最多,其次是義大利、芬蘭、約旦;而駭客針對的產業也橫跨多個領域,但製造業與科技業就占了半數。

澳洲保險業者Medibank遭網攻,本週證實駭客已存取大部分客戶個資

10月13日,澳洲保險業者Medibank表示遭到網路攻擊,客戶資料沒有遭到外洩的跡象,但這樣的情況隨著事件調查進行,有了新的變化。繼20日該公司證實駭客已找上他們談判,Medibank於26日表示,根據新的調查結果,駭客在這起事故裡,不只能能夠存取所有Medibank保戶的個資,還能存取大量的理賠文件,而且,ahm健康管理系統的客戶,以及國際學生保戶,也無一倖免。該公司亦強調,駭客刪除了系統存放的部分檔案,他們研判對方手上可能握有大量客戶資料。

商業媒體Fast Company遭駭客入侵的徵結點,竟是弱密碼pizza123

商業媒體Fast Company的內容管理平臺於9月底遭駭,攻擊者假借該公司名義,針對Apple News用戶推送令人反感的內容,當時駭客聲稱,該公司使用了非常容易猜到的預設密碼,而使得他們極為容易得逞。資安業者Specops指出,這組弱密碼是「pizza123」。這樣的密碼雖然由英文字母與數字組成,但從現今氾濫的字典型密碼嘗試與憑證填充手法,顯然駭客相當容易猜到上述字串組合。

【漏洞與修補】

開源加密程式庫OpenSSL預告修補重大漏洞

10月25日,開源加密程式庫OpenSSL開發團隊表示,他們即將在11月1日推出OpenSSL 3.0.7版,該版本發布的主要目的為修補安全性臭蟲。資安新聞網站SecurityWeek指出,這次修補的內容很可能是重大等級的弱點,且似乎僅影響3.0以上的版本。此外,該開發團隊亦打算於同一天推出OpenSSL 1.1.1分支的新版本1.1.1s。

臺灣資安人員揭露微軟Exchange漏洞ProxyRelay細節

戴夫寇爾(DEVCORE)資安研究員Orange Tsai(蔡政達)去年找到4個微軟Exchange重大漏洞──ProxyLogon、ProxyOracle、ProxyShell、ProxyRelay,前3組漏洞的細節已陸續公布,今年10月19日他公布ProxyRelay的部分。

ProxyRelay能讓攻擊者繞過Exchange的身分驗證流程,並可能在無須使用者互動的情況下就能執行任意程式碼。目前該漏洞總共涉及3個CVE編號,分別是能將使用者身分轉繼到Exchange前端的CVE-2021-33768、轉繼到Exchange後端的CVE-2022-21979,以及轉繼到DCOM元件的CVE-2021-26414。此外,Orange Tsai指出,攻擊者還能透過ProxyRelay將使用者身分轉繼到Exchange其他服務,因此,該漏洞日後還會涉及更多CVE。

但為何此漏洞事隔超過一年才揭露細節?Orange Tsai指出,微軟表示ProxyRelay涉及Exchange架構設計問題,需要大幅變動程式碼與測試,因此他們同意延長揭露相關細節的期限。

Google發布Chrome 107,修補14個漏洞

Google於10月25日發布電腦版Chrome 107,總共修補了14個漏洞,其中有3個屬於高風險漏洞。根據Google發出的獎金高低,最嚴重的高風險漏洞是CVE-2022-3652,為瀏覽器排版引擎V8的類型混淆漏洞,他們對通報的研究人員支付2萬美元;其次是CVE-2022-3653,這是Vulkan元件的記憶體堆疊溢位漏洞,發出獎金1.7萬美元;第3個漏洞是CVE-2022-3654,與記憶體的使用後釋放(UAF)有關,獎勵金額尚未決定。

蘋果發布macOS Ventura 13大改版,修補112個漏洞

蘋果於10月24日發布macOS 13 Ventura,導入了幕前調度(Stage Manager)的多工管理機制,以及FaceTime接續使用等新功能,但除此之外,新版macOS總共修補了112個漏洞,這些漏洞一旦遭到利用,攻擊者就有可能執行任意程式碼、洩露資訊、繞過作業系統安全機制,或是提升權限。

該公司同日也為macOS Big Sur及macOS Monterey用戶,推出11.7.1版、12.6.1版,修補CVE-2022-42825、CVE-2022-28739、CVE-2022-32862等3個漏洞。

【資安防禦措施】

為提升防疫URL的識別度,中央疫情指揮中心宣布採用數發部的短網址服務

疫情期間,假冒中央疫情指揮中心、衛生福利疾病管制署的釣魚郵件與簡訊不時出現,為了讓民眾更容易分辨政府網頁的短網址,中央疫情指揮中心於10月26日宣布,他們自本月起採用數位發展部提供的「政府專用短網址服務」,首波運用這種短網址的業務,包含了該單位的Line帳號「疾管家」,以及臉書粉絲專頁「疾病管制署-1922防疫達人」上的新聞稿連結。中央疫情指揮中心表示,此政府機關專用的短網址亦具備反查原始網址的功能,便於民眾進行驗證來源URL。

【其他資安新聞】

Adobe家庭安全套件存在重大漏洞,攻擊者可掌控視訊鏡頭或遠端停用

美國學校遭到駭客組織Vice Society鎖定,被植入多種勒索軟體

為防範自帶驅動程式攻擊,微軟修正Windows驅動程式黑名單同步問題

近期資安日報

【2022年10月26日】 印度大型電力公司Tata Power遭勒索軟體Hive攻擊、VMware修補Cloud Foundation重大漏洞

【2022年10月25日】 巴基斯坦組織遭駭客SideWinder發動後門程式攻擊、蘋果修補已被用於攻擊的iOS零時差漏洞

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13