殭屍網路病毒用來散播的管道出現變化!研究人員揭露殭屍網路病毒MCCrash近期的攻擊行動,比較特別的是,駭客先是針對Windows電腦而來,一旦成功入侵之後便會掃描網路上的Linux物聯網裝置,進行橫向感染。

商業郵件詐騙(BEC)也出現新的攻擊手法!美國FBI、FDA聯手提出警告,駭客看上近期食品不斷漲價的現象,先假冒知名食品業者的高階主管向下游廠商訂貨,然後再把這些食品拿去轉賣。

有研究人員發現Akamai的應用程式防火牆(WAF)能被繞過,其原理是針對其中含有漏洞的Spring Boot元件發動攻擊。對此Akamai表示已經修補,管理者應儘量使用最新版本。

【攻擊與威脅】

殭屍網路軟體MCCrash以不同方式滲透與綁架Windows、Linux電腦與物聯網設備,隨後將這些裝置用於DDoS攻擊

微軟揭露名為MCCrash的殭屍網路病毒,駭客組織Dev-1028鎖定Windows電腦、Linux電腦,以及物聯網設備散布該惡意程式,他們先針對Windows電腦發動攻擊,成功入侵之後,此殭屍網路病毒還會透過SSH連線與暴力破解的方式,在網路上進行擴散。研究人員看到大部分感染MCCrash的電腦位於俄羅斯,但墨西哥、義大利、印度、哈蕯克、新加坡也有災情。

微軟揭露名為MCCrash的殭屍網路病毒,駭客組織Dev-1028鎖定Windows電腦、Linux電腦,以及物聯網設備散布該惡意程式,他們先針對Windows電腦發動攻擊,成功入侵之後,此殭屍網路病毒還會透過SSH連線與暴力破解的方式,在網路上進行擴散。研究人員看到大部分感染MCCrash的電腦位於俄羅斯,但墨西哥、義大利、印度、哈蕯克、新加坡也有災情。

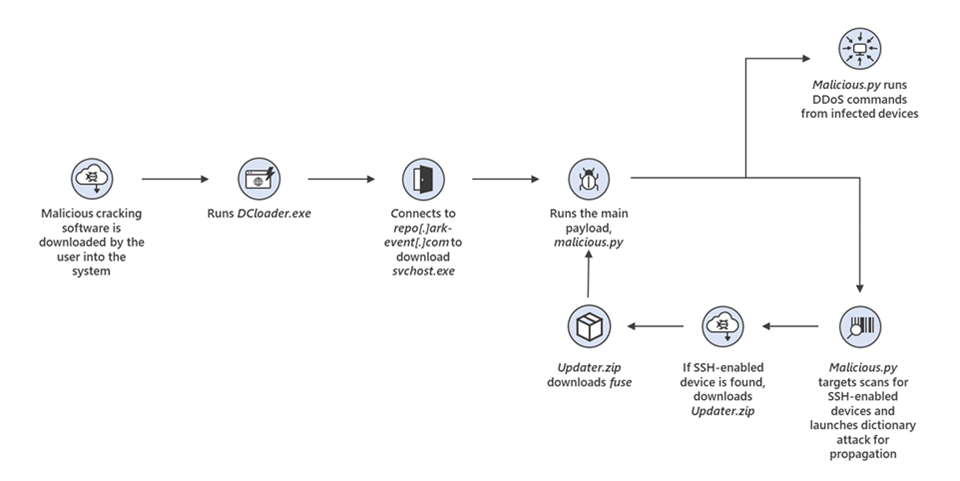

而對於這款殭屍網路病毒的入侵手段,研究人員指出,駭客以Windows及Office的破解工具為誘餌,使用者一旦執行,就會在執行PowerShell命令下載惡意版本svchost.exe,但駭客並非只有針對Windows電腦,而是藉由上述惡意檔案執行malicious.py,在網路上掃描開放SSH連線的Linux主機與物聯網裝置,來進行橫向感染。

根據對殭屍網路病毒進行分析,MCCrash主要攻擊目標,是對Minecraft私人伺服器發動DDoS攻擊,但與許多殭屍網路病毒不同的是,駭客還能透過特定的使用者名稱進行存取,使得目標伺服器耗盡資源而癱瘓。

美國食品業者成為駭客發動BEC攻擊的目標

12月15日美國聯邦調查局(FBI)、食品藥物管理局(FDA)聯手提出警告,當地食品業者成為商業郵件詐騙(BEC)駭客的新目標,已有多家廠商損失數十萬美元。但有別於一般BEC的目標是金錢,這波攻擊駭客針對食品而來──他們藉由捏造幾可亂真的網域,來冒充合法公司向食品業者訂購食物,然後再將其轉售。

FBI與FDA接獲的攻擊事件通報最早發生在今年2月,後續在8月的一起事故中,駭客佯稱跨國零食及飲料公司的財務長(但電子郵件信箱的網域多了1個字母),向經銷商訂購需兩趟貨車裝載的大量奶粉,等到業者察覺上當,為時已晚,經銷商已為此向上游廠商支付16萬美元。

對此,資安業者Vulcan Cyber的研究人員表示,這種攻擊手法較一般BEC複雜,有機會逃過資安系統偵測。

哥倫比亞能源供應商EPM遭到勒索軟體BlackCat攻擊

12月13日,位於南美洲國家哥倫比亞的能源供應商EPM,突然傳出要求員工全數在家上班的消息,原因是他們的IT基礎設施故障,公司網站也無法存取。該公司向當地媒體透露,他們遭遇網路攻擊事件,正在尋求供客戶付款的替代方案。當地檢查官展開調查,並指出EPM是遭到勒索軟體攻擊,駭客竊得高達15 TB的資料。該公司傳出打算拿出50億美元來因應此起事故。

資安新聞網站Bleeping Computer指出,勒索軟體駭客組織BlackCat宣稱是他們所為,該新聞網站亦看到用於攻擊EPM的勒索軟體檔案與勒索訊息。資安人員Germán Fernández發現,駭客利用竊密程式ExMatter從該公司竊得逾40臺電腦資料。

【漏洞與修補】

執行Spring Boot的Akamai應用程式防火牆恐被繞過,遠端執行任意程式碼

漏洞懸賞獵人Peter H揭露Akamai應用程式防火牆(WAF)的漏洞,一旦遭到利用,駭客可藉由Spring表達式語言(Spring Expression Language,SpEL)注入攻擊,針對存在漏洞的Spring Boot元件下手,進而有機會繞過WAF的防護。對此,Akamai表示他們已於今年7月25日發布相關修補程式,執行最新版本的WAF將不受影響。

二手樂高市集網站API存在漏洞,恐讓駭客挾持帳號

API資安業者Salt Security揭露樂高旗下二手市集bricklink.com的API漏洞,一旦遭到利用,攻擊者就有可能取得用戶帳號的完整控制權,並能洩漏個資等敏感資料,同時,駭客甚至可以存取內部資料,進而入侵該公司的內部伺服器。其中一個漏洞位於使用者輸入欄位——在搜尋優惠券的部分對話框,存在跨網站指令碼(XSS)漏洞,而使得攻擊者有機會於使用者的電腦注入程式碼;第二個漏洞存在於許願清單,攻擊者可用於XML外部實體攻擊(XEE)伺服器端偽造請求(SSRF)攻擊。樂高獲報後已修補上述漏洞,但尚未公開說明細節。

【資安產業動態】

美國聯邦政府將於2031年停用SHA-1演算法

美國國家標準暨技術研究院(NIST)於12月15日表示,隨著電腦運算能力變得強大.自1993年美國聯邦政府廣泛採用的SHA-1演算法安全性已不敷使用,攻擊者可對其進行碰撞攻擊(Collision Attack)破解,美國政府將於2030年12月31日前逐步淘汰此演算法,並改用較為安全的SHA-2和SHA-3。NIST預計將頒布FIPS 180-5來修正相關規範,

GitHub公開儲存庫開放秘密掃描功能

GitHub於12月15日宣布,為防範開發人員不慎經由程式碼洩露各式應用系統的帳密資料,他們原先與服務供應商合作,針對超過200種Token格式進行調查,結果發現有逾170萬個曝露的帳號密碼,現在這套檢測工具將對全部用戶開放,預計2023年1月底所有的使用者都可以操作相關功能。

此外,該公司也一併推出進階安全工具,要求更多使用者須啟用雙因素驗證(2FA)身分驗證機制,提醒使用者若置之不理,將有可能無法存取GitHub帳號。

臉書祭出30萬美元RCE漏洞抓漏獎金

Meta旗下臉書部門於12月15日宣布更新漏洞獎勵計畫指引,現在該公司將重點放在行動裝置的遠端任意程式碼執行(mobile RCE)、帳號接管(ATO)、雙因素驗證(2FA)繞過,以及VR產品的漏洞,其中,行動裝置的RCE漏洞獎金最高達到30萬美元,ATO也有約13萬美元。臉書表示,這份指引是說明他們審核獎勵的條件與金額上限,該公司所有的漏洞通報都是以個案的方式進行審核,實際上,通報者有機會獲得超過原定上限的獎金。

【其他資安新聞】

日本政治團體遭到駭客MirrorFace鎖定,在眾議院選舉前進行網釣攻擊

為強化公部門資安,數發部長唐鳳預告A級機關將於1年內導入零信任機制

近期資安日報

【2022年12月16日】 向量圖檔SVG被駭客用於偷渡惡意軟體QBot、臉書貼文被用於網釣攻擊鏈

【2022年12月15日】 SAP修補4項CVSS風險等級近乎滿分重大漏洞、勒索軟體攻擊濫用微軟簽章的驅動程式

【2022年12月14日】 Citrix ADC的零時差漏洞已被用於攻擊行動、WordPress網站遭到殭屍網路GoTrim鎖定

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10