行政院國家資通安全會報技術服務中心

全球都在關注的網路安全零信任轉型,在多年討論後,現在不只企業組織相當重視,過去一年,我們更是看到多國政府也大力提倡,成為大勢所趨。

這幾年來,各界幾乎都在推廣零信任網路安全策略,主要原因是,在APT攻擊猖獗、BYOD與遠端存取需求高漲之下,傳統網路安全策略聚焦邊界防護的作法頻頻遭到不同形式的突破,為了大幅降低企業發生資料外洩災情,以及減少橫向移動攻擊的影響,因此,新的網路安全策略聚焦零信任架構(Zero Trust Architecture,ZTA),允許存取之前,都要評估安全性,也就是經由強制且基於證據的判斷,才予以信任、放行,而且每次存取都要評估,以取得信任。

而從所要達到的結果來看,長期發展與推動零信任的Google,曾提出相當清楚的論點:「讓正確的身分可以存取由正確程式碼授權的正確機器,並在正確時間與情境下,存取到正確的資料。」

這樣的資安防護態勢轉變,在2022年已經越來越明朗,而到了2023年,即將邁入ZTA實踐階段,特別是身分識別的部分,推動最為顯著。

臺灣與各國政府都在推動零信任,NIST 1800-35實踐指引今年發布

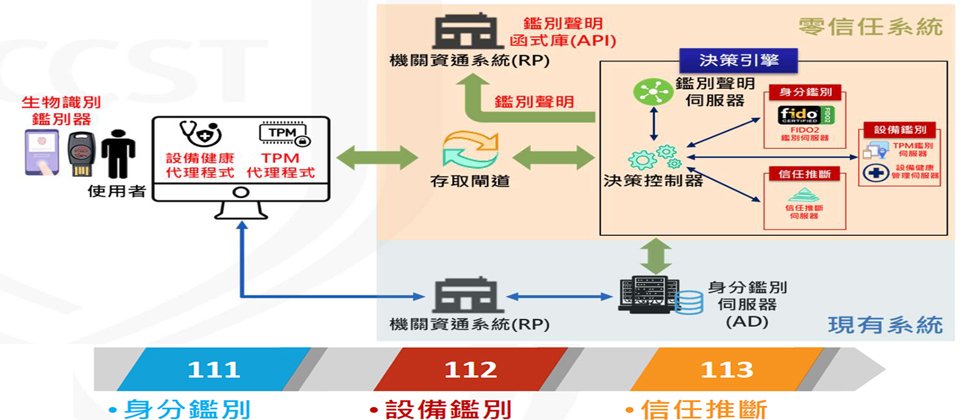

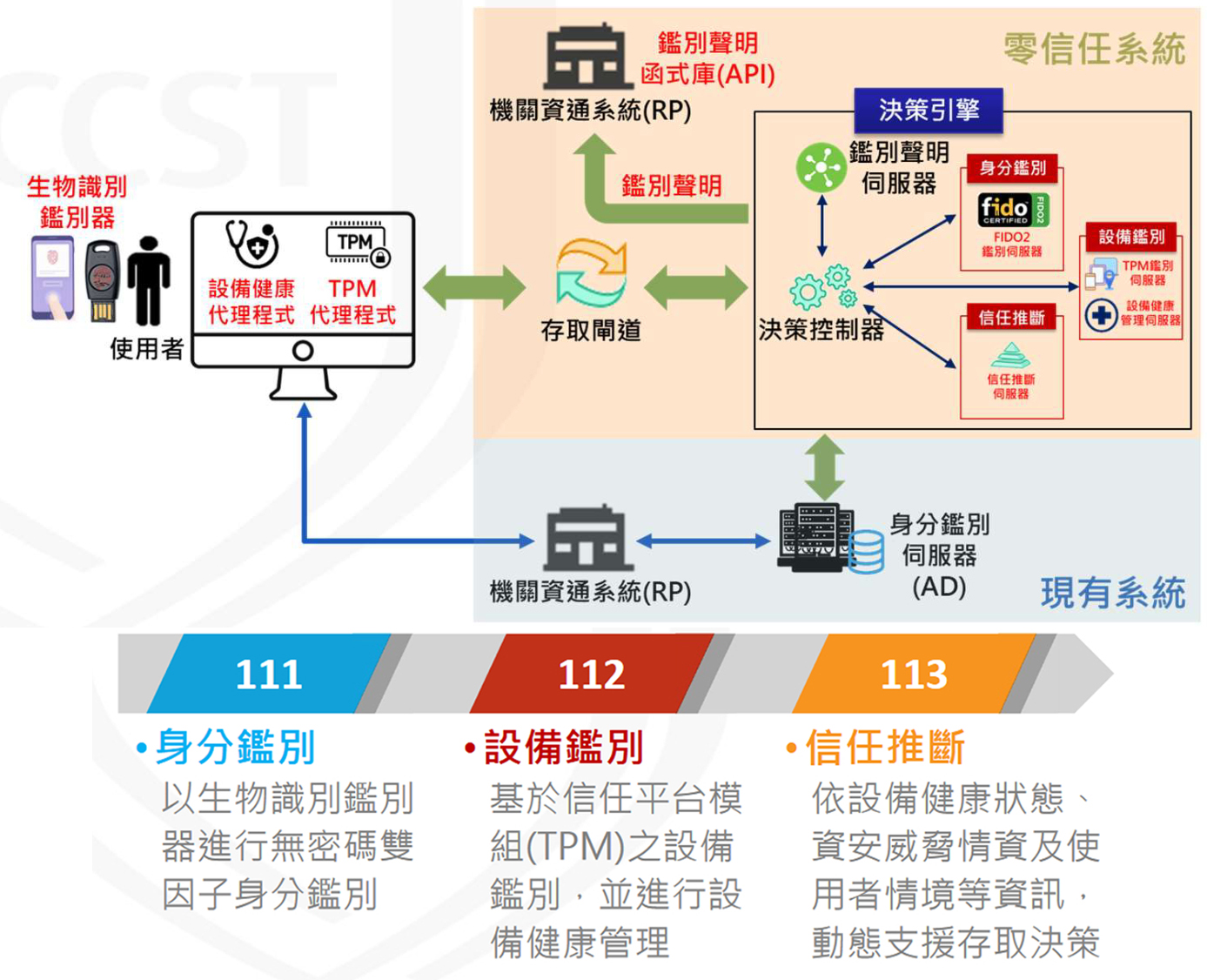

對於臺灣而言,政府明確指出在2023年要推動零信任網路架構,首先導入的部分,是資通安全責任等級的A級公務機關。在2022年7月,行政院國家資通安全會報技術服務中心表示,會先遴選機關試行導入,並預計在三年內,分階段逐年導入零信任網路的3大核心機制:身分鑑別、設備鑑別,以及信任推斷。因此,2023年的重點,就是在身分鑑別一項上。

而在上個月數位發展部部長唐鳳揭露施政方針時,她也表明推動零信任架構為主要目標之一。

除了A級公務機關,2022年12月底,金融監督管理委員會發布「金融資安行動方案2.0」,提出未來三年推動計畫,其中一項重點,也是鼓勵金融機構依循政府政策,導入零信任。

這樣的潮流,同樣受到各國看重。例如,美國政府在2021年宣布朝零信任邁進,到了2022年已有多項進展。

首先,2022年1月,直屬美國總統管轄的行政管理和預算局,通過「聯邦零信任戰略」(Federal Zero Trust Strategy)草案,發布M-22-09備忘錄,指示所有聯邦機構網路安全策略都需轉移到零信任架構,並擬訂2024財年底(2024年9月30日)達到既定資安標準與目標,完成初步遷移,該戰略主要聚焦五大面向,包括:身分識別、裝置管理、網路、應用程式與資料。

在2022年11月,美國國防部也公布該單位的零信任政策與藍圖,並計畫於2027年完成零信任的部署。

其他國家也採取行動,如新加坡前年10月發布「網路安全戰略2021」,指出零信任網路安全策略是未來五年發展重點,鼓勵該國關鍵基礎設施業者對重要系統採用零信任架構;日本數位廳去年6月30日針對政府資訊系統,發布零信任架構適用方針;中國資訊通信研究院去年下半啟動零信任產業圖譜計畫,預計今年發布;歐盟在2020年已經建立歐盟網路安全戰略,提出標準框架協助成員國轉型。

另一關注焦點在於,除了美國國家標準與技術研究院NIST在2020年8月,公布SP 800-207零信任架構的標準文件,當時,NIST旗下NCCoE也預告,將發布零信任架構的SP 1800系列實踐指引。

時隔兩年,最近NIST 1800-35第二次草案版本於12月21日公布,預料2023年將正式推出,而當中所提供的最佳實務與資源,將會是企業組織在設計、推動與落實零信任概念的重要參考。

臺灣A級公務機關導入零信任,2023聚焦身分鑑別

全球關注的網路安全零信任轉型,臺灣政府正在著手推動,2022年8月已遴選導入試行的機關,後續將優先推動A級公務機關逐步導入,在政府零信任網路所規畫的3大核心機制中,2023年將以身分鑑別為優先推動的機制,並且提供導入流程上的建議。圖片來源/行政院國家資通安全會報技術服務中心

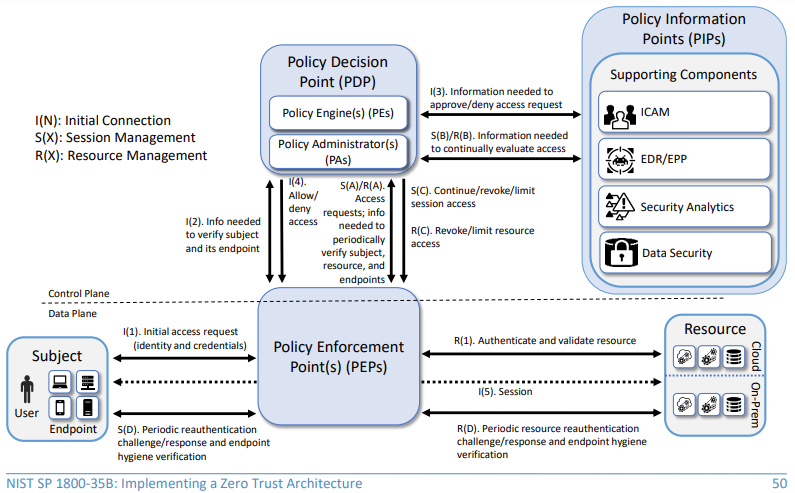

2023年預計將有正式的ZTA實踐指引發布

對於零信任架構的設計與推動,除了參考SP 800-207《Zero Trust Architecture》標準文件,企業若要採取實踐,在2023年有一最佳實務與資源值得關注,是由NIST旗下NCCoE所推出的NIST SP 1800-35《Implementing a Zero Trust Architecture》,其內容共有5份,去年底公布第二次草案版本,預計今年將會正式發布,當中更詳細描述ZTA核心架構及導入的參考指引。圖片來源/NCCoE

多家科技大廠積極推動,零信任解決方案選擇日益增多

不只是多國政府積極行動,更早推動零信任網路安全相關方案的科技與資安業者,也持續促成企業邁向零信任架構。

舉例來說,從2018年就興起一股浪潮,國際間對於網路安全策略經歷了轉變,而許多科技與資安業者倡議與發展零信任模型,以及零信任架構(ZTA),又或是零信任網路架構(ZTNA),到了2023年,已有更多科技大廠已經導入或提供相關解決方案。

以Google而言,2014年提出零信任設計與部署方法後,經過多年實踐,2020年更是推出BeyondCorp遠端存取服務,隔年再推出BeyondCorp Enterprise方案。

微軟在2021年4月,分享了以零信任模型保護內部網路安全的經驗,隔年6月也說明他們如何實作,將零信任模型融入自家產品架構,包括在Microsoft 365與Azure雲端服務實踐零信任,也提出將零信任概念用在IoT解決方案的作法。

主推零信任安全架構的IT大廠還有很多,例如,雲端服務廠商Akamai,很早就提供基於雲端安全服務的零信任架構,2019年推出企業應用程式存取Enterprise Application Access(EAA)解決方案,2021年發布Akamai MFA,還併購Guardicore,整併微分割技術;另一家雲端服務廠商Cloudflare,在2020年推出零信任企業安全網路服務Cloudare One,是基於零信任安全存取服務邊緣(SASE)兩大概念而發展,到了2022年,他們發表Zero Trust SIM與Zero Trust for Mobile Operators的服務,年底又宣布將對非營利組織免費提供Cloudare One套件防護。

以次世代防火牆(NGFW)聞名的網路資安設備業者Palo Alto Networks,2021年宣布公司產品已朝向零信任網路安全發展,到了2022年,他們更是喊出要升級至ZTNA 2.0的口號。

當然,市面上還有很多廠商也都積極推動零信任,如AWS、Cisco、F5、Forescout、IBM、Mandiant、Okta、SailPoint、Tenable、VMware、Zscaler。

不僅如此,由於零信任架構當中結合多種既有技術及方法,因此不論是身分識別方面的SSO與MFA,增強的身分識別存取服務IAM;設備方面的端點管理方案、EDR方案;網路方面,在微分割與最小權限應用上,可設置次世代防火牆,以及網路存取控制(NAC)等。

還有應用程式存取管控,以及情境感知認證與異常偵測,包含威脅情資、日誌管理與自動化監控的搭配,此外還有DNS請求與HTTP流量的加密,資料的加密與安全控管方案,資料外洩防護DLP等諸多面向。因此,我們也會看到各方資安領域業者,有許多都在呼應零信任,或是打出零信任旗幟。

而在國內方面,有些本土資安業者同樣致力於相關發展。

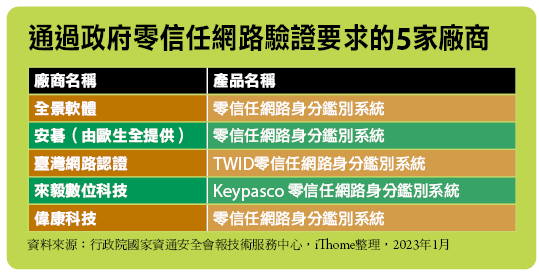

以近期而言,從上述政府零信任網路的推動來看,隨著政府為了因應機關採購與部署,並期盼促進國內資安產業商業產品發展,因此,已先針對身分鑑別功能的本土商用產品,規範功能符合性驗證要求,截至去年底,已有五家業者產品通過申請,包括:全景軟體,與歐生全合作的安碁,以及臺灣網路認證、來毅數位,以及偉康科技。

在網路安全零信任轉型的議題之下,身分識別更是零信任基礎中的重要環節之一。例如,臺灣在政府零信任網路導入上,今年優先從身分鑑別著手。

而美國政府在推動零信任的戰略上,聚焦五大面向,分別是:身分識別、裝置管理、網路、應用程式與資料,特別的是,對於身分安全方面,他們最近也提出了相關應對措施。

該國的網路安全暨基礎設施安全局(CISA)在三個月前,發布「抗網釣多因素驗證」(Phishing-Resistant MFA)導入的指引。在此文件中,CISA強烈建議所有組織實施這項措施,作為應用零信任原則的一部分,同時,他們也具體說明,攻擊者會使用多種方式來獲取MFA,包括:

網路釣魚

讓使用者被引導至釣魚網站後,輸入帳號、密碼以及OTP驗證碼。

登入通知推送轟炸(Push Bombing)

讓使用者持續收到登入通知,直到不小心按下「允許」的按鈕。

利用電信業SS7協定漏洞

從遠端攔截發送到手機的OTP驗證碼。

SIM卡劫持(SIM Swap)

假冒用戶向電信客服謊稱SIM卡遺失,以取得新發SIM卡或將手機號碼轉移至不法份子持有的空白SIM卡,獲取手機號碼控制權後,即可接收OTP驗證碼。

事實上,採用多因素驗證(MFA)是資安界早已不斷強調的,到了2017年,簡訊OTP這種MFA不夠安全的議題,更是受到廣泛討論,出現呼籲全面採用強式身分驗證的聲浪。

而2022年的一些發生在國際的資安攻擊事件,也印證了此一威脅態勢的進化──隨著越來越多企業採用MFA,攻擊者除了竊取帳號密碼,如今也聚焦如何突破MFA的防護。

例如,去年11月Dropbox公布遭駭事件,起因是10月初該公司員工遭網釣,開發人員誤信了假冒CircleCI名義的網釣郵件,駭客不僅騙取了員工的GitHub帳號、密碼,也拿到OTP硬體金鑰產生的一次性密碼;去年8月,思科公布5月察覺遭入侵事件的起因,是該公司員工帳密被竊取後,駭客藉由語音網釣,以及發送大量的MFA登入請求通知,該員工在頻繁通知下按了允許。

因此,在上述CISA的導入建議中,最佳首選就是採用抗網釣MFA, 在CISA的指引列出兩種,分別是FIDO/WebAuthn驗證,以及基於PKI的方式。

對於無法立即實施抗網釣MFA的中小型企業來說,CISA建議採用三種MFA,包括App推送OTP驗證碼、App推送數字配對通知,以及基於Token的OTP。

若是採用App推送無數字配對通知的方式,屬於比上述三種方式安全強度弱一級的MFA選項。

至於透過簡訊或語音形式的MFA,則應視為最後的MFA選項。但相對而言,對於還沒有這方面作為的企業組織來說,將可當作臨時的解決方案,幫助企業組織過渡到實施更強式的MFA。

另外,除了這份CISA的指引內容,在前述美國聯邦零信任戰略的M-22-09備忘錄當中,對於5大面向的識別(Identity)部分,同樣也指出,機構工作人員須使用企業級的識別方案來存取應用程式,並使用可抵抗網釣的MFA,以防護使用者受到複雜的網路攻擊。

當中還提到一些實作上的重點,像是:MFA必須執行在應用層,而不是網路層;除了機構工作人員需要使用抗網釣的多因素驗證,委外合約商及合作夥伴也不能例外;當授權用戶存取資源時,機構必須考慮驗證至少一個裝置層級的訊號,以及關於用戶的身分資訊。

無論如何,MFA的重要性有越來越多人認同,在零信任網路架構下,如何妥善搭配進階的強式MFA更是關鍵之一。

導入抗網釣MFA成為2023年身分安全重要焦點

在2022年10月,美國CISA發布「抗網釣多因素驗證」(Phishing-Resistant MFA)導入指引,當中強烈建議所有組織實施採用,將這些強化身分認證的措施作為應用零信任原則的一部分,而最佳方法是採FIDO/WebAuthn驗證,以及基於PKI的方式,可抵抗網釣攻擊的威脅。資料來源:美國CISA,iThome整理,2023年1月

零信任概念延伸至產業領域,供應鏈安全議題也日益受到熱烈關注

關於零信任的推行,除了網路安全策略朝ZTA、ZTNA發展,技術應用的方式與範圍也在持續拓展。

包括白名單、郵件無害化、CDR檔案威脅清除技術,以及涵蓋遠端桌面、VDI、RBI的上網隔離(Web Isolation)等技術的崛起與發展,都與零信任概念可以相互呼應,特別的是,近年更出現從單項技術領域擴及產業領域的態勢。

例如,近年開始有人提出智慧工廠的零信任,硬體層級的零信任,以及供應鏈的零信任,將此概念用於不同領域。

其中,零信任供應鏈架構的發展,逐漸成為關注焦點,隨著美國政府祭出晶片法案,以及美國防部推行網路安全成熟度模型認證(CMMC),在這些體系之下,所強化的供應鏈信任度,以及防滲透能力,也將讓國際各種產業之間的安全架構與相互合作,形成不同面貌。

儘管將ZTA從網路安全類比、應用到其他領域,尚未發展成熟,也不完全適用所有層面,但值得留意的是,關於上述「供應鏈安全」的議題,如今也是與零信任網路安全並駕齊驅的重要議題,而且兩者都圍繞在信任議題之上。

關於供應鏈安全,雖然不像ZTA所談到的持續驗證才予以信任,但要建構零信任網路安全的環境,同時須仰賴各種資安防護產品、資訊系統,而這些設備的軟硬體安全,將是無法迴避的問題。

因此,談到軟硬體供應鏈安全,如今也都持續聚焦在信任方面的議題,使得透明度成為重點,像是確認每個第三方元件均來自可信任的來源等,以及建構可信賴供應鏈等,畢竟,有了「信任」會是整體環節能順利運作的重要關鍵。

近期這方面也有值得一提的新進展。例如,長期致力於確保開源軟體安全的Google,在2022年10月推出Software Delivery Shield,這是針對軟體供應鏈而來,當中不僅是從軟體交付生命週期的每個階段增強安全,為了幫助整個供應鏈能在信任鏈進行建立、維護與驗證,因此,它們提供基於信任的策略引擎。而從這個機制來看,可說是運用類似零信任架構的概念。

而在硬體供應鏈方面,以伺服器安全元件驗證為例,像是數年前HPE、Dell等業者,都透過矽晶片信任根(Root of Trust)技術的搭配,防範元件與韌體不被惡意程式碼竄改,而在2019年,Google也釋出開源的OpenTitan專案。

值得注意的是,HPE、Dell、Intel、AMD、博通、高通等廠商合作,在開放IT管理標準組織DMTF之下,開發「安全協定與資料模型(Security Protocol and Data Model,SPDM)」,此舉有助於打破各供應商RoT技術不相容的局面。

至於零信任架構能否套用到硬體供應鏈,美國國防工業協會(NDIA)2021年10月曾發表一份白皮書,探討這方面的挑戰與議題。顯然,將零信任架構應用到更多的領域,也是未來可能發展的態勢。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13