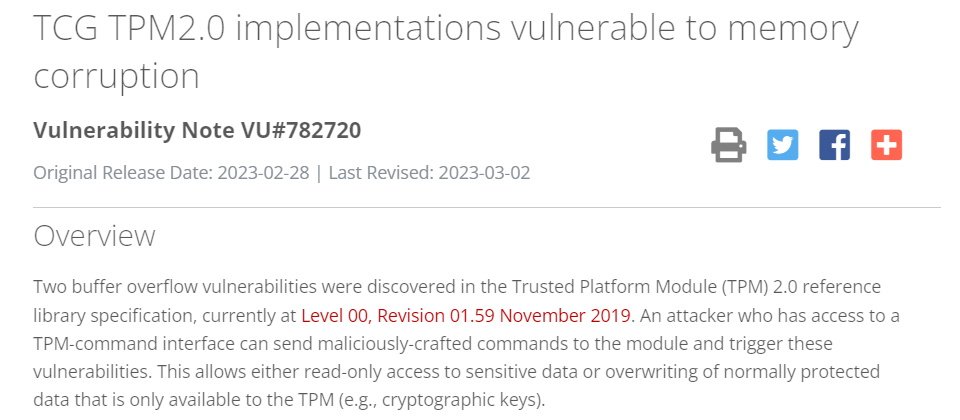

攸關資料與身分安全的信賴平臺模組(Trusted Platform Module,TPM)2.0近日被發現參考實作程式碼有2個記憶體毁損漏洞,可造成裝置機密資料外洩,或被駭客升級權限而執行惡意程式碼。

TPM 2.0是安全密碼處理器的國際標準,旨在使用裝置中的安全硬體處理裝置上的加密金鑰,其技術規範是由信賴計算組織(Trusted Computing Group,TCG)編寫。TPM 2.0是電腦安全技術不可或缺的元素,Windows 11需要TPM2.0才能安裝,它也是生物辨識Windows Hello及加密技術BitLocker的關鍵。

兩項漏洞是由Quarks Lab研究人員發現並通報,影響TPM 2.0參考實作1.59、1.38和1.16。根據TPC指出,漏洞都是發生在TPM 2.0 CryptParameterDecryption()函式。其中一個編號CVE-2023-1018是越界讀取(out-of- bounds read),另一個CVE-2023-1017則是越界寫入。兩漏洞可被使用者模式的應用程式觸發,具備基本權限的攻擊者可傳送有加密參數的惡意TPM 2.0指令,到以問題版本實作為基礎的TPM 2.0韌體,達成攻擊目的。

漏洞起因在程式碼沒有實作檢查TPM 2.0指令長度的機制,造成記憶體緩衝溢位。漏洞濫用結果可引發本機記憶體資訊洩露,或是攻擊者擴張權限。TPC還在分析是否有其他元件受兩項漏洞影響。

而根據網路安全緊急回應協調中心(CERT/CC)的安全公告,除了洩露敏感資訊,某些情況下,攻擊者還可以覆寫TPM韌體內的受保護資料,造成在TPM崩潰或是在其中執行任意程式碼。由於攻擊程式是在TPM執行,因此不會被裝置上的其他元件,包括安全軟體偵測到。

CVE-2023-1017及CVE-2023-1018並未有官方指派的風險值,但RedHat分別將兩項漏洞風險列為7.7及5.5。

TCG已釋出更新版參考元件庫規格以解決2項漏洞。CERT/CC呼籲用戶應安裝由軟體廠商如OS及電腦OEM提供的更新,包括更新TPM晶片的韌體。某些情況下,OEM可能會要求TPM重設回出廠設定。

此外一些安全要求較高的環境中,使用者最好考慮使用TPM遠端驗證(Remote Attestation)以偵測裝置上的韌體是否遭到變更或竄改。CERT強調,由於攻擊發生在TPM軟體中,因此密碼或PIN防護、TPM-totp(time-based one-time password)等安全方案無法防堵攻擊。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06