又是資安業者傳出資料外洩事故!這次Acronis事故與過往有所不同的是,疑似客戶的帳密遭竊,而導致回傳給技術支援團隊的組態資料外洩。但為何客戶的帳密遭竊?該公司沒有說明。

Go語言殭屍網路病毒GoBruteforcer針對多種應用系統而來的攻擊行動也值得留意,這些駭客專門針對特定的資料庫、網頁管理系統、檔案共用伺服器而來,而且,其惡意軟體同時針對x86及Arm的類Unix主機下手。

想要透過LinkedIn求職的資安人員要提高警覺!北韓駭客組織假借這類名義找尋攻擊目標,並透過測試研究人員能力為由來散布惡意程式。

【攻擊與威脅】

資安業者Acronis傳出資料外洩,該公司表示流出的資料為單一客戶所有

資安業者Acronis傳出資料外洩,有人在3月9日於駭客論壇BreachForums,宣稱竊得12 GB的Acronis內部檔案,包含憑證、命令記錄、系統組態、檔案系統存檔、指令碼、備份組態資料等。對此,該公司資安長Kevin Reed表示,這些是單一客戶上傳的診斷資料,疑似存取Acronis技術支援服務的帳密外流而造成。

資安業者Acronis傳出資料外洩,有人在3月9日於駭客論壇BreachForums,宣稱竊得12 GB的Acronis內部檔案,包含憑證、命令記錄、系統組態、檔案系統存檔、指令碼、備份組態資料等。對此,該公司資安長Kevin Reed表示,這些是單一客戶上傳的診斷資料,疑似存取Acronis技術支援服務的帳密外流而造成。

該公司已暫時封鎖此客戶上傳的管道,並通報執法機關、提供合作夥伴入侵指標(IoC)。Kevin Reed強調,根據他們的調查,該公司旗下產品沒有受到影響。

MySQL、phpMyAdmin、Postgres系統遭到惡意軟體GoBruteforcer鎖定

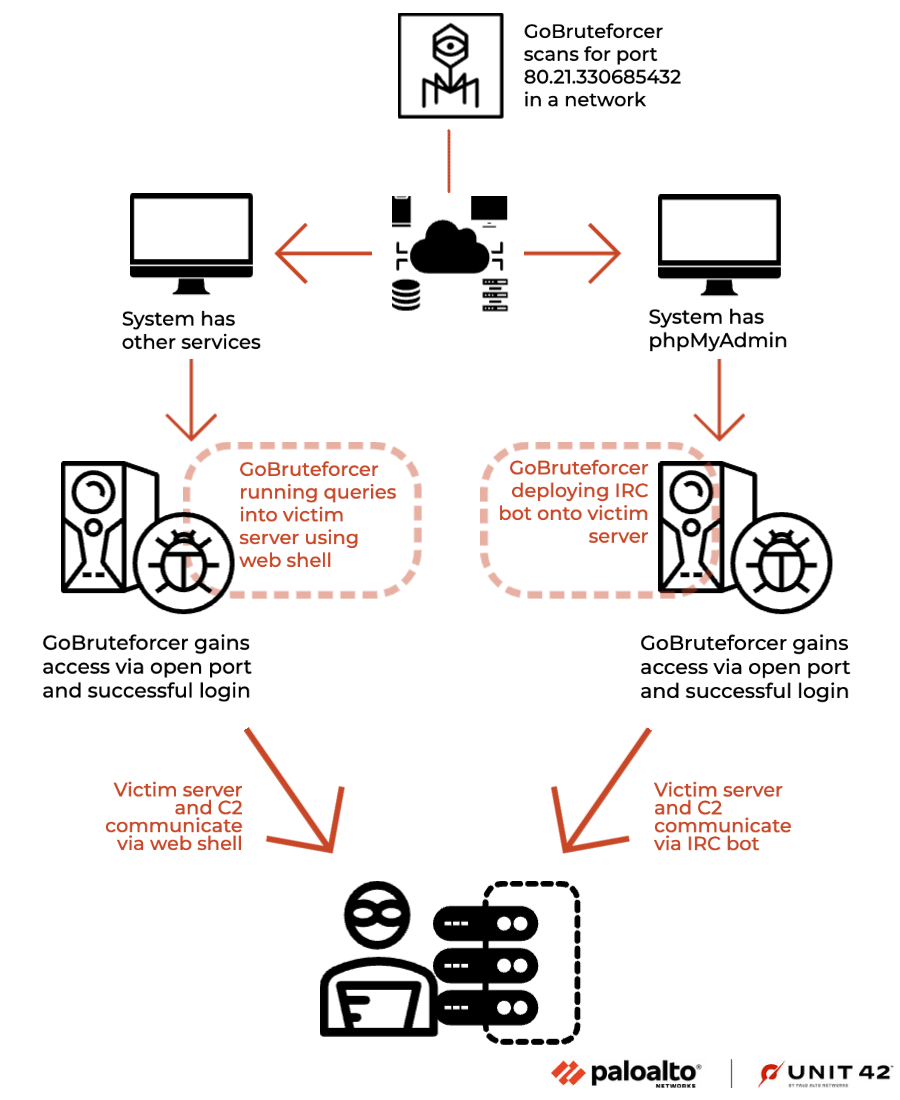

資安業者Palo Alto Networks揭露殭屍網路GoBruteforcer的攻擊行動,駭客以Go語言打造此惡意軟體,而具備能在x86及Arm架構的類Unix電腦執行的特性。

資安業者Palo Alto Networks揭露殭屍網路GoBruteforcer的攻擊行動,駭客以Go語言打造此惡意軟體,而具備能在x86及Arm架構的類Unix電腦執行的特性。

攻擊者先是尋找網路上開啟特定連接埠的主機,疑似透過弱密碼的破解而入侵目標設備,若是該主機部署了phpMyAdmin,攻擊者便會植入IRC機器人程式,反之,則會於目標主機部署PHP打造的Web Shell,但無論是IRC機器人還是Web Shell,目的都是用於C2通訊。

研究人員指出,一旦成功入侵目標系統,GoBruteforcer就會開始掃描phpMyAdmin、MySQL、FTP、Postgres服務,針對這些系統發動攻擊。此外,該殭屍網路病毒還會掃描CIDR路由的網段,來進行橫向感染。

資安業者Mandiant揭露名為UNC2970的北韓駭客組織攻擊行動,駭客自2022年6月,針對歐美科技與媒體公司的資安人員下手,假借徵才的名義從職場社群網站LinkedIn尋找攻擊目標,並要求資安人員使用WhatsApp通訊,或是透過電子郵件的管道,發動網路釣魚攻擊,傳送含有惡意巨集的Word檔案,進而散布被改造成木馬程式的TightVNC遠端存取軟體(研究人員稱為Lidshift)。

一旦資安人員依照指示執行TightVNC,就會啟動Lidshift的多項功能,例如,將訊號回傳C2伺服器,並將惡意程式下載器Lidshot注入被改造成木馬程式的記事本軟體Notepad++外掛程式,然後在記憶體內執行。而為了取得核心層級的權限,駭客也採取自帶驅動程式(BYOVD)手法,利用含有漏洞的華碩驅動程式Driver7.sys,執行另一個惡意程式Lightshow。

此外,研究人員也發現駭客於受害電腦部署後門程式Plankwalk,並透過另一個惡意軟體Touchshift側錄用戶輸入的內容及擷取螢幕畫面。為了隱匿行蹤,駭客入侵WordPress網站架設C2,並透過加密通道連線應用程式Hookshot來進行通訊。

美國警告VMware Cloud Foundation重大漏洞已出現攻擊行動

美國網路安全暨基礎設施安全局(CISA)於3月10日更新已遭利用漏洞名單(KEV),其中新增了開源程式庫XStream漏洞CVE-2021-39144(CVSS風險評分9.8分),藉由這個弱點,攻擊者在無需未經身分驗證的狀態下,即可取得root權限,遠端執行任意程式碼(RCE),且過程完全不需要使用者互動。

值得留意的是,這項漏洞被CISA納入的原因,很有可能與先前VMware終止支援NSX Data Center for vSphere(NSX-V),卻因漏洞遭到鎖定的事情有關,VMware去年10月為該系統破例提供修補程式。值得留意的是,這樣的漏洞不光波及已終止支援的產品,也影響Cloud Foundation 3.11版。

美國針對網路電視Plex多媒體伺服器漏洞提出警告,傳出可能是駭客用於入侵LastPass工程師的管道

美國網路安全暨基礎設施安全局(CISA)於3月10日,將網路電視Plex在3年前公布的多媒體伺服器高風險漏洞CVE-2020-5741,列入已遭利用漏洞(KEV)名單,此漏洞允許具有管理員權限的攻擊者遠端執行Python程式碼,且過程完全不需要使用者互動,CVSS風險評分為7.2分。

綜合科技新聞網站Ars Technica、資安新聞網站Bleeping Computer的報導,LastPass遭駭就是上述漏洞而起。根據科技新聞網站Ars Technica的報導,密碼管理服務業者LassPass去年8月遭駭的事件裡,駭客攻擊高階工程師的家中電腦而取得相關權限,所利用的漏洞來自網路電視Plex的應用程式,再加上Plex恰巧也在同月發布客戶資料外洩的公告,資安新聞網站Bleeping Computer認為,駭客利用的漏洞很有可能就是CVE-2020-5741。

Staples旗下文具用品公司Essendant業務中斷,起因可能是遭遇網路攻擊

大型文具用品批發業者Staples旗下公司Essendant(前身為United Stationers)傳出在3月6日晚間發生營運中斷的現象,波及客戶、供應商、貨運公司,根據資安新聞網站Bleeping Computer的報導,該公司自7日向客戶發出通知,表示他們面臨全網路中斷(Network-wide outage)的現象,導致客戶無法下單或是聯繫客服。

Essendant於12日再度公布此事故的處理情形,表示他們即將復原部分系統,並對於已經在3月6日出貨的訂單,他們需要幾天的時間才能提供對應的貨號。然而,目前客戶仍然無法下單,該公司也要求其他的供應商暫停發貨。

雖然Essendant並未透露系統中斷的原因,但Bleeping Computer認為很有可能是網路攻擊造成。

針對2020年勒索軟體事故,雲端服務業者Blackbaud支付300萬美元罰款

2020年雲端服務業者Blackbaud遭到勒索軟體攻擊,影響逾1.3萬客戶,美國證券交易所(SEC)指控該公司並未如實揭露此起資安事故帶來的影響。最近Blackbaud為了解決SEC提出的訴訟,決定支付300萬美元的民事罰款,但值得留意的是,該公司並未承認或否認SEC的調查結果。

【漏洞與修補】

中國Akuvox智慧門鈴存在漏洞,可被用於控制攝影機或打開門鎖

資安業者Claroty在中國智慧門鎖Akuvox E11發現13個漏洞,這些漏洞可被用於在區域網路裡遠端執行任意程式碼(RCE),或是遠端啟動視訊鏡頭及麥克風,並將錄下的影片和聲音傳給攻擊者,此外,攻擊者還能存取外部不安全的FTP伺服器,下載該系統留存的圖片和資料。

值得留意的是,這些漏洞迄今尚未得到修補──研究人員在2022年1月開始試圖向Akuvox通報未果,後來透過美國電腦網路危機處理暨協調中心(CERT/CC)進行溝通,該公司也沒有做出回應,到了12月,研究人員決定尋求美國網路安全暨基礎設施安全局(CISA)協助,但對方依然沒有回覆。

於是,Claroty、CISA於3月9日公布漏洞細節,並指出其中最嚴重的漏洞是寫死root帳號密碼CVE-2023-0345,CVSS風險評分達9.8分。

資安新聞網站Cybernews的研究人員發現義大利BMW網站上,曝露了開發環境配置檔案(.ENV)和分散式版本控制系統Git的組態檔案(.GIT),並認為攻擊者一旦存取這些檔案,有機會將其用於偵察內部網路環境,尋找、收集各式系統資訊,或是找出儲存客戶資料的裝置竊密,甚至有可能找出網站可利用的漏洞。

研究人員指出,上述的敏感檔案是由該公司開發網頁應用程式的PHP框架Laravel產生,而此次相關資料之所以暴露在外,很有可能是2017年該框架揭露的資安漏洞所致。BMW義大利分公司獲報後,已著手修補。

【其他資安新聞】

針對惡意軟體濫用OneNote散布的事件頻傳,微軟打算加強防護措施

密碼管理器Bitwarden出現漏洞,攻擊者有機會藉由iframe竊取密碼

近期資安日報

【3月10日】 SonicWall的SSL VPN設備遭到中國駭客鎖定、Oracle Weblogic Server被用於挖礦

【3月9日】 惡意軟體QBot以微軟OneNote檔案散播攻擊的態勢升溫、Fortinet防火牆與網頁安全閘道存在重大漏洞

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10